Le référentiel officiel de packages logiciels Python, PyPI, est inondé de packages de spam, comme le voit BleepingComputer.

Ces packages portent le nom de différents films dans un style généralement associé aux torrents et aux sites « warez » hébergeant du contenu piraté.

Chacun de ces packages est publié par un compte de responsable pseudonyme unique, ce qui rend difficile pour PyPI de supprimer les packages et les comptes de spam en même temps.

PyPI est inondé de paquets de spam

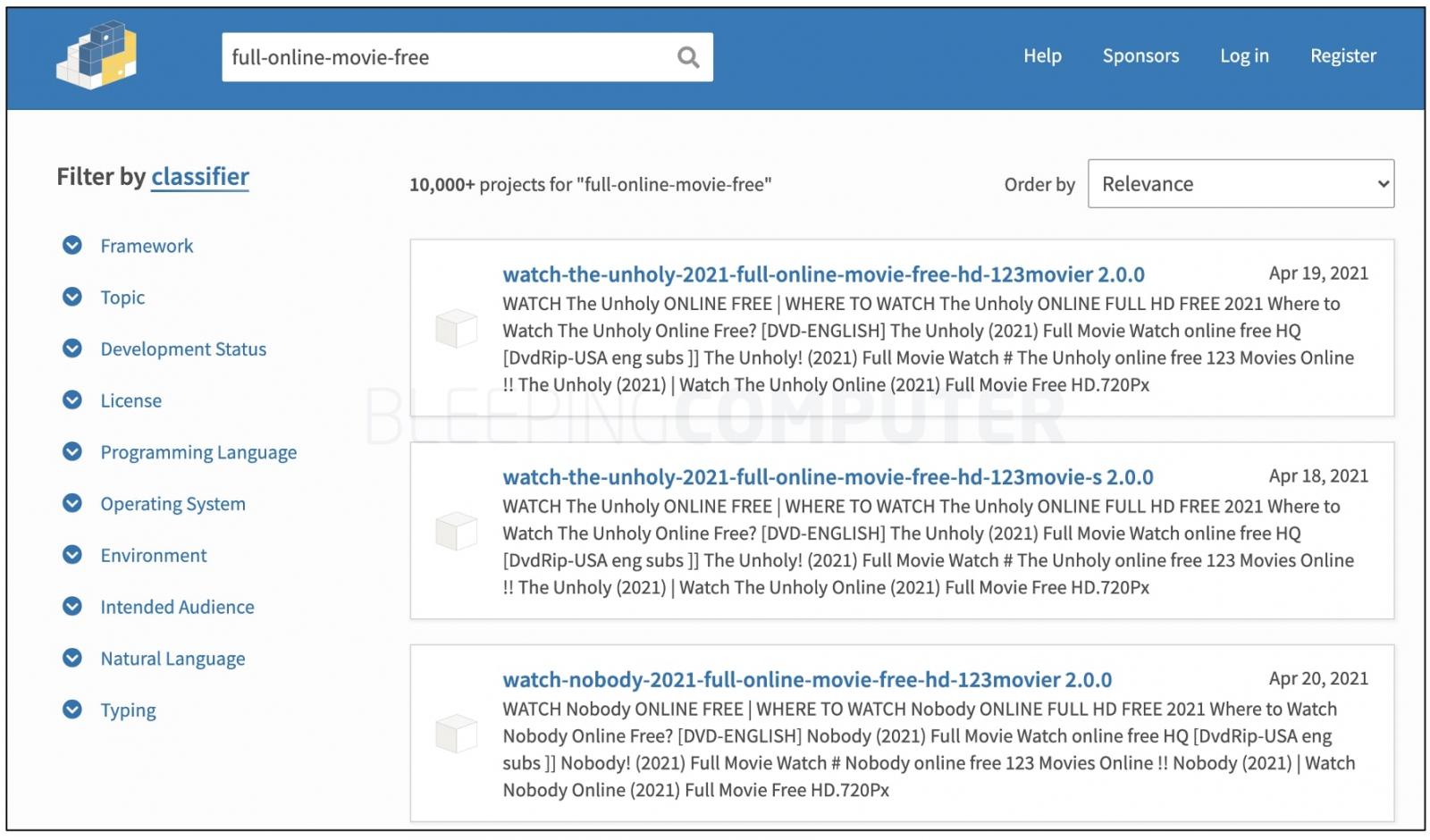

PyPI est inondé de paquets de spam nommés d’après des films populaires dans un style communément associé aux sites torrent ou « warez » qui proposent des téléchargements piratés : regarder-(nom-du-film)-2021-film-complet-en-ligne-gratuit-hd-…

La découverte a été révélée lorsqu’Adam Boesch, ingénieur logiciel senior chez Sonatype, auditait un ensemble de données et a remarqué un composant PyPI au son amusant nommé d’après une sitcom télévisée populaire.

« J’ai parcouru l’ensemble de données et j’ai remarqué ‘wandavision‘ ce qui est un peu étrange pour un nom de paquet. »

« En regardant de plus près, j’ai trouvé ce paquet et l’ai recherché sur PyPI parce que je n’y croyais pas », a déclaré Boesch à BleepingComputer dans une interview.

Bien que certains de ces packages datent de quelques semaines, BleepingComputer a observé que les spammeurs continuent d’ajouter de nouveaux packages à PyPI, il y a à peine une heure.

Le nombre de résultats de recherche de « 10 000+ » pourrait être inexact, car nous avons observé que le nombre réel de paquets de spam affichés sur le référentiel PyPI était bien inférieur.

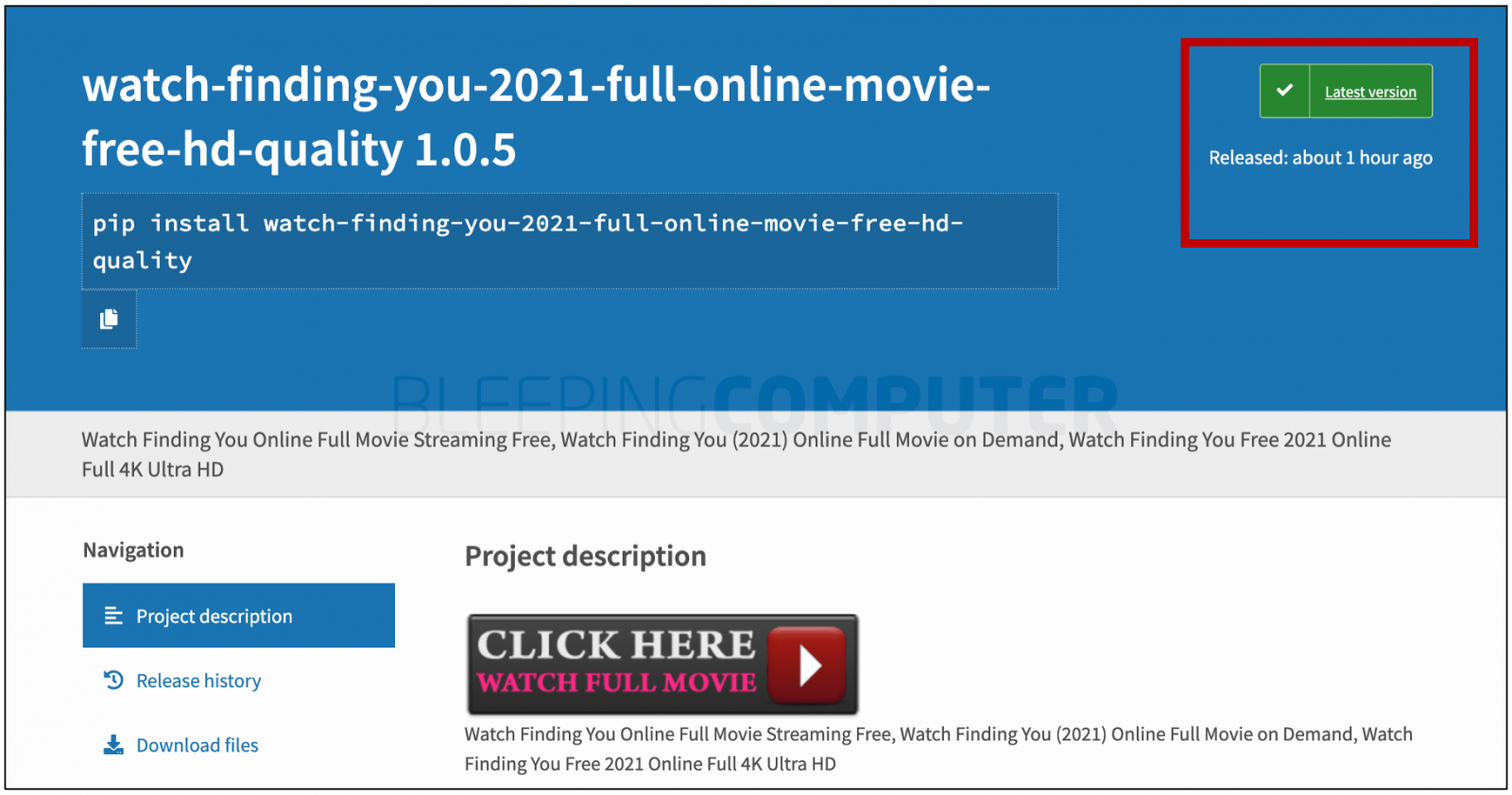

La page Web de ces faux packages contient des mots clés de spam et des liens vers des sites de streaming de films, bien que d’une légitimité et d’une légalité douteuses, tels que :

https://besflix[.]com/film/XXXXX/profil.html

Vous trouverez ci-dessous un exemple des nombreux packages publiés il y a environ une heure, au moment de la rédaction :

BleepingComputer a également observé que chacun de ces packages était publié par un compte d’auteur (responsable) distinct utilisant un pseudonyme, ce qui compliquerait probablement la tâche des administrateurs PyPI pour supprimer ces packages.

En février de cette année, PyPI avait été inondé de faux keygens « Discord », « Google » et « Roblox » lors d’une attaque de spam massive, comme l’a rapporté ZDNet.

À l’époque, Ewa Jodlowska, directrice exécutive de la Python Software Foundation, avait déclaré à ZDNet que les administrateurs de PyPI travaillaient sur la lutte contre l’attaque de spam, cependant, de par la nature de pypi.orgn’importe qui pouvait publier dans le référentiel, et de telles occurrences étaient courantes.

Les packages contiennent du code provenant de composants PyPI légitimes

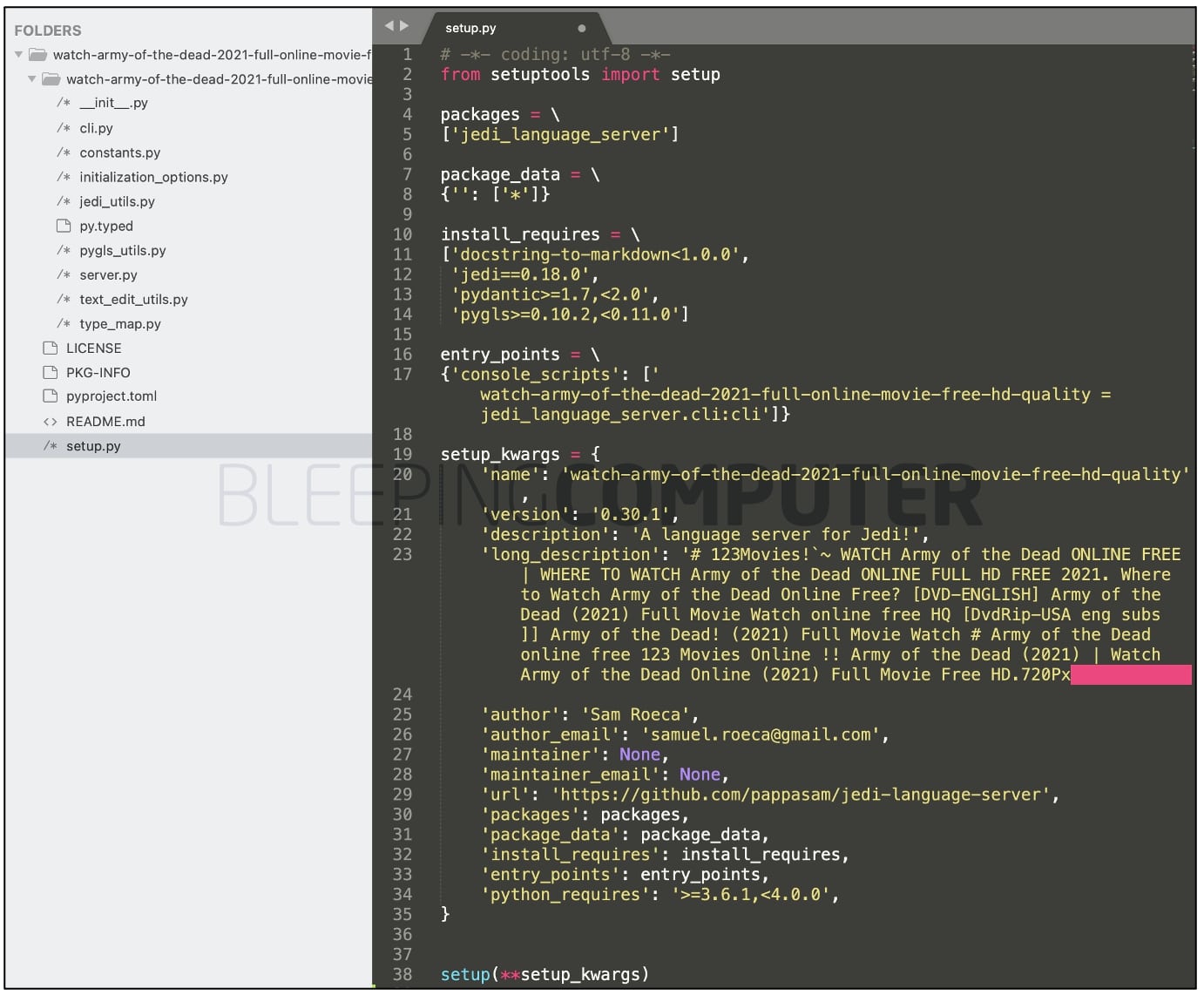

En plus de contenir des mots clés de spam et des liens vers des sites de streaming quasi-vidéo, ces packages contiennent des fichiers avec du code fonctionnel et des informations sur l’auteur extraits de packages PyPI légitimes.

Par exemple, BleepingComputer a observé que le package de spam « watch-army-of-the-dead-2021-full-online-movie-free-hd-quality », contenait des informations sur l’auteur et du code du package PyPI légitime, « serveur de langue jedi. »

Comme indiqué précédemment par BleepingComputer, des acteurs malveillants ont combiné du code provenant de packages légitimes avec des codes autrement faux ou paquets malveillants pour masquer leurs paset rendent la détection de ces packages un peu plus difficile.

« Ce n’est pas rare dans d’autres écosystèmes comme npm, où vous avez des millions de packages. Heureusement, des packages comme ceux-ci sont assez faciles à repérer et à éviter. »

« C’est toujours une bonne idée d’enquêter sur un paquet avant de l’utiliser. Si quelque chose semble anormal, il y a une raison à cela », sourit Boesch.

Ces derniers mois, les attaques contre les écosystèmes open source comme npm, RubyGems et PyPI se sont intensifiées.

Des acteurs de la menace ont été surpris en train d’inonder des référentiels de logiciels avec malwaremal intentionné dépendance confusion copieurs, ou tout simplement forfaits de justicier pour diffuser leur message.

En tant que tel, la sécurisation de ces référentiels s’est transformée en une course effrénée entre les acteurs de la menace et les mainteneurs de référentiels.

BleepingComputer a contacté PyPI pour commentaires avant de publier et nous attendons leur réponse.