Une campagne de distribution de logiciels malveillants en cours ciblant la Corée du Sud déguise les RAT (trojans d’accès à distance) en un jeu pour adultes partagé via des webhards et des torrents.

Les attaquants utilisent des logiciels malveillants facilement accessibles tels que njRAT et UDP RAT, les enveloppent dans un package qui ressemble à un jeu ou à un autre programme, puis les téléchargent sur des disques Web.

WebHard est un service de stockage en ligne populaire en Corée, préféré principalement pour la commodité des téléchargements directs.

Les utilisateurs se retrouvent sur des sites Web via Discord ou des publications sur les réseaux sociaux, mais les référentiels de stockage populaires bénéficient d’un flux constant de visiteurs quotidiens en raison du contenu partagé.

Comme l’ont signalé les analystes de l’ASEC, les acteurs de la menace utilisent désormais des Webhards pour distribuer un RAT UDP déguisé en fichier ZIP contenant un jeu pour adultes.

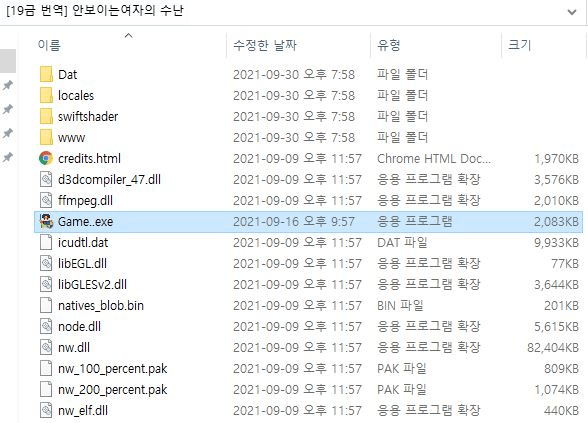

Une fois extraite, l’archive contient un lanceur ‘game.exe’, qui est en fait le malware au taux UDP.

Source : ASEC

Lors de l’exécution, Game.exe supprime un RAT contenant Themida et devient caché, tandis qu’il crée par la suite un nouveau fichier Game.exe qui exécutera le jeu réel, convainquant la victime que tout s’est bien passé.

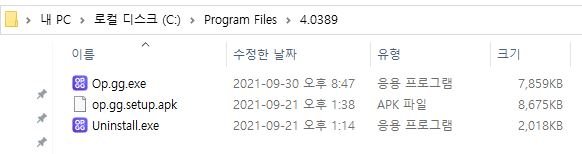

Les exécutables de logiciels malveillants sont déposés dans le dossier « C:Program Files4.0389 » et sont des récupérateurs de logiciels malveillants qui peuvent se connecter au C&C et télécharger d’autres charges utiles malveillantes.

Source : ASEC

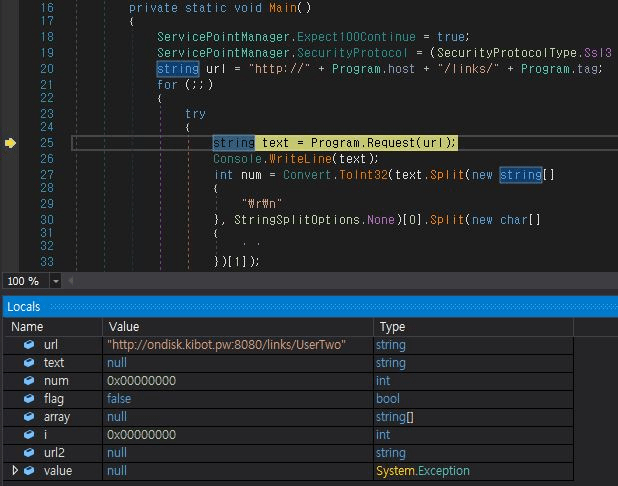

Pour cette campagne, UNE SECONDE n’a pu échantillonner aucune des charges utiles supplémentaires, il peut donc s’agir d’une fonctionnalité préservée pour un déploiement futur ou elle est simplement utilisée par intermittence.

Source : ASEC

Les logiciels malveillants comme njRAT sont particulièrement dangereux car ils peuvent voler des informations sensibles pour les acteurs de la menace, y compris les informations d’identification du compte et les frappes au clavier.

Ces outils sont généralement capables de capturer des captures d’écran sur l’appareil compromis, et ils modifient également le registre Windows pour la persistance.

Dans ce cas, le malware ajoute une clé de registre pour assurer une connexion périodique au serveur C2, en gardant la possibilité de récupérer plus de charges utiles.

Les acteurs ont utilisé diverses astuces pour convaincre les gens de télécharger des njRATs sur leurs systèmes, mais les services d’hébergement de fichiers et les torrents restent une source stable de problèmes.

Les Webhards sont généralement des espaces non réglementés, sans que personne ne vérifie ce que les utilisateurs téléchargent et partagent avec d’autres sur la plate-forme, donc chaque fois que vous êtes pointé sur un, soyez très prudent.

L’ASEC a de nouveau mis en garde contre ce risque en juin, lorsque des acteurs ont distribué un autre malware de base déguisé en un jeu de plateforme nommé « Lost Ruins ».

Ce package avait également la capacité d’exécuter simultanément le jeu et le logiciel malveillant, ce qui rendait beaucoup plus difficile la détection de l’infection.