Le groupe de rançongiciels LockBit a annoncé qu’il améliorait les défenses contre les attaques par déni de service distribué (DDoS) et s’efforçait de faire passer l’opération au triple niveau d’extorsion.

Le gang a récemment subi une attaque DDoS, prétendument au nom du géant de la sécurité numérique Entrust, qui a empêché l’accès aux données publiées sur son site de fuites d’entreprise.

Les données d’Entrust ont été volées par le rançongiciel LockBit lors d’une attaque le 18 juin, selon une source de BleepingComputer. L’entreprise a confirmé l’incident et que des données avaient été volées.

Entrust n’a pas payé la rançon et LockBit a annoncé qu’il publierait toutes les données volées le 19 août. Cela ne s’est cependant pas produit, car le site de fuite du gang a été touché par une attaque DDoS qui serait liée à Entrust.

LockBit entrant dans DDoS

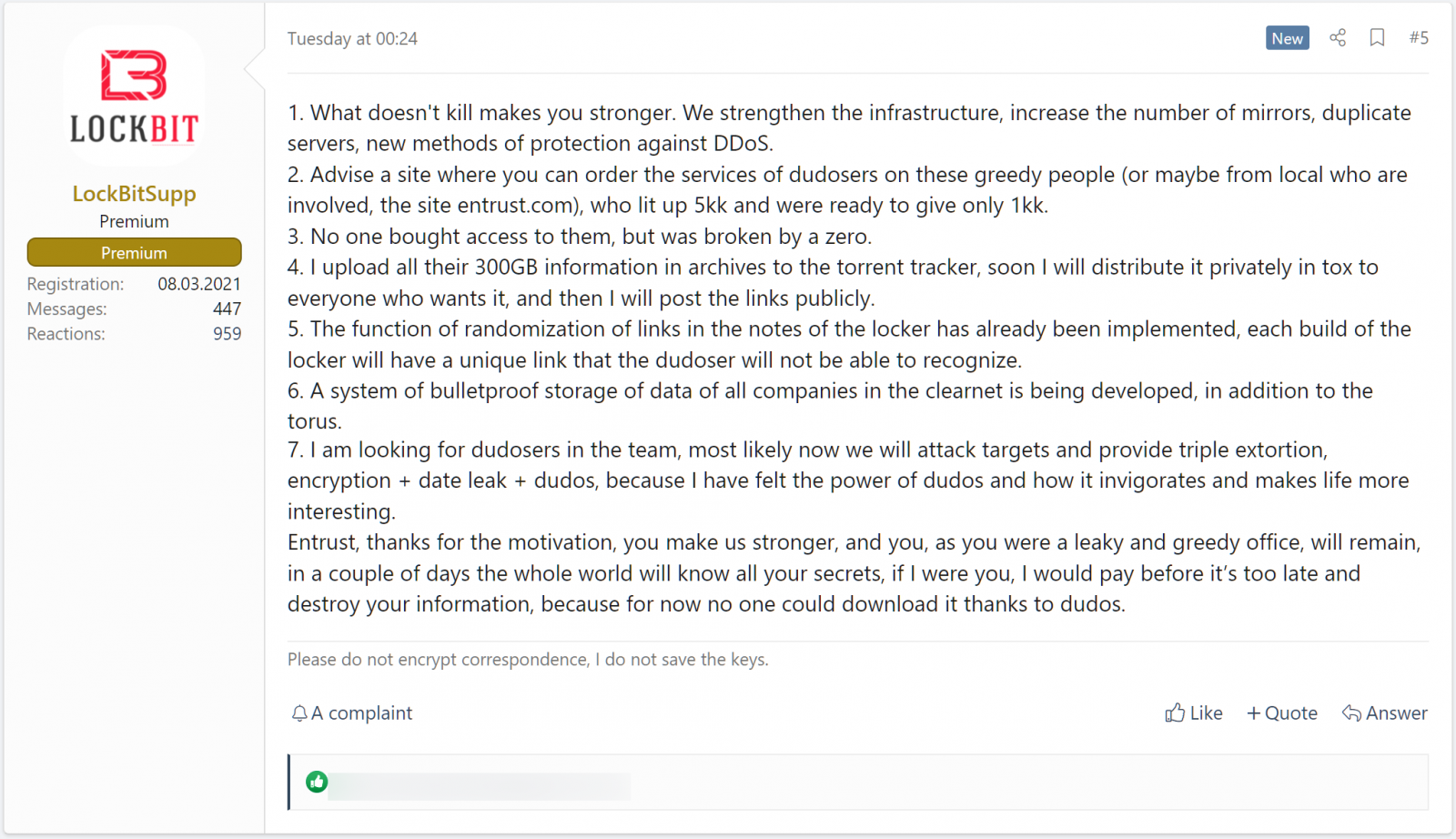

Plus tôt cette semaine, LockBitSupp, la figure publique de l’opération de ransomware LockBit, a annoncé que le groupe était de retour dans les affaires avec une infrastructure plus grande pour donner accès aux fuites non perturbées par les attaques DDoS.

L’attaque DDoS du week-end dernier qui a mis un terme temporaire aux fuites de données d’Entrust a été considérée comme une opportunité d’explorer la tactique de la triple extorsion pour exercer plus de pression sur les victimes afin qu’elles paient une rançon.

LockBitSupp a déclaré que l’opérateur de ransomware cherchait maintenant à ajouter DDoS comme tactique d’extorsion en plus de chiffrer les données et de les divulguer.

« Je cherche des dudoseurs [DDoSers] dans l’équipe, nous allons très probablement maintenant attaquer des cibles et fournir une triple extorsion, cryptage + fuite de date + dudos, parce que j’ai ressenti le pouvoir des dudos et comment cela revigore et rend la vie plus intéressante », a écrit LockBitSupp dans un article sur un hacker forum.

Fuites de données Entrust

Le gang a également promis de partager via torrent 300 Go de données volées à Entrust afin que « le monde entier connaisse vos secrets ».

Le porte-parole de LockBit a déclaré qu’ils partageraient la fuite de données Entrust en privé avec toute personne qui les contacterait avant de la rendre disponible via torrent.

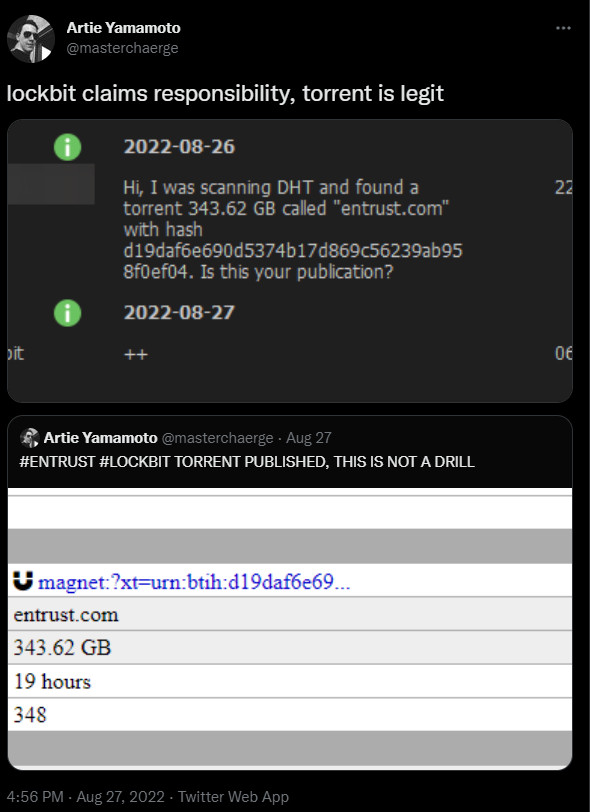

Il semble que LockBit ait tenu sa promesse et a publié ce week-end un torrent appelé « entrust.com » avec 343 Go de fichiers.

Les opérateurs voulaient s’assurer que les données d’Entrust sont disponibles à partir de plusieurs sources et, en plus de les publier sur leur site, ils ont également partagé le torrent sur au moins deux services de stockage de fichiers, l’un d’eux ne le rendant plus disponible.

Défenses DDoS

Une méthode déjà mise en œuvre pour empêcher de nouvelles attaques DDoS consiste à utiliser des liens uniques dans les notes de rançon pour les victimes.

« La fonction de randomisation des liens dans les notes du casier a déjà été implémentée, chaque build du casier aura un lien unique que le dudoser [DDoSer] ne pourra pas reconnaître », a posté LockBitSupp.

Ils ont également annoncé une augmentation du nombre de miroirs et de serveurs en double, et un plan pour augmenter la disponibilité des données volées en les rendant également accessibles sur clearnet, via un service de stockage à l’épreuve des balles.

source: BleepingComputer

L’opération de rançongiciel LockBit est active depuis près de trois ans, depuis septembre 2019. Au moment de la rédaction de cet article, le site de fuite de données de LockBit est opérationnel.

Le gang répertorie plus de 700 victimes et Entrust en fait partie, les données de l’entreprise ayant été divulguées le 27 août.