Quiconque a déjà entendu parler du soi-disant dark web a probablement aussi entendu parler du réseau Tor, ou du projet The Onion Router. Cependant, il existe un autre réseau décentralisé qui existe depuis aussi longtemps, appelé Invisible Internet Project, ou I2P en abrégé. Cela soulève la question : quelle est la différence entre I2P et Tor ?

Points clés à retenir : Tor contre I2P

- I2P et Tor sont tous deux des réseaux peer-to-peer décentralisés et anonymes.

- I2P est plus sécurisé que Tor, mais ne peut généralement pas être utilisé pour accéder à Internet en dehors de services tels que le courrier électronique, le chat et le torrenting.

- Tor et I2P vous permettent d’accéder au Web profond. Avec I2P, ce sont les seuls sites Web auxquels vous pouvez accéder, tandis que Tor peut également être utilisé comme navigateur ordinaire.

La réponse la plus courte est que les deux réseaux ont des cas d’utilisation différents et différentes façons d’anonymiser votre trafic. Tor se concentre principalement sur l’accès anonyme à Internet ordinaire, tandis qu’I2P sert davantage comme son propre réseau séparé, plus proche de ce que vous pourriez considérer comme un Web sombre ou profond.

Tor et I2P peuvent être des concepts difficiles à comprendre, nous allons donc commencer par expliquer pourquoi vous voudrez peut-être utiliser l’un ou l’autre en premier lieu.

-

Oui, I2P est sans aucun doute plus sécurisé que Tor, car il ne repose pas sur des nœuds de sortie potentiellement compromis gérés par des bénévoles. Cependant, il est moins utile pour naviguer sur Internet.

-

Tor est aussi anonyme que le permettent les nœuds de sortie et le trafic. Si vous envoyez du trafic déjà crypté via Tor (par exemple en utilisant un VPN), alors Tor est anonyme et il sera encore plus difficile pour quelqu’un de suivre votre trafic. Cela dit, un nœud de sortie malveillant peut voir tout trafic non chiffré que vous envoyez, et même le modifier pour inclure des logiciels malveillants.

I2P vs Tor : Pourquoi devriez-vous cacher votre trafic Internet ?

Il existe de nombreuses raisons d’utiliser des réseaux comme I2P et Tor, mais comme les réseaux fonctionnent très différemment, ils ne sont pas identiques.

Pourquoi utiliser Tor (The Onion Routing Project)

Bien que Tor soit surtout connu pour fournir un accès au Web profond, ce n’est pas son principal cas d’utilisation prévu.

Bien que cela soit possible et qu’il existe des sites Web réservés à Tor (connus sous le nom d’adresses oignon), la principale raison d’utiliser Tor est d’accéder à Internet (ou « clearnet ») avec un plus grand degré d’anonymat. Cependant, le faire sans un autre type de protection (comme un VPN) peut toujours être risqué, comme nous en reparlerons plus tard.

Le projet Tor maintient un navigateur Web basé sur le chrome appelé le navigateur Tor.

Pourquoi utiliser I2P (Projet Internet Invisible)

Contrairement au réseau Tor, la raison pour laquelle vous voudriez utiliser I2P est presque entièrement pour accéder à des sites Web ou à des applications spécialement conçues pour fonctionner sur le réseau. Cela va des applications de communication et de messagerie qui doivent être totalement anonymes aux marchés noirs en ligne et aux sites de piratage.

Un autre domaine dans lequel I2P excelle est le torrenting, car il existe des clients BitTorrent (tels que Vuze) qui rendent les torrents disponibles sur Internet via I2P.

Qu’est-ce que Tor ?

Maintenant que nous savons à quoi servent les deux réseaux, il est temps de jeter un œil à leur fonctionnement réel, en commençant par Tor.

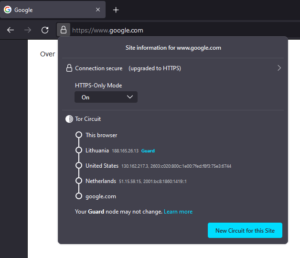

Les applications configurées pour utiliser Tor passent par un processus connu sous le nom de « routage en oignon » pour acheminer votre trafic via trois « nœuds » distincts avant qu’il n’atteigne sa destination (c’est-à-dire le site Web auquel vous souhaitez accéder). Ces nœuds sont des routeurs Tor (connus sous le nom de routeur oignon) qui sont configurés et entretenus par des bénévoles qui apportent les ressources au réseau.

Lorsque vous utilisez Tor, votre connexion Internet est protégée par plusieurs couches de cryptage et passe par un tunnel sortant composé de quatre nœuds.

C’est là que la faiblesse inhérente de Tor entre en scène. Le dernier nœud de la chaîne est connu sous le nom de « nœud de sortie », et celui qui l’exécute a la capacité de voir et d’altérer potentiellement votre trafic Internet. En effet, votre trafic est chiffré lorsque vous l’envoyez au premier nœud, mais le nœud de sortie final doit le déchiffrer à nouveau pour l’envoyer à sa destination finale.

Qu’est-ce que l’I2P ?

Maintenant que nous avons une compréhension pratique de Tor, nous pouvons passer à I2P, qui, bien qu’il existe depuis aussi longtemps, est beaucoup moins populaire que son frère. Là où Tor est relativement facile à configurer et possède même son propre navigateur préconfiguré (connu sous le nom de Tor Browser), I2P est beaucoup plus complexe et nécessite plus de peaufinage de la part de l’utilisateur, ce qui explique son relatif manque de popularité.

Comme Tor, I2P est un réseau anonyme décentralisé qui permet une communication peer-to-peer. Contrairement à Tor, il ne repose pas sur des nœuds gérés par des bénévoles, mais à la place, chaque routeur du réseau est transformé en un nœud capable de relayer le trafic pour d’autres utilisateurs. Cela le rend beaucoup plus décentralisé, ce qui protège I2P des choses qui peuvent paralyser le réseau Tor, comme les attaques DDoS.

La configuration d’I2P demande un peu plus de travail que Tor, car vous devez installer le logiciel de routage basé sur des circuits, puis configurer votre navigateur indépendamment.

Les points forts d’I2P

Étant donné que Tor fonctionne sur un nombre limité de nœuds volontaires exploités par un petit nombre d’utilisateurs de Tor, il sera toujours vulnérable aux attaques DDoS, car un attaquant peut cibler des nœuds connus avec des quantités excessives de trafic pour les paralyser ou les arrêter. Avec I2P, ce n’est pas possible, car chaque appareil qui se connecte au réseau renforce intrinsèquement le réseau lui-même.

Cela signifie également qu’I2P n’est pas vulnérable à la même faiblesse des nœuds de sortie malveillants. Étant donné que chaque routeur connecté au réseau est un nœud, cela décourage les acteurs malveillants de tenter de configurer des nœuds pour capturer ou modifier le trafic. Étant donné que chaque appareil qui se connecte au réseau I2P doit être un nœud, ce n’est pas un vecteur efficace pour les attaques.

Bien qu’il soit techniquement possible d’utiliser une connexion I2P pour naviguer sur Internet, il existe très peu de nœuds de sortie, et ceux qui existent sont souvent rapidement supprimés. Cela signifie qu’I2P est une boucle beaucoup plus fermée que Tor, à l’exception des torrents. Plusieurs clients torrent agissent essentiellement comme un pont pour les torrents du clearnet afin qu’ils puissent être téléchargés via I2P.

Le fait qu’il s’agisse d’une telle boucle fermée est une autre chose qui joue en faveur d’I2P, en termes de confidentialité. Comme il n’y a pas de nœud de sortie vers l’Internet standard, la dernière couche de cryptage n’est pas supprimée avant que le paquet n’atteigne son destinataire, ce qui réduit encore l’impact et le risque de nœuds malveillants.

Qu’est-ce qui différencie I2P et Tor ?

Nous avons déjà couvert certaines des différences entre I2P et Tor, à la fois en termes de manière dont ils acheminent le trafic entre les nœuds et à quoi ils sont principalement utilisés. Afin de vraiment comprendre la différence, cependant, il est nécessaire d’examiner le processus de routage sous-jacent utilisé par les deux réseaux, à savoir le routage à l’oignon et le routage à l’ail.

Routage de l’oignon vs routage de l’ail

Le routage en oignon est la technique utilisée par Tor et décrit essentiellement un processus dans lequel plusieurs couches de cryptage sont ajoutées à un message (comme un oignon), qui sont ensuite « pelées » une par une par chaque nœud, ce qui donne un message décrypté. à destination.

En théorie, cela garantit que personne entre l’expéditeur et le nœud de sortie ne peut voir le contenu du message. Cependant, une faiblesse importante de cette approche est qu’elle est toujours vulnérable à ce qu’on appelle «l’analyse temporelle», où un attaquant est capable de comparer l’heure et la taille des messages entre les appareils pour les connecter ensemble.

Par exemple, disons que vous envoyez un message via Tor à une autre personne. Votre FAI peut ne pas savoir ce qu’il y a dans le message. Cependant, s’il conserve un journal de tout votre trafic, le FAI peut l’utiliser pour faire des références croisées et savoir que le trafic anonyme a quitté votre appareil et est allé à l’autre personne, car l’heure et la taille du paquet correspondent.

Le routage de l’ail est la solution à ce problème. Au lieu d’envoyer des messages individuellement comme dans le routage de l’oignon, le routage de l’ail regroupe plusieurs messages ensemble.

Ces messages passent par les nœuds I2P avant d’être exposés au point final et envoyés à leurs adresses de livraison individuelles. Cela rend beaucoup plus difficile l’analyse du trafic sur un individu, car tous ses packages sont regroupés avec ceux d’autres personnes et applications.

I2P et Tor contre VPN

En fin de compte, vous voudrez utiliser un réseau privé virtuel si vous souhaitez rester anonyme tout en naviguant sur Internet. Tor peut être une couche de protection supplémentaire, mais sans VPN, vous pourriez tout aussi bien vous exposer à plus de violations de la vie privée que vous n’auriez dû faire face sans protection.

Pour cette raison, vous ne devriez pas envisager d’utiliser Tor pour quoi que ce soit sans vous connecter également à un VPN. NordVPN est livré avec un routage en oignon intégré et est le meilleur VPN pour Tor, suivi d’ExpressVPN et de Surfshark (lisez notre revue complète de NordVPN).

NordVPN vous permet de vous connecter directement au réseau Tor, ce qui vous évite d’avoir à configurer vous-même la connexion.

Quant à I2P, l’utilisation d’un VPN en conjonction avec lui n’est pas aussi utile. La nature plus décentralisée d’I2P combinée au routage à l’ail signifie que ce n’est pas un risque pour la sécurité de l’utiliser sans VPN. Cependant, votre fournisseur de services Internet peut toujours dire que vous utilisez le réseau I2P pour quelque chose, même s’il ne sait pas pourquoi, alors utilisez un VPN si vous voulez éviter cela.

Réflexions finales : I2P et le réseau Tor

À bien des égards, I2P est simplement une version meilleure et plus sécurisée de Tor. Il corrige les plus grandes faiblesses du réseau le plus célèbre, telles que les nœuds de sortie malveillants, la dépendance à l’égard des volontaires, les attaques DDoS et l’analyse temporelle. Cependant, il est également moins utilisable que Tor, car il est limité aux applications et aux sites Web conçus spécifiquement pour I2P.

Cela limite l’utilisation d’I2P à des choses comme le courrier électronique, le torrent, l’IRC et le Web profond, mais à ces fins, il est à peu près aussi anonyme que vous pourriez le faire vous-même. Tor, d’autre part, a un éventail beaucoup plus large de cas d’utilisation, mais présente tellement de défauts qu’il vaut mieux utiliser un VPN, ou à tout le moins en conjonction avec un VPN.

C’est tout pour notre explication simplifiée de Tor vs I2P. Avez-vous l’impression de mieux comprendre ce que signifient ces termes, ou n’êtes-vous pas moins confus que lorsque vous êtes arrivé ici ? Avez-vous déjà utilisé Tor ou I2P pour quoi que ce soit auparavant ? Faites-le nous savoir dans les commentaires ci-dessous, et comme toujours, merci d’avoir lu.