TL ; RD : Twitter a reconnu une violation de données qui pourrait avoir démasqué des comptes d’utilisateurs pseudonymes. Bien qu’il n’y ait pas eu de chiffres réels, les rapports précédents indiquaient qu’une vulnérabilité exposait plus de 5,4 millions d’identifiants Twitter et les numéros de téléphone et adresses e-mail associés. Twitter a corrigé la faille de sécurité en janvier, mais un « mauvais acteur » prétend l’avoir utilisé le mois précédent pour récupérer les données.

La semaine dernière, Twitter confirmé que des pirates avaient compromis certains comptes sur sa plateforme. Les développeurs ont créé la faille avec une mise à jour de juin 2021 pour son client Android, qui permettait à un mauvais acteur d’associer des comptes d’utilisateurs à des adresses e-mail et des numéros de téléphone. Twitter a appris la vulnérabilité via son programme de primes de bogues en janvier 2022 et l’a corrigé immédiatement en pensant que personne n’avait été affecté.

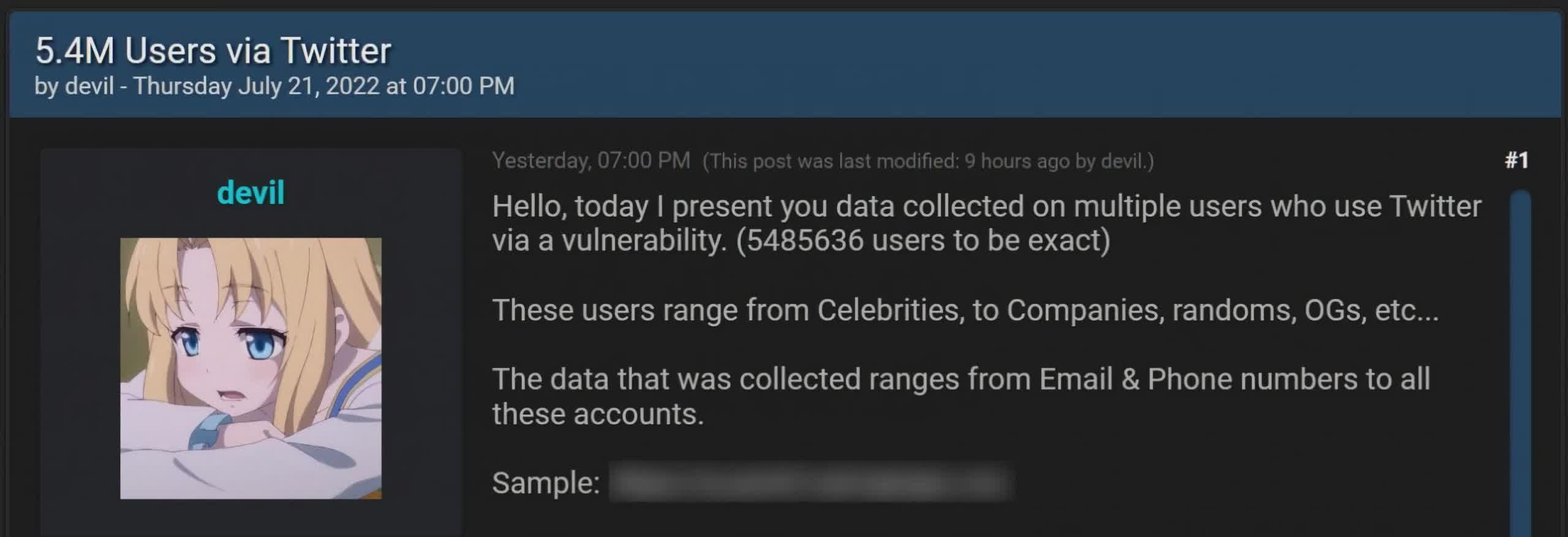

Cependant, le mois dernier, BleepingComputer a signalé qu’il avait trouvé une base de données sur un forum de hackers contenant les numéros de téléphone et les adresses e-mail associés à plus de 5,4 millions de comptes Twitter.

« Bonjour, aujourd’hui je vous présente des données collectées sur plusieurs utilisateurs qui utilisent Twitter via une vulnérabilité. (5485636 utilisateurs pour être exact) », a déclaré le hacker qui se dit « diable » dans son post. « Ces utilisateurs vont des célébrités aux entreprises, en passant par les aléatoires, les OG, etc. [sic]. »

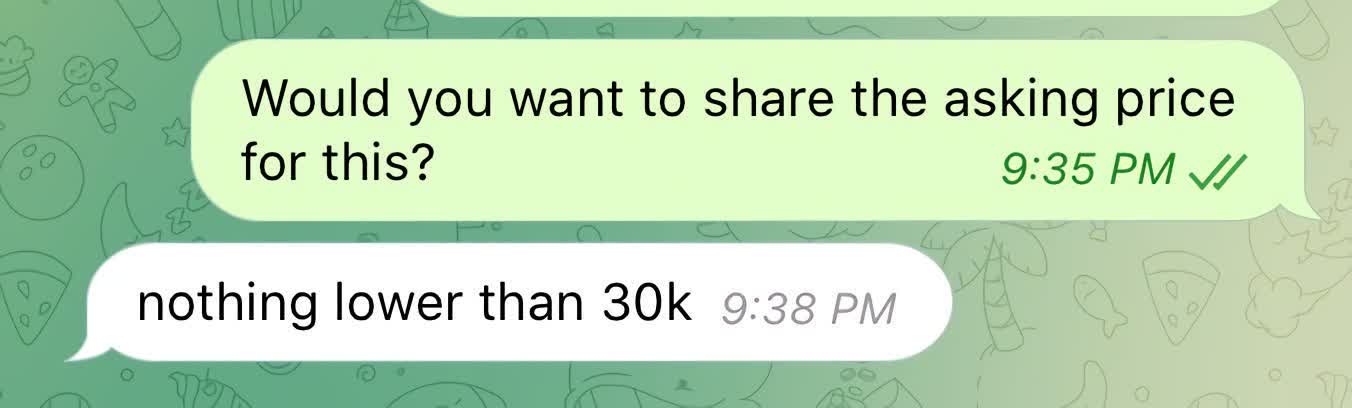

Restore Privacy note que le diable veut obtenir au moins 30 000 $ pour les données volées et a déclaré qu’il avait déjà eu quelques piqûres de parties intéressées.

Un chercheur en sécurité et chasseur de primes aux bogues se faisant appeler « zhirinovskiy » dit que la faille permet à n’importe qui d’obtenir l’identifiant Twitter de n’importe quel utilisateur en soumettant un numéro de téléphone/e-mail. L’exploit fonctionne même si le compte d’un utilisateur est défini pour être introuvable dans les paramètres. Il ne nécessite également aucune authentification – juste une poignée de code.

« Le bogue existe en raison du processus d’autorisation utilisé dans le client Android de Twitter », a déclaré zhirinovskiy, qui signalé la faille via HackerOne. « Plus précisément dans le processus de vérification de la duplication d’un compte Twitter [sic]. »

Essentiellement, le diable alimenterait les numéros de téléphone ou les e-mails du système et indiquerait si ceux-ci étaient associés à des identifiants Twitter. À partir de là, il est assez simple de créer un profil à partir de messages accessibles au public et d’autres informations.

Zhirinovskiy a signalé la faille à Twitter le 1er janvier et les développeurs ont publié un correctif le 13 janvier. Cependant, le diable affirme qu’il a collecté les données en décembre 2021 avant qu’elles ne soient corrigées. Certains ont suggéré que le diable et le zhirinovskiy sont la même personne et qu’il essaie d’encaisser les deux côtés. Devil nie ces allégations avec presque trop de vigueur – comme s’il avait quelque chose à cacher.

« Je ne veux pas que le chapeau blanc ait des ennuis qui l’a signalé sur H1 [sic] », a-t-il déclaré à BleepingComputer. « Je suppose que beaucoup de gens essaient de le connecter à moi, je serais furieux si j’étais lui. Donc je ne peux pas insister assez là-dessus, je n’ai rien à voir avec lui ni H1. »

La confirmation de Twitter n’indique pas le nombre de comptes d’utilisateurs compromis, mais il est assez clair que nous avons affaire à la même vulnérabilité signalée par zhirinovskiy et exploitée par le diable. La société a déclaré qu’elle informerait les utilisateurs concernés, vraisemblablement via leur adresse e-mail désormais exposée. Il a notamment noté des comptes anonymes.

« Si vous exploitez un compte Twitter pseudonyme, nous comprenons les risques qu’un incident comme celui-ci peut introduire et nous regrettons profondément que cela se soit produit. Pour garder votre identité aussi voilée que possible, nous vous recommandons de ne pas ajouter un numéro de téléphone ou une adresse e-mail publiquement connus à votre Twitter. Compte. »

Bien que les mots de passe n’aient pas été compromis, Twitter conseille à tous les utilisateurs inquiets d’utiliser des applications d’authentification à deux facteurs ou des clés de sécurité matérielles pour protéger leurs comptes.

Crédit image : Message du forum par BleepingComputer, Chat du diable par Restaurer la confidentialité