Dans le contexte: En théorie, la plupart des applications Android malveillantes proviennent de pages Web suspectes ou de magasins d’applications tiers, mais les chercheurs en sécurité les trouvent souvent cachées dans le Play Store officiel de Google. Un nouveau rapport de Kaspersky suggère que les applications piratées du Play Store deviennent de plus en plus sophistiquées.

Dans un nouveau rapport publié cette semaine, la société de sécurité Kaspersky décrit un marché du dark web offrant des services pour pirater des cibles avec des logiciels malveillants et des logiciels espions Android. Les pirates peuvent infiltrer une grande partie de ce code malveillant sur le Google Play Store, contournant ainsi les protections les plus strictes de Google.

La première étape du processus, et sans doute la plus dangereuse pour les utilisateurs finaux, consiste à détourner les comptes de développeur du Play Store. Un attaquant potentiel peut payer un pirate informatique entre 25 $ et 80 $ pour un compte de développeur qui a été volé ou enregistré avec des informations d’identification volées. Cela permet aux cybercriminels de convertir des applications auparavant fiables en vecteurs de logiciels malveillants.

Si un attaquant télécharge une nouvelle application, il se peut qu’il ne la charge pas immédiatement avec un logiciel espion pour éviter d’attirer l’attention de Google, mais à la place, la stratégie consiste à attendre qu’elle accumule suffisamment de téléchargements. Les pirates proposent également des services pour gonfler le nombre de téléchargements et lancer des campagnes publicitaires Google pour rendre les applications frauduleuses plus légitimes.

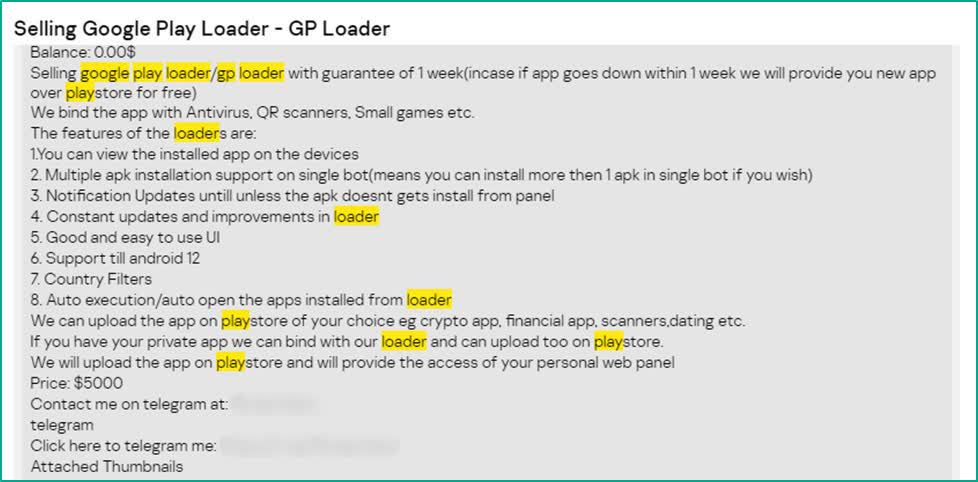

Ensuite, les pirates peuvent utiliser des chargeurs pour pousser le code malveillant vers les appareils cibles via des mises à jour apparemment légitimes, mais celles-ci peuvent ne pas contenir la charge utile finale des logiciels malveillants. L’application peut demander l’autorisation de l’utilisateur pour télécharger des applications ou d’autres informations en dehors du Google Play Store, ce qui infecte alors complètement l’appareil pour prendre le contrôle total ou voler des informations. Les applications compromises cessent parfois de fonctionner correctement jusqu’à ce que l’utilisateur autorise le téléchargement de la charge utile complète.

Les pirates proposent une gamme sophistiquée de services et d’offres lorsqu’ils vendent des logiciels malveillants, notamment des vidéos de démonstration, des offres groupées, des enchères et divers plans de paiement. Les vendeurs de logiciels malveillants peuvent demander un paiement unique, un pourcentage des bénéfices d’une opération frauduleuse ou des frais d’abonnement.

Pour augmenter les chances de succès de l’infection, les pirates vendent des services d’obfuscation qui compliquent les charges utiles pour les renforcer contre la sécurité de Google. À l’inverse, des options moins chères existent pour les services de liaison qui tentent d’infecter les cibles avec des APK non-Play Store, qui ont un taux de réussite inférieur à celui des chargeurs.

La précaution la plus simple pour les utilisateurs est de ne jamais autoriser les applications Play Store à télécharger quoi que ce soit en dehors du Play Store, surtout si ces applications ne demandent généralement pas une telle autorisation. Faites toujours attention aux autorisations accordées aux applications. Pendant ce temps, les développeurs doivent être très prudents dans la sécurisation de leurs comptes grâce aux meilleures pratiques courantes telles que l’authentification multifacteur et la vigilance générale. Les applications les plus fréquemment touchées sont les trackers de crypto-monnaie, les scanners de code QR, les applications de rencontres et financières.