Dans le contexte: La société de sécurité ESET a découvert le premier rootkit UEFI qui avait été utilisé dans la nature en 2018. Ce type de menace persistante faisait autrefois l’objet de discussions théoriques parmi les chercheurs en sécurité, mais au cours des dernières années, il est devenu clair que c’est beaucoup plus commun qu’on ne le pensait, bien qu’il soit relativement difficile à développer.

Cette semaine, les chercheurs de Kaspersky révélé un nouveau rootkit de firmware baptisé « CosmicStrand », qui serait l’œuvre d’un groupe inconnu d’acteurs malveillants chinois.

Les chercheurs expliquent que le rootkit a été découvert dans des images de firmware de plusieurs cartes mères Asus et Gigabyte équipées d’un chipset Intel H81, l’un des chipsets de l’ère Haswell les plus anciens qui a finalement été abandonné en 2020.

Étant donné que le micrologiciel UEFI est le premier morceau de code qui s’exécute lorsque vous allumez un ordinateur, cela rend CosmicStrand particulièrement difficile à supprimer par rapport à d’autres types de logiciels malveillants. Les rootkits de micrologiciels sont également plus difficiles à détecter et permettent aux pirates d’installer des logiciels malveillants supplémentaires sur un système cible.

Le simple fait d’effacer le stockage de votre PC ne supprimera pas l’infection, et le remplacement des périphériques de stockage non plus. UEFI est essentiellement un petit système d’exploitation qui vit à l’intérieur d’une puce de mémoire non volatile, généralement soudée sur la carte mère. Cela signifie que la suppression de CosmicStrand nécessite des outils spéciaux pour réimager la puce flash lorsque le PC est éteint. Tout le reste laisserait votre ordinateur dans un état infecté.

Jusqu’à présent, il semble que seuls les systèmes Windows de pays comme la Russie, la Chine, l’Iran et le Vietnam aient été compromis. Cependant, l’implant UEFI est utilisé dans la nature depuis fin 2016, ce qui soulève la possibilité que ce type d’infection soit plus courant qu’on ne le pensait auparavant.

En 2017, la société de sécurité Qihoo360 découvert ce qui aurait pu être une première variante de CosmicStrand. Ces dernières années, les chercheurs ont découvert d’autres rootkits UEFI tels que MosaicRegressor, FinSpy, ESpecter et Rebond de lune.

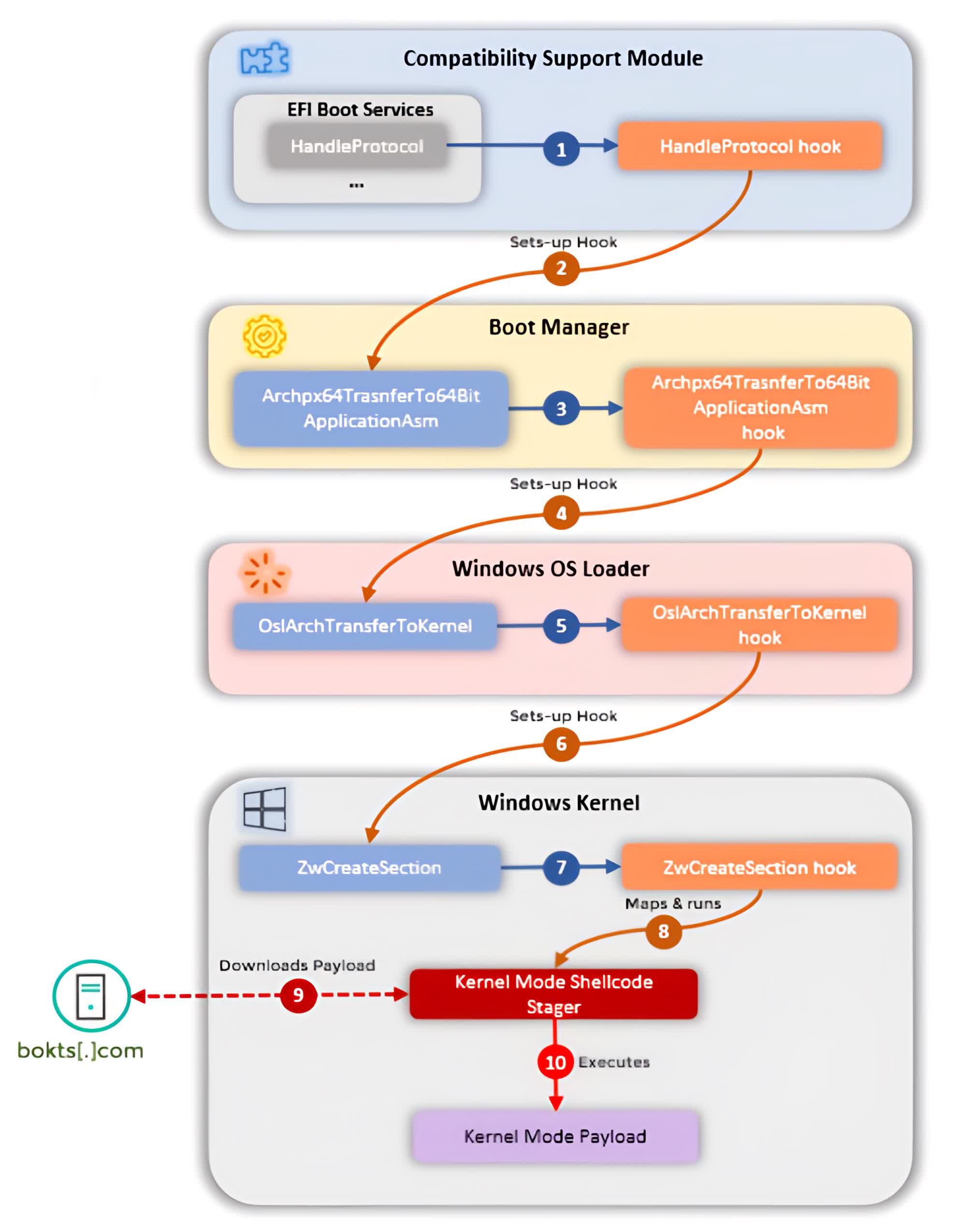

Quant à CosmicStrand, c’est un malware très puissant d’une taille inférieure à 100 kilo-octets. On ne sait pas grand-chose sur la façon dont il s’est retrouvé sur les systèmes cibles, mais son fonctionnement est simple. Tout d’abord, il infecte le processus de démarrage en définissant des soi-disant « hooks » à certains points du flux d’exécution, ajoutant ainsi la fonctionnalité dont l’attaquant a besoin pour modifier le chargeur du noyau Windows avant son exécution.

À partir de là, les attaquants peuvent installer un autre hook sous la forme d’une fonction dans le noyau Windows qui est appelée lors d’un processus de démarrage ultérieur. Cette fonction déploie un shellcode en mémoire qui peut contacter un serveur de commande et de contrôle et télécharger des logiciels malveillants supplémentaires sur le PC infecté.

CosmicStrand peut également désactiver les protections du noyau comme PatchGuard (connu sous le nom de Microsoft Kernel Patch Protection), qui est une fonctionnalité de sécurité Windows cruciale. Il existe également des similitudes en termes de modèles de code entre CosmicStrand et les logiciels malveillants liés au Le botnet MyKingsqui a été utilisé pour déployer des cryptomineurs sur les ordinateurs des victimes.

Les chercheurs de Kaspersky craignent que CosmicStrand ne soit l’un des nombreux rootkits de firmware qui ont réussi à rester cachés pendant des années. Ils notent que « les multiples rootkits découverts jusqu’à présent témoignent d’un angle mort dans notre industrie qui doit être résolu le plus tôt possible ».