Pourquoi est-ce important: Microsoft a publié des conseils pour corriger une grave vulnérabilité de démarrage sécurisé qui affecte tous les systèmes Windows et qui est activement exploitée dans la nature. Normalement, ce type de problème serait corrigé via des mises à jour de maintenance mensuelles, mais la société Redmond a choisi une approche progressive pour réduire le risque que vous ou votre organisation vous retrouviez avec des appareils qui ne démarrent pas. Le correctif nécessitera quelques étapes manuelles pour le moment, mais sera appliqué automatiquement sur tous les systèmes Windows pris en charge à partir de l’année prochaine.

Les dernières mises à jour Patch Tuesday de Microsoft sont disponibles pour Windows 11 et Windows 10 avec plusieurs correctifs pour deux systèmes d’exploitation. Dans le cas de Windows 11, la mise à jour cumulative KB5026372 introduit pas moins de 20 changements qui améliorent l’expérience utilisateur ainsi que des correctifs pour 38 vulnérabilités de sécurité et trois zero-days affectant divers produits Microsoft.

Parallèlement, la société de Redmond a libéré une mise à jour de sécurité facultative corrigeant une vulnérabilité dans Secure Boot qui a été exploitée à l’état sauvage par le biais du logiciel malveillant BlackLotus UEFI, affectant même les systèmes Windows les plus récents. Cela affecte toutes les versions prises en charge de Windows 11 et Windows 10 et est suivi sous CVE-2023-24932.

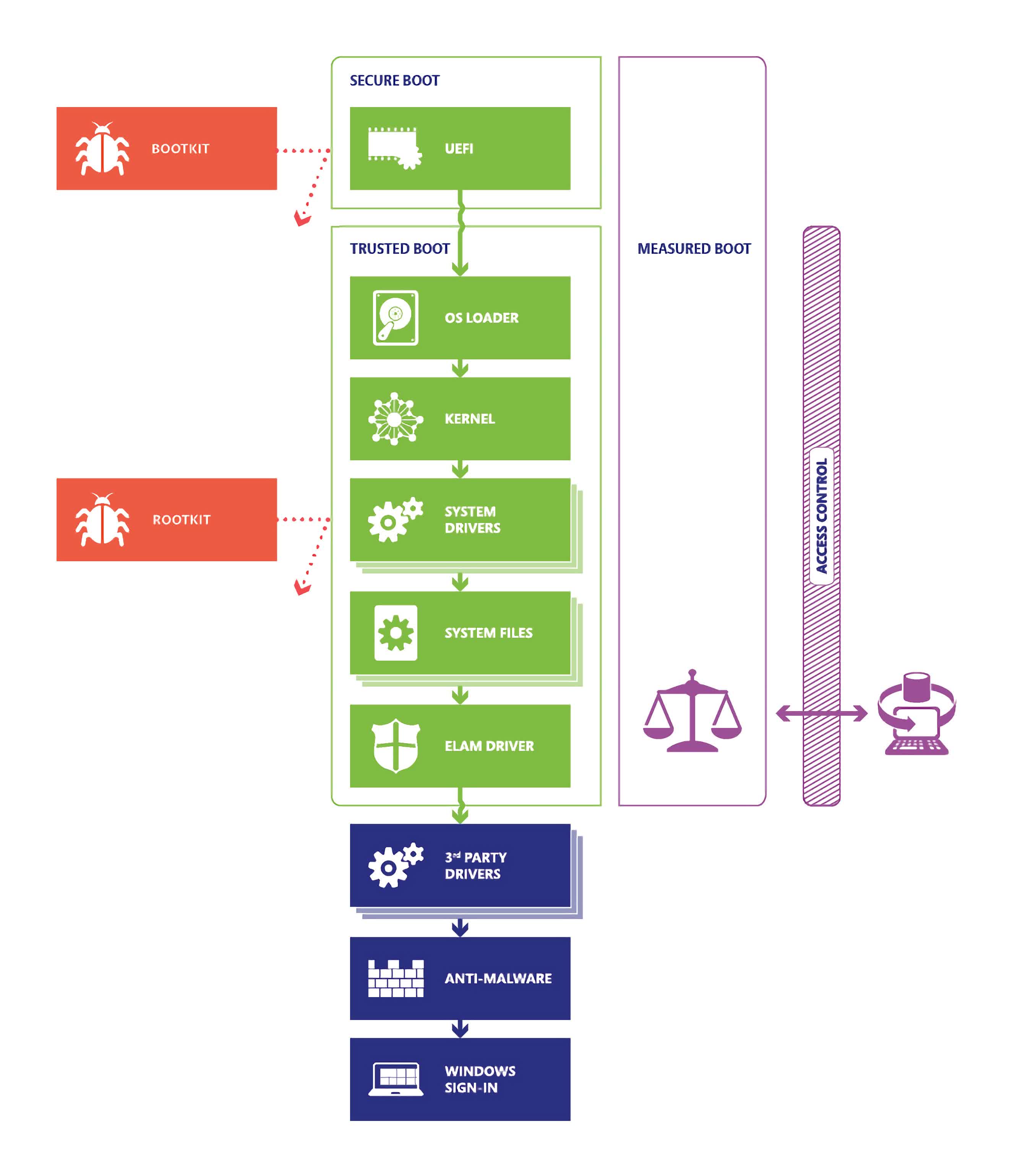

Ironiquement, le but principal de Secure Boot est de protéger votre PC contre le chargement de tout code non fiable entre le moment où vous l’allumez et le moment où Windows prend le contrôle. En d’autres termes, il est censé empêcher les pirates qui accèdent physiquement à votre machine d’injecter du code tapé appelé « bootkit » qui modifie le processus de démarrage.

Cet exploit est connu sous le nom d’attaque « evil cleaner » et permet à un acteur malveillant d’introduire un malware qui peut enregistrer tout ce que vous tapez et l’extraire plus tard avec très peu d’effort. Cela peut être aussi simple que de démarrer votre machine avec une clé USB et de laisser un script automatisé faire tout le travail.

Microsoft explique que tous les systèmes Windows avec Secure Boot activé sont affectés par la nouvelle faille, y compris les appareils sur site, les machines virtuelles et même les appareils basés sur le cloud. Cela affecte également les appareils exécutant toutes les principales distributions Linux, et on nous dit qu’un correctif est en préparation. Cela dit, Microsoft adopte une approche progressive pour résoudre cette vulnérabilité afin de minimiser les perturbations et de simplifier le déploiement pour les grandes organisations.

Cela signifie que le correctif est déjà présent dans la dernière mise à jour du Patch Tuesday, mais pour l’instant, il nécessite quelques étapes manuelles pour l’activer :

1. Installer la mise à jour de maintenance mensuelle publiée le 9 mai ou plus tard sur tous vos appareils Windows et redémarrez-les avant de passer à l’étape suivante.

2. Mise à jour tous les supports de démarrage et les sauvegardes complètes de Windows, vous devez vous assurer qu’ils ont tous le correctif pour CVE-2023-24932.

3. Appliquer les révocations du gestionnaire de démarrage Windows pour protéger entièrement vos systèmes contre les attaques qui exploitent la nouvelle vulnérabilité.

Dans le cadre de la deuxième phase, Microsoft publiera de nouvelles directives le 11 juillet 2023 avec des options de mise à jour simplifiées qui permettent d’atteindre le même niveau de protection contre cette attaque. La phase finale débutera au cours du premier trimestre 2024 et verra le correctif pour CVE-2023-24932 ainsi que les révocations du gestionnaire de démarrage Windows appliquées automatiquement à tous les systèmes Windows pris en charge.

Il convient de noter qu’une fois que vous avez déployé toutes les mesures d’atténuation pour la nouvelle faille sur un système, vous ne pourrez plus annuler ces modifications. De plus, pour savoir si Secure Boot est activé sur votre appareil, ouvrez simplement l’invite de commande et exécutez le « msinfo32 », qui ouvre les informations système. Vous devriez pouvoir trouver une entrée appelée « Secure Boot State » dans la section System Summary.

Crédit d’en-tête : VOL 😀