Paume faciale : Meta a récemment mis en place un système de connexion centralisé pour permettre aux utilisateurs d’Instagram, Facebook et Meta (VR) de gérer plus facilement leurs comptes. Malheureusement, lors de la mise en place du système 2FA, les ingénieurs ont négligé un échec flagrant concernant la limitation des tentatives.

Un chercheur de première année en sécurité nommé Gtm Mänôz remarqué le bogue en juillet 2022. Alors qu’il cherchait sa première prime de bogue à présenter à la BountyCon 2022, Mänôz a commencé à jouer avec le Centre de méta-comptes interface, qui gère tous les comptes Meta, ajoutant des fonctionnalités similaires à la connexion unique de Google pour ses différents services (YouTube, Gmail, Docs, etc.).

Il a noté que la page permettait aux utilisateurs d’associer un numéro de téléphone à leurs comptes lors de leur liaison. Les utilisateurs entrent simplement leur numéro de téléphone, puis le code 2FA à six chiffres que le système leur envoie. Cependant, Mänôz a découvert que si le mauvais code est saisi, le Centre de compte demande simplement à l’utilisateur de le saisir à nouveau au lieu d’envoyer un nouveau code.

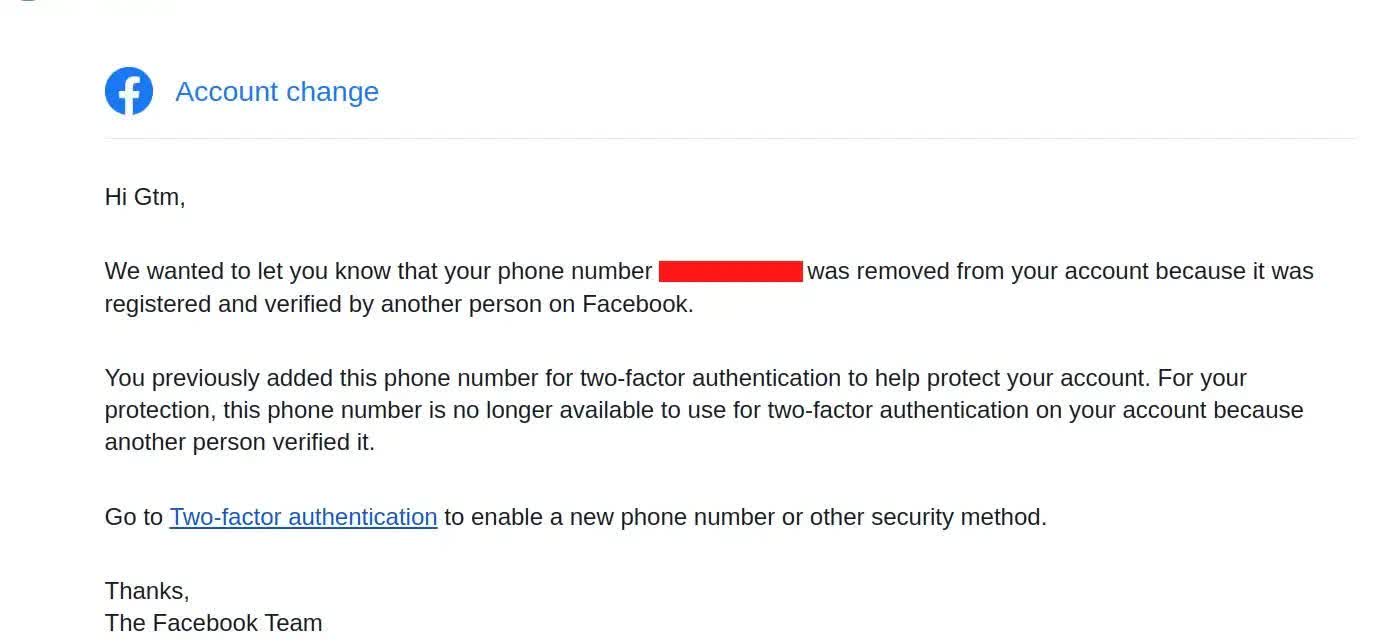

De plus, il n’y avait aucune limite sur le nombre de tentatives infructueuses que l’on pouvait entrer dans la boîte de vérification. Cet oubli a permis à Mänôz de forcer brutalement l’A2F sur son propre compte pour associer son numéro de téléphone à un autre profil Facebook. Le seul avertissement survient après le vol du numéro de téléphone dans un e-mail de Meta à la victime l’informant qu’il a été lié au compte d’un autre utilisateur.

Bien que la nocivité de cet exploit se limite principalement à un rétablissement gênant du numéro de téléphone du propriétaire, il désactive effectivement 2FA sur le compte de la victime, bien que temporairement. Jusqu’à ce que la cible agisse, elle est ouverte aux attaques de phishing par mot de passe.

« Fondamentalement, l’impact le plus important ici a été de révoquer le 2FA basé sur SMS de n’importe qui en connaissant simplement le numéro de téléphone », a déclaré Mänôz à TechCrunch.

Mänôz a informé Meta du bogue en septembre, et il a immédiatement corrigé la vulnérabilité. Un porte-parole a déclaré que lorsque Mänôz a découvert le problème, le Meta Accounts Center était encore en version bêta et n’était disponible que pour un petit nombre d’utilisateurs. Le représentant a également noté que l’enquête de Meta n’a révélé aucun pic dans l’utilisation de cette fonctionnalité, indiquant que les pirates ne l’avaient pas exploitée.

Malgré le traitement relativement faible du problème, Meta a accordé à Mänôz une prime de bogue de 27 200 $. Pas trop minable pour sa première chasse aux insectes.

Meta a trébuché à quelques reprises au cours des deux dernières années concernant les fonctionnalités de connexion de ses différents comptes. En 2021, cela a provoqué une légère panique lorsqu’il a déconnecté tout le monde de Facebook lors de la reconfiguration du site Web. L’année dernière, il a délibérément verrouillé de nombreux utilisateurs de leurs comptes pour ne pas avoir activé « Facebook Protect » dans un délai fixé par un e-mail Meta officiel qui ressemblait étrangement à une escroquerie par hameçonnage.