Message d’intérêt public : Les pirates peuvent voler votre nom d’utilisateur et votre mot de passe pour un site Web à l’aide d’un iframe intégré. C’est une faiblesse pour tous les gestionnaires de mots de passe, et la plupart ont résolu la faille de différentes manières, notamment en émettant des avertissements lorsque les utilisateurs se trouvent sur une page de connexion avec un iframe ou ne faisant pas confiance aux sous-domaines. Bitwarden est la seule exception, ayant déterminé en 2018 que la menace n’était pas suffisamment importante pour être traitée.

Dans ses pages d’assistance concernant le « remplissage automatique », Bitwarden conseille aux utilisateurs de désactiver les fonctions de saisie automatique des mots de passe de leur navigateur car elles interfèrent avec sa solution de gestion des mots de passe. Il mentionne également que c’est une bonne idée car « les experts s’accordent généralement à dire que les [browser] les gestionnaires de mots de passe sont plus vulnérables que les solutions dédiées comme Bitwarden », ce qui est généralement vrai.

Malheureusement, son remplisseur de mot de passe n’est peut-être pas beaucoup mieux que celui de votre navigateur. Chercheurs en sécurité chez Flashpoint découvert que l’extension de remplissage automatique de Bitwarden gère les sites Web avec des iframes intégrés de manière non sécurisée. Une compréhension de base des iframes est nécessaire pour comprendre cette vulnérabilité.

Les développeurs de sites Web utilisent l’élément de cadre en ligne, ou iframe, pour intégrer une partie d’une autre page Web dans leur site. Par exemple, TechSpot utilise des iframes pour intégrer des vidéos YouTube dans ses articles. Il peut également être utilisé pour intégrer des formulaires Web. Généralement, les iframes peuvent être utilisés en toute sécurité tant que le matériel intégré du site Web externe n’a pas été compromis, et c’est là que les gestionnaires ont un problème.

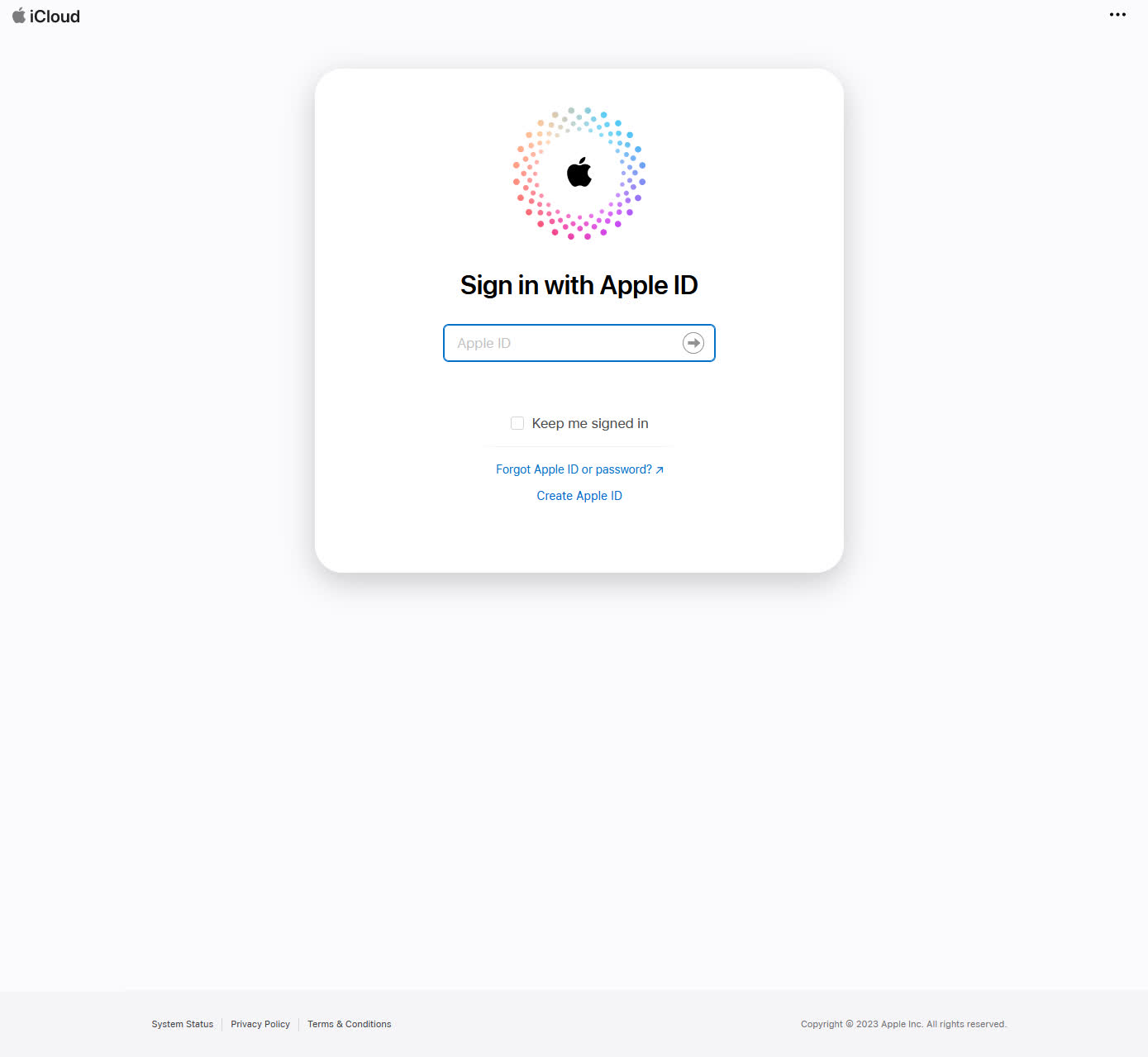

Les extensions de mot de passe remplissent automatiquement les informations d’identification sur toutes les pages Web que les utilisateurs ont enregistrées par conception. Ils peuvent même remplir le formulaire de connexion de manière préventive sans interaction de l’utilisateur. Dans la thèse de Bitwarden, un paramètre appelé « Remplissage automatique au chargement de la page ». Cependant, l’extension exécutera cette fonction dans une iframe sans effectuer de vérification « Same-origin Policy ». Ainsi, si une page contient une iframe malveillante provenant d’un domaine différent, le gestionnaire transmettra sans le savoir vos informations d’identification pour qu’elles soient envoyées au serveur d’un pirate.

La plupart des gestionnaires de mots de passe ont mis en place des vérifications pour au moins avertir les utilisateurs des dangers potentiels. Cependant, Bitwarden n’empêche ni n’avertit qu’un iframe d’un domaine différent vole potentiellement des informations d’identification. Il suppose que tous les iframes d’une page de connexion sont sûrs. Cela a été dit dans un rapport de sécurité de 2018, mais plus à ce sujet plus tard.

Bien sûr, cela ne peut se produire que si le site Web de confiance est déjà compromis, n’est-ce pas ? Selon Flashpoint, ce n’est pas nécessairement vrai.

De toute évidence, si les pirates ont suffisamment pris pied pour intégrer une iframe sur un site Web légitime, les utilisateurs ont de plus gros problèmes que cette faiblesse entre leurs mains. Il n’y a pas grand-chose qu’une extension de gestion de mot de passe puisse faire dans ce scénario. Cependant, certains sites Web légitimes utilisent des formulaires d’un autre domaine, en les incorporant à une iframe. Si les pirates peuvent compromettre la source secondaire, ils disposent d’un proxy pour voler des informations sur le site Web de confiance.

Flashpoint admet qu’il s’agit d’un scénario rare et l’a confirmé avec une vérification ponctuelle de plusieurs sites utilisant des iframes sur leurs pages de connexion. Cependant, il y a un autre problème. La correspondance URI (Uniform Resource Identifier) par défaut de Bitwarden est définie sur « Domaine de base ». Ainsi, l’extension fournira le remplissage automatique du mot de passe tant que les domaines de premier niveau et de second niveau correspondent.

Le problème est que plusieurs services d’hébergement permettent aux utilisateurs d’héberger du « contenu arbitraire » sous un sous-domaine, ce qui rend relativement facile l’usurpation d’une page de connexion.

« A titre d’exemple, une entreprise devrait-elle avoir une page de connexion sur https://logins.company.tld et permettre aux utilisateurs de diffuser du contenu sous https://[clientname].company.tld, ces utilisateurs sont capables de voler les informations d’identification des extensions Bitwarden », a déclaré Flashpoint. « Dans nos recherches, nous avons confirmé que quelques sites Web majeurs fournissent cet environnement exact. Si un utilisateur avec une extension de navigateur Bitwarden visite une page spécialement conçue hébergée dans ces services Web, un attaquant est en mesure de voler les informations d’identification stockées pour le domaine respectif. »

Curieusement, lorsque Flashpoint a contacté Bitwarden à propos de cette faiblesse pour coordonner la divulgation, la société a souligné qu’elle était au courant depuis 2018.

« Étant donné que Bitwarden ne vérifie pas l’URL de chaque iframe, il est possible qu’un site Web intègre un iframe malveillant, que Bitwarden remplira automatiquement avec les informations d’identification du site Web » de premier niveau « », a déclaré la société en 2018. Rapport d’évaluation de la sécurité lit. « Malheureusement, il existe des cas légitimes où les sites Web incluront des formulaires de connexion iframe d’un domaine distinct du domaine de leur site Web « parent ». Aucune action n’est prévue pour le moment. »

En d’autres termes, Bitwarden est conscient du problème mais juge le risque suffisamment acceptable pour ne rien y faire, même si c’était aussi simple que de faire en sorte que l’extension émette un avertissement lorsqu’il y a un iframe sur une page. Flashpoint a trouvé cela inexplicable puisque tous les concurrents de Bitwarden ont une forme d’atténuation pour cet exploit.

Les chercheurs ont créé une preuve de concept en utilisant la faille comme vecteur d’attaque et un « exploit fonctionnel » qu’ils ont implémenté en privé sur un « environnement d’hébergement de premier plan ». Ils espèrent que les développeurs de Bitwarden changeront d’avis sur le problème puisque personne n’avait créé de tels exploits en 2018 lorsque la société a initialement évalué la faiblesse. Jusqu’à ce que Bitwarden corrige la vulnérabilité, vous pouvez faire plusieurs choses pour l’atténuer sans changer de gestionnaire de mots de passe.

Tout d’abord, désactivez le paramètre « Remplissage automatique au chargement de la page » de l’extension. Vous devrez déclencher la fonction de remplissage automatique manuellement tout le temps. Cependant, cela vous donne une marge de manœuvre pour inspecter la page de connexion sans remettre immédiatement vos informations d’identification à une iframe. C’est en fait un bon conseil pour toute extension de gestionnaire de mots de passe avec remplissage automatique préemptif.

Deuxièmement, utilisez cette pause pour vous assurer que vous êtes sur un domaine de confiance et que la page est ce qu’elle semble être. Regardez l’URL pour vous assurer que vous êtes sur le bon domaine ou sous-domaine et que rien ne semble suspect. Par exemple, quelque chose comme « login.wellsfargo.com » est probablement légitime, alors que « credx257.wellsfargo.com » ne l’est probablement pas.

Ces étapes ne vous protégeront toujours pas des sites qui utilisent des formulaires Web externes compromis, mais Flashpoint a noté que ces scénarios sont rares. Ce n’est pas une raison pour renoncer à utiliser un gestionnaire de mots de passe, même Bitwarden. Les gestionnaires sont bien placés pour vous aider à garder vos informations d’identification droites. Il est toujours préférable d’avoir des tonnes de mots de passe solides et difficiles à retenir uniques à chaque site Web que de réutiliser des mots de passe faibles.