Pourquoi est-ce important: Apple vante l’architecture de sécurité d’iOS depuis des années, mais la nature verrouillée rend difficile pour les chercheurs en sécurité d’inspecter le système d’exploitation et de détecter les signes d’une cyberattaque. C’est pourquoi même une entreprise de sécurité respectée comme Kaspersky peut passer des années dans l’ignorance d’une campagne de logiciels espions ciblant ses appareils d’entreprise.

La société russe de cybersécurité Kaspersky affirme avoir découvert une attaque « extrêmement complexe » qui affecte tous les iPhones exécutant iOS 15.7 ou des versions antérieures, mais semble viser principalement les appareils iOS appartenant à la direction de Kaspersky et aux employés clés.

Le moment du rapport coïncide avec les allégations publiques lancées par les services de renseignement russes contre leur homologue américain. Service fédéral de sécurité (FSB) du Kremlin réclamations qu’Apple a travaillé en étroite collaboration avec l’Agence de sécurité nationale (NSA), fournissant à cette dernière organisation une porte dérobée afin qu’elle puisse implanter des logiciels espions sur des milliers d’iPhones appartenant à des diplomates de la Russie, des membres de l’OTAN, d’Israël, de la Chine et de certains ex-soviétiques nations.

Kaspersky est au courant des allégations du FSB mais n’a pas été en mesure de vérifier s’il existe un lien entre les deux attaques. La société explique que si le logiciel espion décrit par le FSB semble être similaire à celui qu’il a trouvé sur les téléphones appartenant à ses cadres supérieurs et intermédiaires, l’agence russe n’a pas encore fourni d’analyse technique du logiciel malveillant en question.

Quant à Apple, la société a refusé de commenter les accusations mais a tenu à souligner que « nous n’avons jamais travaillé avec un gouvernement pour insérer une porte dérobée dans un produit Apple et ne le ferons jamais ».

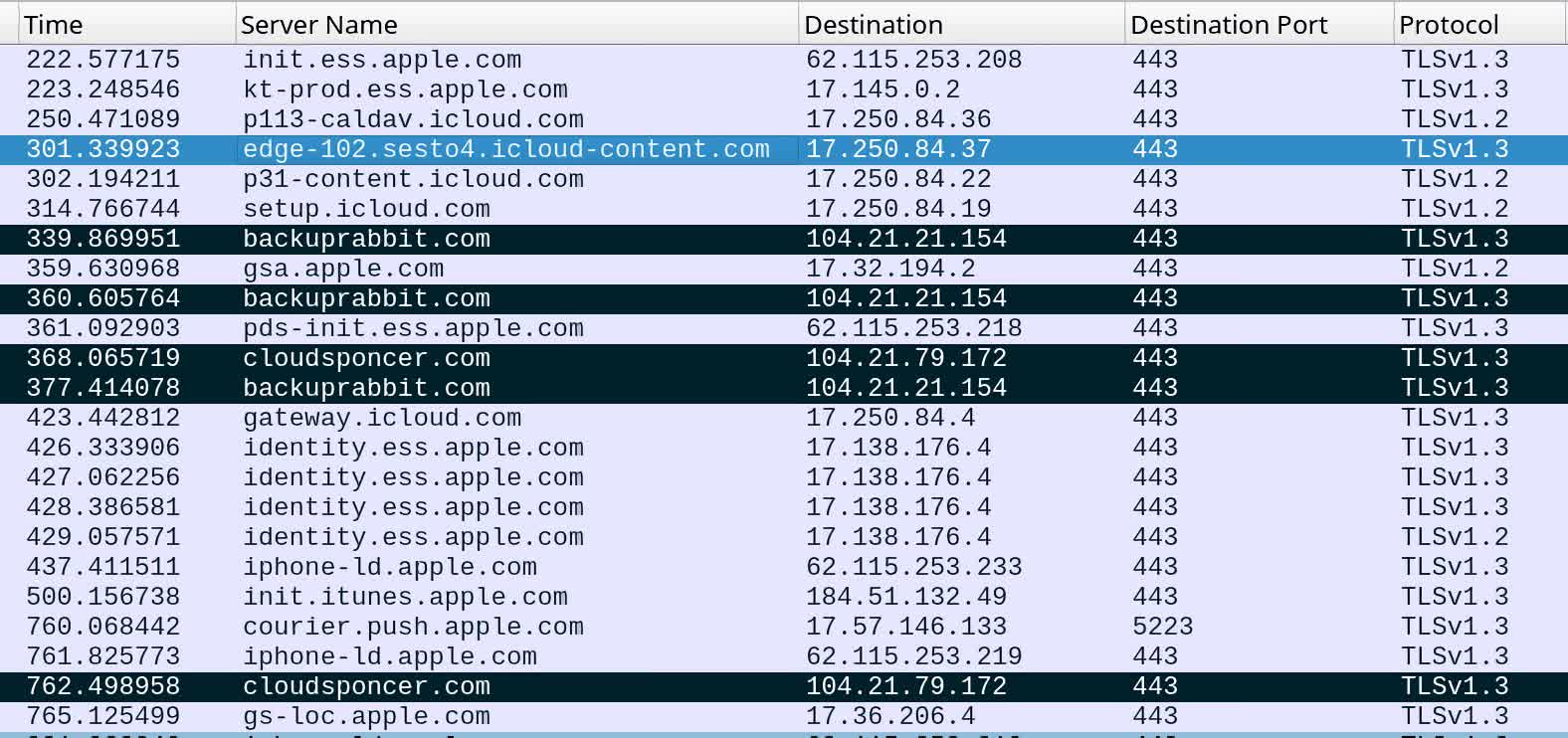

Pour en revenir à la souche de logiciels espions repérée par Kaspersky, cela ressemble à un autre exemple d’attaque sans clic. Les chercheurs l’ont surnommée Triangulation pour souligner qu’elle fait partie d’une campagne d’intrusion furtive qui utilise Empreintes digitales sur toileg pour laisser un triangle jaune dans la mémoire des appareils cibles. Après avoir analysé le trafic de son propre réseau d’entreprise, l’entreprise a découvert que la campagne était toujours en cours et qu’elle était peut-être active depuis 2019.

La chaîne d’attaque commence lorsque les attaquants envoient aux victimes un message spécialement conçu via le service iMessage d’Apple. Une fois reçue, une pièce jointe malveillante dans le message lance automatiquement l’exploit sans que la personne en question n’ouvre le message ou la pièce jointe. Avant que la victime n’ait la possibilité de supprimer le message, le code malveillant exécuté via l’exploit aura déjà téléchargé le logiciel espion qui donne aux pirates un accès plus approfondi à l’appareil cible.

Les chercheurs de Kaspersky ont pu analyser les appareils infectés en récupérant les données des sauvegardes effectuées à l’aide du Mobile Verification Toolkit. Ils notent également que le malware qu’ils ont découvert ne persistera pas sur l’appareil après un redémarrage, bien qu’ils aient vu des preuves de réinfection pour certains des téléphones concernés.

Au moment de la rédaction, on ne sait pas quelles vulnérabilités sont utilisées dans la chaîne d’attaque. Cependant, Kaspersky pense que l’une des failles est une faille d’extension du noyau suivie sous CVE-2022-46690 qu’Apple a corrigé en décembre 2022 avec la sortie d’iOS/iPadOS 16.2. À l’époque, la société Cupertino a également commencé à distribuer iOS 15.7.2 à des appareils plus anciens avec des correctifs pour plusieurs vulnérabilités à haut risque et « activement exploitées ».

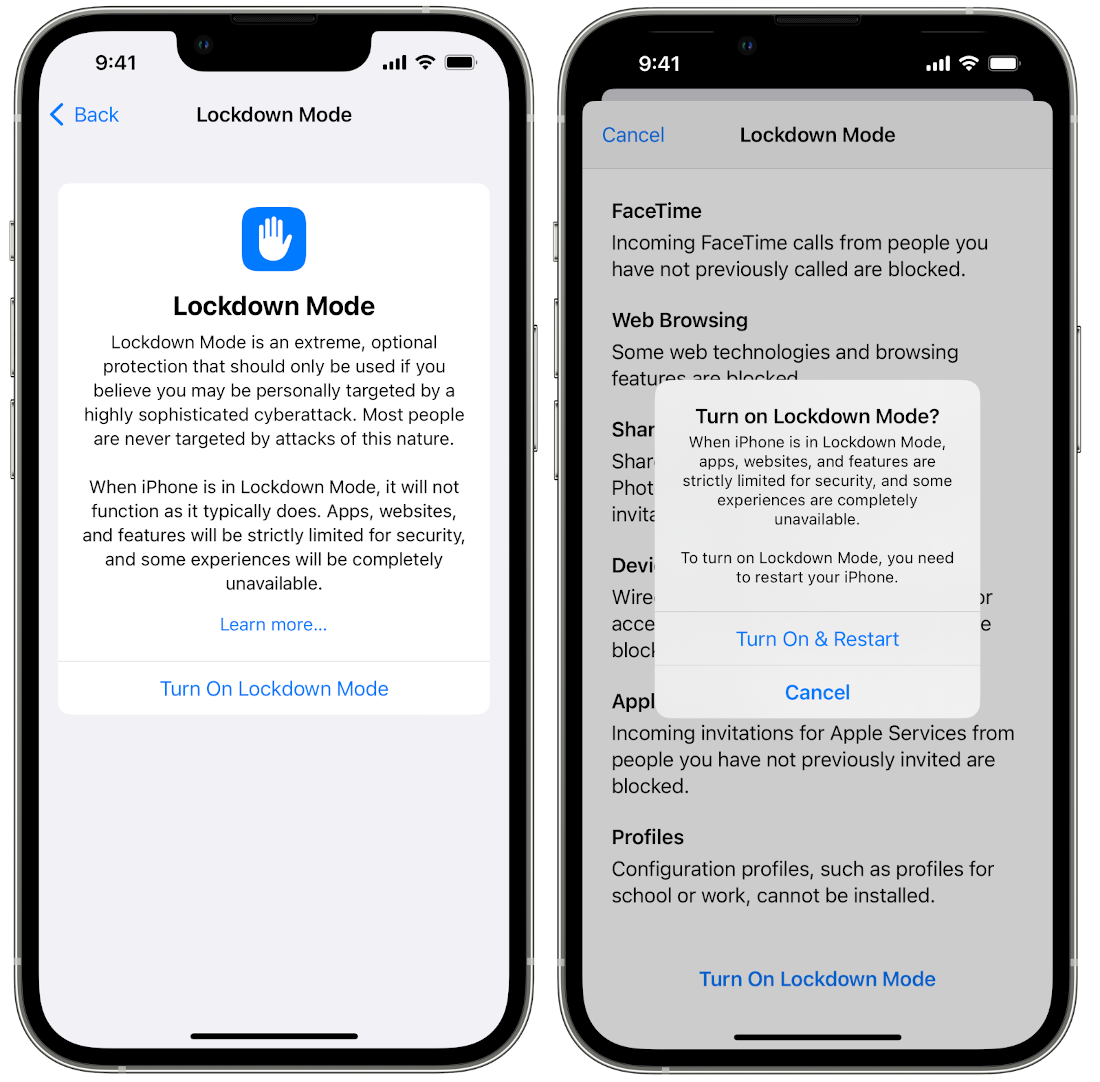

Il convient également de noter que les personnes qui pensent être exposées à des cyberattaques hautement ciblées peuvent utiliser une mesure de protection extrême appelée mode de verrouillage. Il s’agit d’une fonctionnalité facultative introduite par Apple avec iOS 16 macOS Ventura qui limite considérablement la surface d’attaque des pirates, le compromis étant que les applications, les sites Web et les fonctionnalités au niveau du système d’exploitation ne fonctionneront pas comme prévu.

Crédit image : Ameen Almayuf, Martin Dirkse