Pourquoi est-ce important: Le passage à un modèle de travail hybride avec de nombreux employés travaillant à domicile a ouvert une nouvelle voie aux acteurs malveillants. Les chercheurs en sécurité avertissent qu’une campagne de logiciels malveillants sophistiqués a ciblé les réseaux domestiques et de petites entreprises nord-américains et européens via des logiciels malveillants de routeur qui sont passés largement inaperçus jusqu’à récemment.

L’année dernière, les cyberattaques contre les réseaux d’entreprise ont atteint des niveaux record en termes de fréquence et de taille, principalement en raison de la vulnérabilité Log4J qui n’a pas été corrigée par de nombreuses organisations pendant plusieurs mois. Plus tôt ce mois-ci, un nouveau logiciel malveillant difficile à détecter a été découvert sur des systèmes basés sur Linux qui volaient des informations d’identification et permettaient l’accès à distance à des acteurs malveillants.

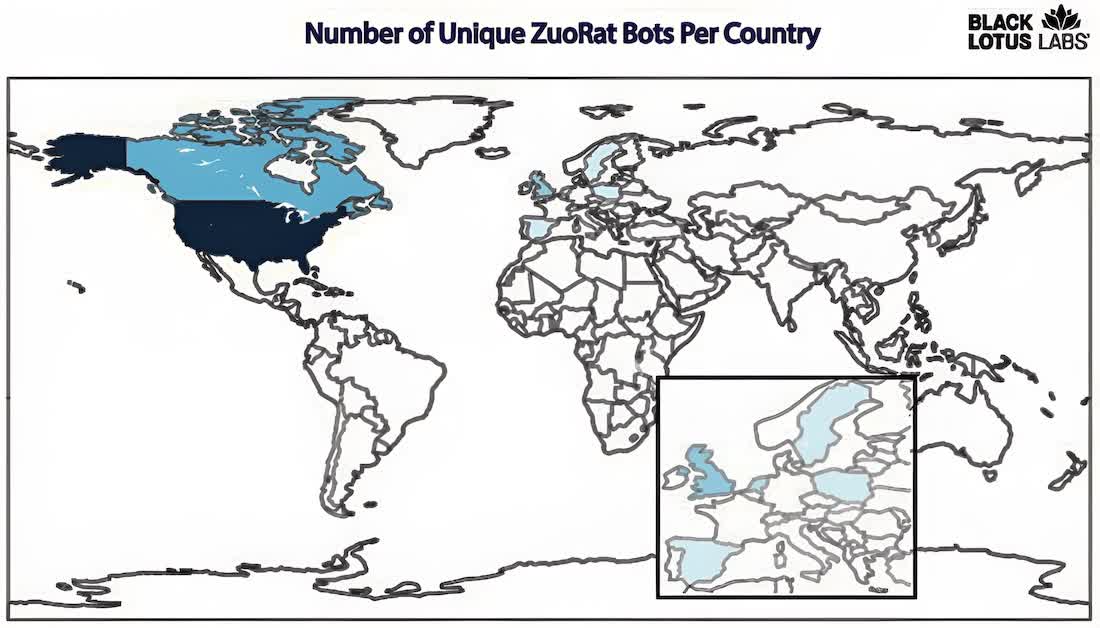

Dans le même ordre d’idées, un nouveau cheval de Troie d’accès à distance furtif appelé ZuoRAT a été détecté par des chercheurs en sécurité de Lumen Black Lotus Labs. L’équipe qui découvert la nouvelle menace pense qu’elle a infecté une large gamme de routeurs domestiques et de petites entreprises (SOHO) à travers l’Europe et l’Amérique du Nord avec des logiciels malveillants qui peuvent prendre le contrôle d’appareils exécutant Windows, Linux ou macOS.

Cela dure depuis au moins décembre 2020, et on pense que ZuoRAT fait partie d’une campagne de logiciels malveillants beaucoup plus large qui a profité du passage soudain et massif au travail et aux études à distance. Les acteurs malveillants ont choisi d’attaquer les routeurs grand public avec un micrologiciel exploitable qui est rarement surveillé et corrigé, voire jamais.

Les chercheurs de Black Lotus Labs affirment avoir identifié au moins 80 cibles à ce jour et ont trouvé que ZuoRAT était étonnamment sophistiqué pour les logiciels malveillants destinés à compromettre les routeurs SOHO vendus par Asus, Netgear, DrayTek et Cisco.

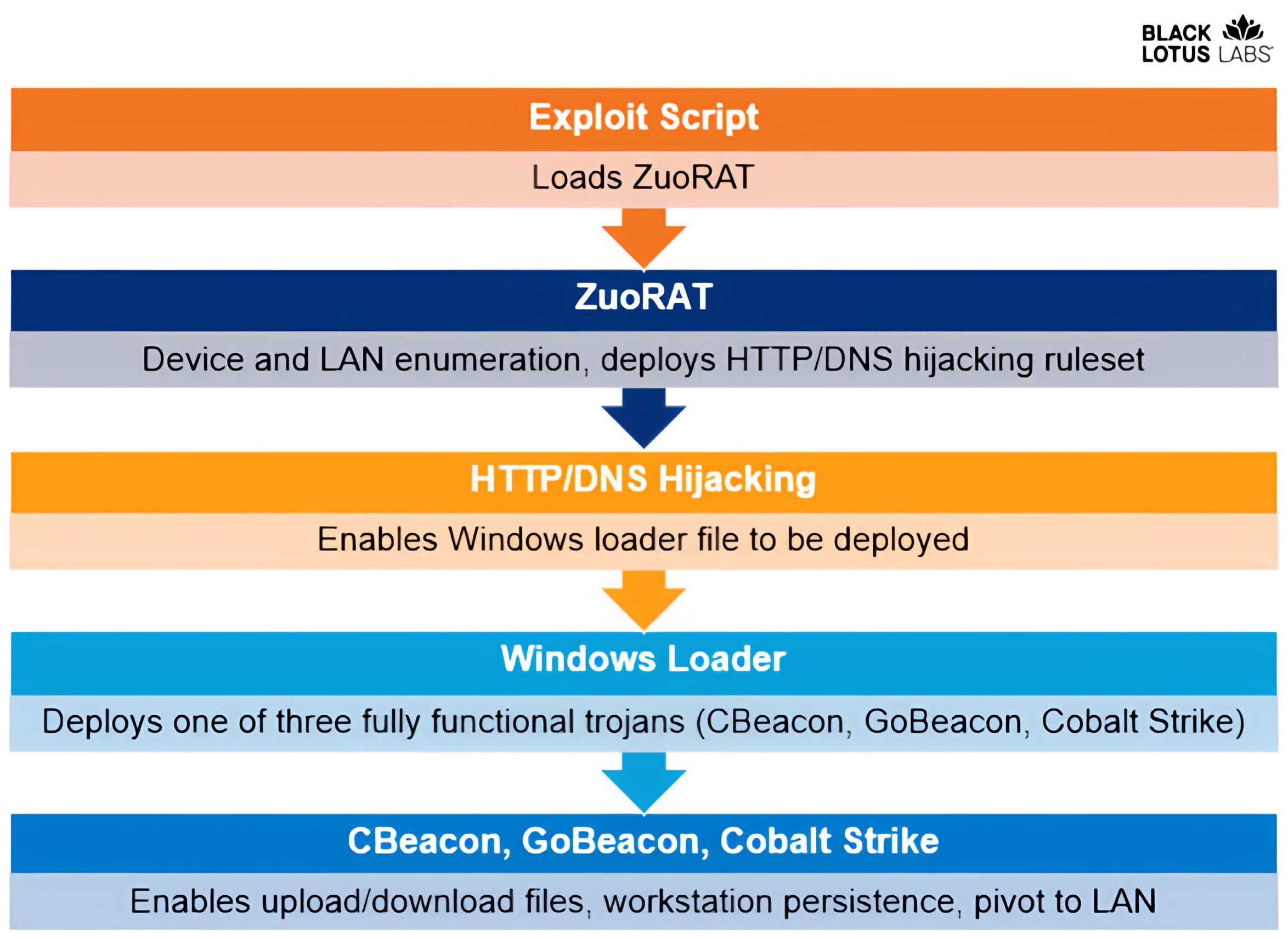

La campagne de logiciels malveillants exploite pas moins de quatre éléments de code malveillant différents, et ZuoRAT est étrangement similaire à d’autres logiciels malveillants personnalisés écrits pour l’architecture MIPS, comme celui derrière le tristement célèbre botnet Mirai d’antan.

Une fois que ZuoRAT a pénétré dans un routeur, les acteurs malveillants peuvent utiliser le piratage DNS et HTTP pour installer des logiciels malveillants supplémentaires appelés Beacon et GoBeacon, ainsi que l’outil de piratage Cobalt Strike largement utilisé.

Les chercheurs ont expliqué que la campagne visait plusieurs organisations américaines et d’Europe occidentale et que les attaquants avaient fait tout leur possible pour cacher leur activité via une infrastructure C2 obscurcie à plusieurs niveaux. Et bien qu’il ne s’agisse que d’un soupçon à ce stade, les données analysées indiquent que les attaquants pourraient opérer dans la province chinoise de Xiancheng en utilisant l’infrastructure du centre de données de Tencent et l’outil de collaboration Yuque d’Alibaba.

La bonne nouvelle est que les logiciels malveillants de routeur tels que ZuoRAT peuvent être éliminés par un simple redémarrage de l’appareil infecté, car cela effacerait ses fichiers qui résident dans un dossier temporaire. Une réinitialisation d’usine serait encore mieux, mais si les appareils infectés contiennent également d’autres logiciels malveillants, ils ne seront pas aussi faciles à supprimer.

Les analystes de sécurité et les administrateurs système peuvent trouver plus de détails sur les aspects techniques de la campagne ZuoRAT, y compris les indicateurs de compromission et les éventuels outils de prévention, en lisant le rapport complet et consulter le GitHub des laboratoires du Lotus noir.