Pourquoi est-ce important: Une entreprise de sécurité spécialisée dans les e-mails a publié un article de blog détaillant une attaque de phishing ciblant des sites non sécurisés d’American Express et de Snapchat. L’exploit identifié utilise une vulnérabilité de redirection ouverte connue qui permet aux pirates de spécifier une URL de redirection, générant du trafic vers des sites frauduleux conçus pour voler les informations des utilisateurs.

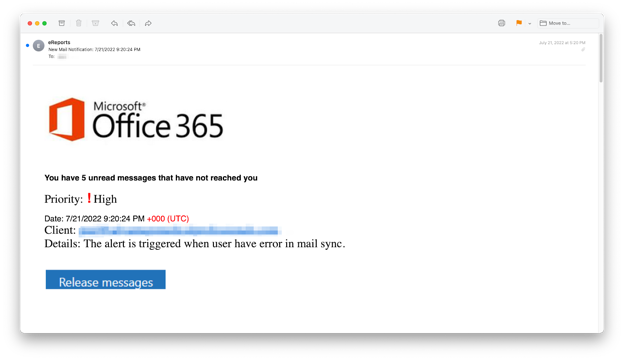

INKY Security, société de sécurité basée dans le Maryland suivi activité d’attaque liée à la vulnérabilité de la mi-mai à la mi-juillet. L’attaque de phishing s’appuie sur une vulnérabilité de redirection ouverte connue (CWE-601) et la reconnaissance populaire de la marque pour tromper et récolter les informations d’identification des utilisateurs sans méfiance de Google Workspace et de Microsoft 365.

Les attaques visaient des sites non sécurisés de Snapchat et American Express. Les attaques basées sur Snapchat ont entraîné plus de 6 800 attaques sur une période de deux mois et demi. Les attaques basées sur American Express ont été beaucoup plus efficaces, affectant plus de 2 000 utilisateurs en seulement deux jours.

Des acteurs malveillants ont profité des vulnérabilités de redirection ouverte affectant les domaines AMEX et Snapchat pour envoyer #Hameçonnage e-mails ciblant les utilisateurs de Google Workspace et de Microsoft 365. » https://t.co/bTG2b7dLWY

– INKY (@InkyPhishFence) 4 août 2022

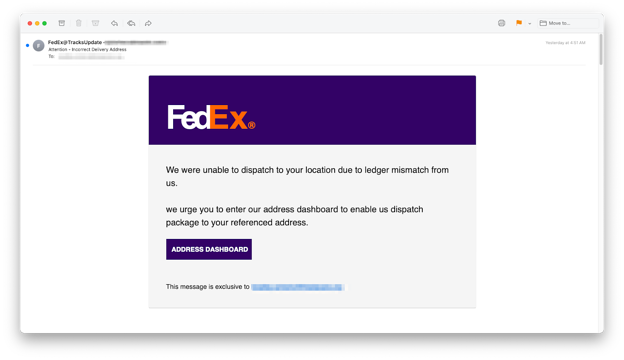

Les e-mails basés sur Snapchat ont conduit les utilisateurs vers des sites DocuSign, FedEx et Microsoft frauduleux pour recueillir les informations d’identification des utilisateurs. La vulnérabilité de redirection ouverte de Snapchat était initialement identifié par openbugbounty il y a plus d’un an. Malheureusement, l’exploit semble toujours sans réponse.

American Express semble avoir corrigé la vulnérabilité, qui a redirigé les utilisateurs vers une page de connexion O365 similaire à celle utilisée par les attaques basées sur Snapchat.

Cette attaque de phishing spécifique utilise trois techniques principales : l’usurpation d’identité de marque, la collecte d’informations d’identification et les comptes piratés. La reconnaissance de la marque repose sur des logos et des marques reconnaissables pour créer un sentiment de confiance avec la victime potentielle, ce qui conduit à la saisie et à la collecte des informations d’identification de l’utilisateur sur le site frauduleux. Une fois récoltées, les pirates peuvent vendre les informations volées à d’autres criminels à des fins lucratives ou utiliser les informations pour accéder et obtenir les informations personnelles et financières de la victime.

Les vulnérabilités de redirection ouvertes n’ont pas tendance à recevoir le même niveau de soin et d’attention que les autres exploits identifiés. De plus, la plupart des risques sont exposés à l’utilisateur plutôt qu’au propriétaire du site. Le billet de blog fournit des informations et des conseils supplémentaires pour aider les utilisateurs à rester en sécurité et à garder leurs données hors de mauvaises mains. Ces conseils aident les utilisateurs à identifier les termes et caractères clés qui peuvent indiquer si une redirection se produit à partir d’un domaine de confiance.

Crédit image : INKY Sécurité