Quatre exploits dans Microsoft Exchange Server ont fait l’actualité la semaine dernière, lorsque nous avons appris qu’un groupe de piratage chinois avait ciblé les serveurs de messagerie de quelque 30 000 organisations gouvernementales et commerciales américaines. Les exploits avaient été corrigés par Microsoft, mais le groupe de piratage connu sous le nom de «Hafnium» avait doublé ses efforts visant les serveurs non corrigés.

Le cabinet de recherche en sécurité ESET a a trouvé qu’au moins 10 groupes APT profitent des exploits pour tenter de compromettre les serveurs du monde entier. Winniti Group, Calypso, Tick et bien d’autres font partie des groupes identifiés.

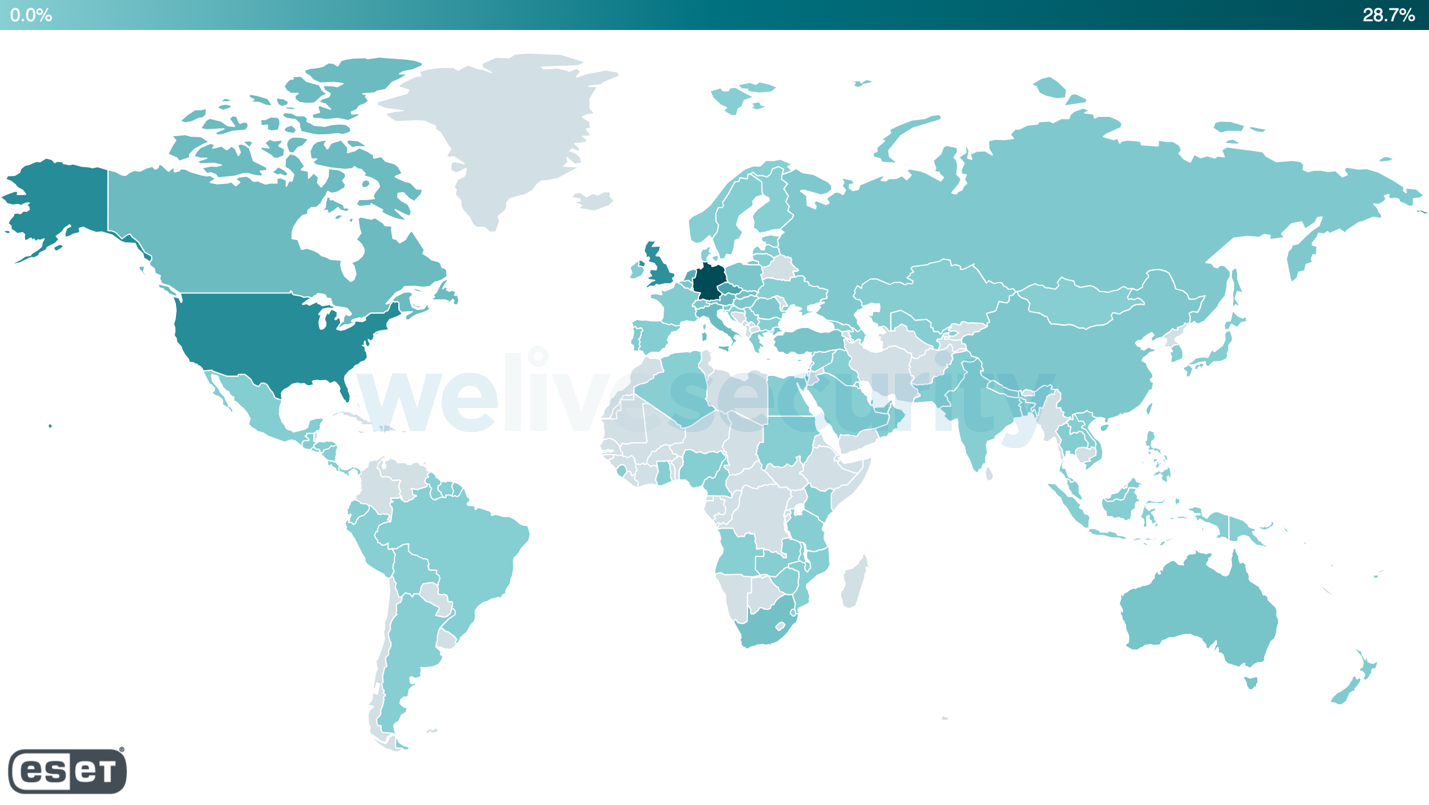

La firme de sécurité ajoute que «depuis quelques jours, les chercheurs d’ESET surveillent de près le nombre de détections de shell Web pour ces exploits. À la date de publication, nous avions observé plus de 5 000 serveurs uniques dans plus de 115 pays où les shells Web étaient signalés. » En utilisant les exploits d’Exchange Server pour installer des interpréteurs de commandes Web, les pirates peuvent obtenir le contrôle à distance d’un serveur via un navigateur Web.

Suivi de ce rapport, une activité de ransomware a également été détectée alors que des pirates tentent de tirer parti de la lenteur des correctifs sur les serveurs Exchange, avec taux d’attaque « doublant toutes les quelques heures. » Un ransomware appelé « DearCry » crypte les e-mails sur des serveurs Exchange non corrigés pour exiger plus tard le paiement des victimes pour la divulgation des données.

Les clients Microsoft Defender utilisant des mises à jour automatiques n’ont pas besoin de prendre des mesures supplémentaires pour bénéficier de ces protections. Les clients Exchange Server locaux doivent prioriser les mises à jour de sécurité décrites ici: https://t.co/DL1XWnitYO

– Microsoft Security Intelligence (@MsftSecIntel) 12 mars 2021

La ligne du bas? Les organisations doivent appliquer de toute urgence des correctifs à leurs serveurs à l’aide de la mise à jour de Microsoft, avant de vérifier attentivement les journaux pour voir si les shells Web ont déjà été installés.

Pour protéger davantage les serveurs, il est conseillé aux organisations de restreindre l’accès au réseau aux utilisateurs (via un VPN, par exemple). Cela devrait protéger les serveurs à la fois des exploits actuels et de tous les exploits futurs qui surgiront inévitablement dans les années à venir.