Pourquoi est-ce important: Au cours des dernières années, Microsoft a construit une énorme entreprise de cybersécurité capable d’analyser chaque jour des milliards de signaux de menace. Cela dit, il a des difficultés à gérer les risques de fuites accidentelles de code source et d’exposition des informations d’identification. Selon une entreprise de cybersécurité, il s’agit de l’un des principaux défis auxquels sont confrontées les entreprises à l’ère du travail hybride.

C’est un secret de polichinelle que Microsoft possède une activité de cybersécurité de 15 milliards de dollars qui dépasse tous les autres produits et services proposés par la société. Office 365, Azure et Xbox sont toujours de grosses vaches à lait pour le géant de Redmond, mais il est difficile d’ignorer le fait que près d’un tiers des revenus globaux proviennent de l’identification des menaces de sécurité émergentes, du démantèlement des botnets et de l’aide à diverses organisations pour sécuriser leur travail hybride. Infrastructure.

Cependant, une entreprise de cybersécurité appelée Soie d’araignée (passant par Vice-carte mère) estime que Microsoft doit également améliorer sa propre sécurité. Apparemment, plusieurs employés de Microsoft n’ont pas suivi les bonnes pratiques de sécurité et ont réussi à exposer des identifiants de connexion sensibles sur GitHub.

Microsoft, propriétaire de GitHub, a confirmé les résultats. Il s’avère que les informations d’identification exposées étaient pour Azure, qui est le service cloud de Microsoft. Tous étaient liés à un identifiant de locataire Microsoft officiel et certains étaient encore actifs lorsque SpiderSilk les a découverts. Un porte-parole de Microsoft a expliqué qu’il n’y avait aucune preuve d’accès non autorisé et que la société prenait déjà des mesures pour empêcher tout partage accidentel d’informations d’identification.

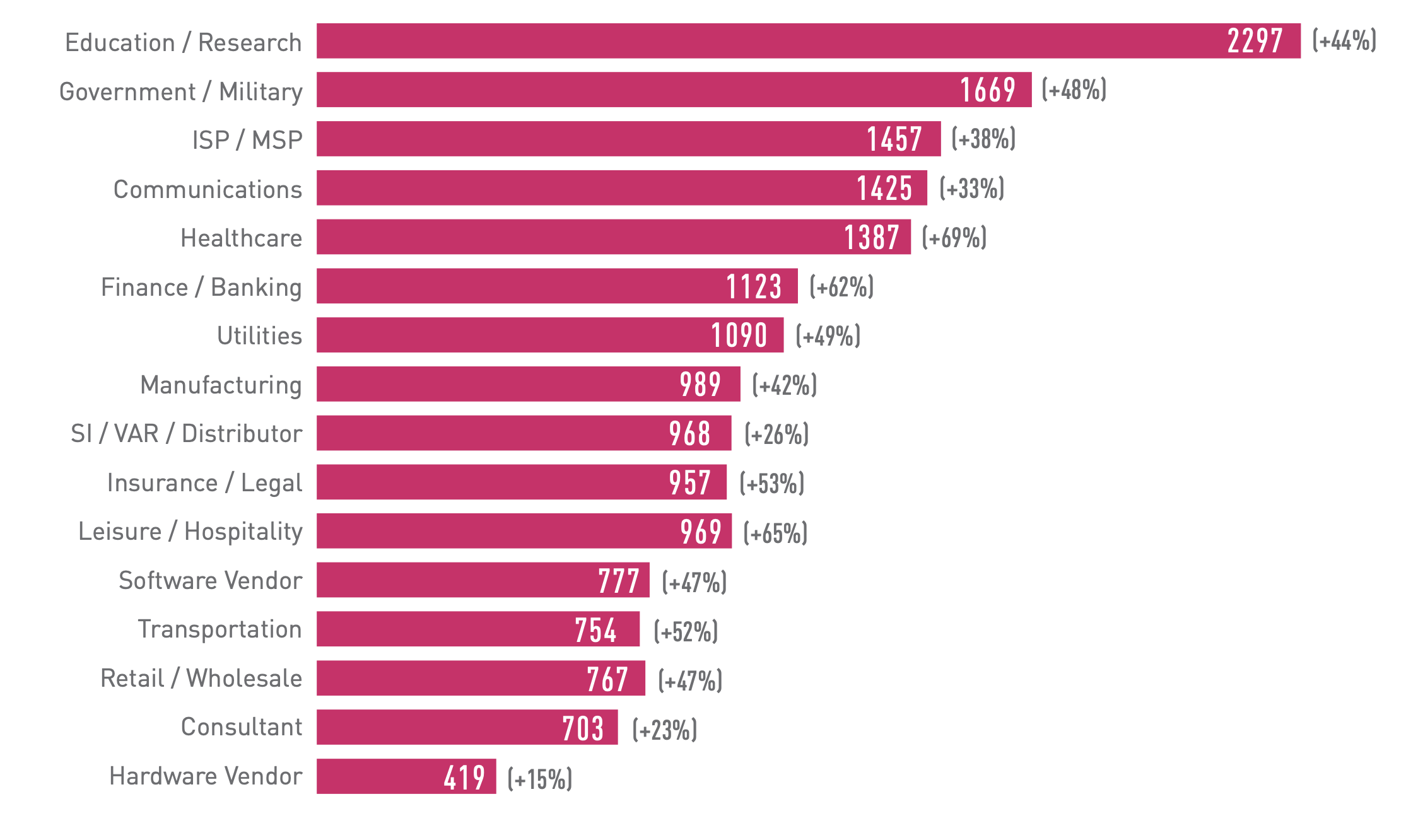

Cela signifie que le géant de Redmond agit rapidement lorsqu’il s’agit de réduire la surface d’attaque de son infrastructure d’entreprise, mais cela souligne également l’importance de l’hygiène de sécurité à un moment où le nombre de cyberattaques, de campagnes de ransomwares et de violations de données augmente. Selon Check Point Software, la fréquence de ces attaques a augmenté de 42 pour cent dans le monde au premier semestre 2022 par rapport à la même période de l’année dernière.

Pour des raisons évidentes, l’entreprise était réticente à dire quels systèmes internes pouvaient être accessibles via les informations d’identification exposées. Au moins en théorie, une fois qu’un attaquant accède à un point d’intérêt, il peut être en mesure de se déplacer horizontalement ou verticalement dans l’infrastructure de l’entreprise. Par exemple, les informations d’identification de machine à machine qui permettent une intégration transparente entre les services peuvent parfois donner un accès presque illimité aux systèmes d’une organisation.

Mossab Hussein, directeur de la sécurité de SpiderSilk, note que « nous continuons à voir que le code source accidentel et les fuites d’informations d’identification font partie de la surface d’attaque d’une entreprise, et il devient de plus en plus difficile d’identifier de manière rapide et précise. C’est un problème très difficile pour la plupart des entreprises de nos jours. »

Au cours des dernières années, les chercheurs de SpiderSilk ont signalé plusieurs incidents de sécurité, y compris un énorme Fuite de données Samsung, mots de passe exposés des utilisateurs d’Elsevierles informations personnelles des clients WeWork étant mis en ligne par les développeurset une liste divulguée de Chaînes Slack d’Electronic Arts.

Dans les nouvelles connexes, Microsoft a récemment perturbé une campagne de cyber-espionnage pluriannuelle d’un groupe parrainé par l’État russe connu sous le nom de « Seaborgium ». L’acteur de la menace avait fait un mélange d’ingénierie sociale, de vol d’informations d’identification et d’usurpation d’identité sophistiquée de contacts commerciaux pour cibler des personnes clés dans les pays de l’OTAN.

L’entreprise a également commencé à déployer un fonction de protection anti-effraction pour Microsoft Defender pour Endpoint sur macOS, ce qui est une aubaine pour les administrateurs système traitant des machines Apple.

Crédit d’en-tête : Turag Photographie