En bref: Plusieurs appareils d’entreprise HP exécutent un micrologiciel contenant jusqu’à six failles de sécurité non corrigées qui permettent l’exécution de code arbitraire. Certains d’entre eux ont au moins un an et les chercheurs les ont tous divulgués publiquement il y a plus d’un mois. Au moment d’écrire ces lignes, tous restent non corrigés.

Lors de la conférence Black Hat 2022 le mois dernier, la société de sécurité d’entreprise Binarly a révélé six vulnérabilités suivies dans plusieurs gammes de produits HP, y compris EliteBooks. Dans un article de blog la semaine dernière, il partagé les détails au grand public.

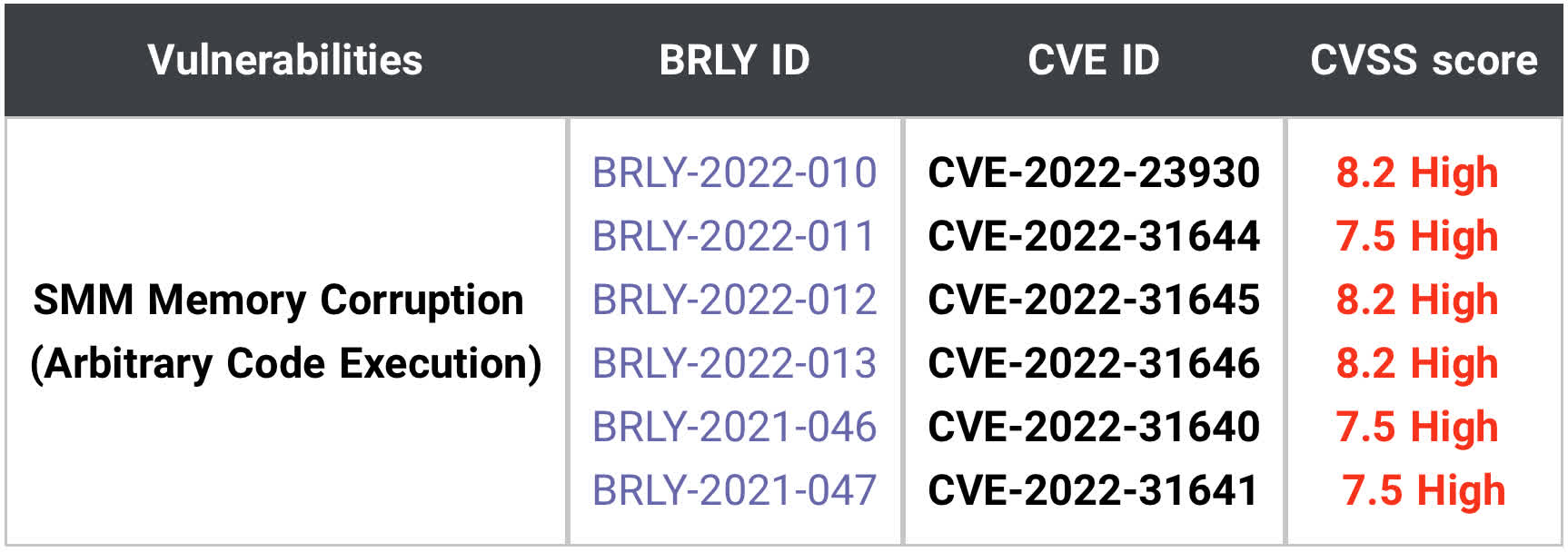

Toutes les faiblesses impliquaient une corruption de mémoire du mode de gestion du système (SMM) qui ouvre la fenêtre pour l’exécution de code arbitraire. Ces vulnérabilités permettent à un attaquant d’implanter un logiciel malveillant dans le micrologiciel d’un appareil afin qu’il puisse persister même après une nouvelle installation du système d’exploitation. Cette persistance est la raison pour laquelle les trous sont enregistrés comme des menaces élevées.

« L’impact du ciblage de pilotes ou d’applications d’exécution DXE non SMM non privilégiés par un acteur malveillant est souvent sous-estimé », a déclaré Binarly. « Ce type de pilote DXE malveillant peut contourner le démarrage sécurisé et influencer d’autres étapes de démarrage. »

Les six vulnérabilités faisaient partie des 16 menaces de haute gravité révélées par Binary lors de la conférence. Les développeurs de HP en ont corrigé 10, mais les autres sont encore largement ouverts. De plus, les bugs ne sont pas nouveaux. Les chercheurs en ont découvert trois en juillet 2021 et trois en avril de cette année.

La moitié des failles permettent des débordements de buffer en raison d’une gestion inappropriée des pointeurs dans le CommBuffer. Les vérifications pour vérifier que la mémoire tampon se trouve dans une plage attendue sont manquantes. Deux autres existent en raison d’une mauvaise validation des entrées. Binarly dit que cet oubli permet aux attaquants de prendre le contrôle du CommBuffer et de le modifier. La dernière vulnérabilité est causée par un manque d’assainissement dans le CommBuffer. Les attaquants qui contrôlent le tampon peuvent créer un débordement basé sur la pile, ce qui peut entraîner l’exécution de code arbitraire dans SMM.

« Malheureusement, au moment de la rédaction de cet article, certains appareils d’entreprise HP (ordinateurs portables et ordinateurs de bureau) n’ont toujours pas reçu de mises à jour pour corriger les vulnérabilités susmentionnées, bien qu’elles aient été divulguées publiquement pendant plus d’un mois », note Binarly.

Les chercheurs ont signalé en privé toutes les failles à HP au fur et à mesure qu’ils les découvraient, mais elles n’ont pas été corrigées. Binarly a donc utilisé Black Hat 2022 pour divulguer et discuter des faiblesses afin d’avertir les administrateurs d’entreprise des menaces.

Étant donné que ces vulnérabilités se situent au niveau du micrologiciel, une atténuation complète ne peut provenir que de HP. Cependant, Binarly a un logiciel disponible sur GitHub appelé FwHunt qui peut identifier si les menaces existent dans l’infrastructure d’une entreprise. La détection permettra au moins aux administrateurs d’isoler et éventuellement de contenir les machines vulnérables.