Dans le contexte: La mise à l’échelle dynamique de la tension et de la fréquence (DVFS) est une technique adoptée par les processeurs et les puces graphiques modernes pour gérer la puissance et la vitesse, en ajustant la fréquence et la tension « à la volée » pour réduire la consommation d’énergie et la génération de chaleur. Avec une attaque « Hot Pixels », DVFS devient un autre canal qu’un attaquant (très) ingénieux pourrait exploiter pour voler des données et compromettre la confidentialité de l’utilisateur.

Hot Pixels est une nouvelle attaque par canal latéral conçue par une équipe internationale de chercheurs posant une menace de sécurité théorique qui exploite les techniques de mise à l’échelle dynamique de la tension et de la fréquence (DVFS) pour « sonder les propriétés analogiques » des appareils informatiques. DVFS est essentiel pour maintenir un équilibre délicat entre la consommation d’énergie, la dissipation thermique et la vitesse d’exécution (c’est-à-dire la fréquence), la les chercheurs expliquent dans leur papier. Cependant, il introduit également des canaux latéraux hybrides visibles par logiciel à travers lesquels des données sensibles peuvent être extraites.

Les chercheurs ont ciblé les unités SoC basées sur Arm, les processeurs Intel et les GPU discrets fabriqués par AMD et Nvidia, car ce sont les micropuces les plus répandues actuellement disponibles sur le marché. Une attaque par canal auxiliaire est une attaque qui exploite les informations résiduelles, qui peuvent être extraites en raison de la nature opérationnelle inhérente d’un composant informatique, plutôt qu’en exploitant des failles de sécurité spécifiques dans la conception.

L’équipe a examiné la vulnérabilité des dispositifs informatiques susmentionnés aux fuites d’informations via les valeurs de puissance, de température et de fréquence, qui peuvent être facilement lues sur un système local grâce aux capteurs internes intégrés dans les puces elles-mêmes. Aucun accès administrateur n’est nécessaire dans ce cas : les données sont disponibles en permanence et les valeurs DVFS peuvent être manipulées pour fonctionner comme des constantes afin d’aider à identifier des instructions et des opérations spécifiques.

Dans leurs expériences avec les lectures DVFS, les chercheurs ont découvert que les processeurs refroidis passivement (comme les puces Arm utilisées dans les smartphones) peuvent divulguer des informations via des lectures de puissance et de fréquence. À l’inverse, les processeurs activement refroidis, tels que les processeurs et les GPU de bureau, peuvent divulguer des informations via des lectures de température et de puissance.

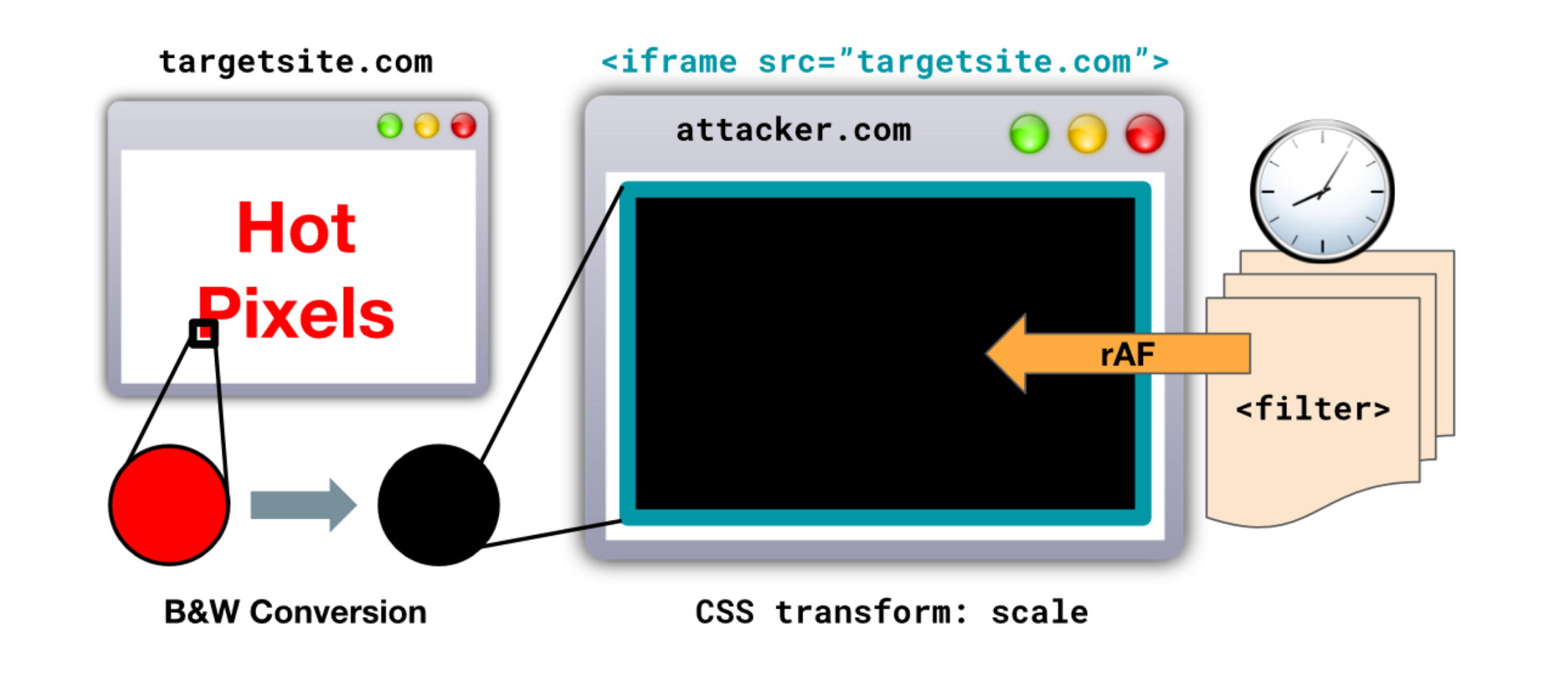

Les attaques « Hot Pixels » ont donc été conçues comme une démonstration pratique du problème lié au DVFS. Cela inclut une technique de preuve de concept de vol de pixels basée sur JavaScript, des attaques de reniflage d’historique et des attaques d’empreintes digitales de sites Web. Les chercheurs ont ciblé les dernières versions des navigateurs Web Chrome et Safari, avec toutes les protections de canal latéral activées et les privilèges d’accès « utilisateur » standard.

Les attaques pouvaient discerner la couleur des pixels affichés sur l’écran de la cible grâce à une fuite de fréquence du processeur. Ils y parviennent en utilisant des filtres Scalable Vector Graphics (SVG) pour induire une exécution dépendante des données sur le CPU ou le GPU cible, puis en utilisant JavaScript pour mesurer le temps et la fréquence de calcul afin de déduire la couleur du pixel.

La précision de ces mesures varie entre 60% et 94%, tandis que le temps nécessaire pour identifier chaque pixel varie entre 8,1 et 22,4 secondes. Le GPU AMD Radeon RX 6600 semble être l’appareil le plus vulnérable aux attaques « Hot Pixels », tandis que les SoC Apple (M1, M2) semblent être les plus sécurisés.

Dans Safari, qui limite la transmission des cookies sur les éléments iframe qui ne partagent pas la même origine que la page parent, les chercheurs ont dû employer des stratégies plus créatives. Le navigateur d’Apple est sensible à un sous-type d’attaque « Hot Pixels », qui peut porter atteinte à la vie privée de l’utilisateur en extrayant l’historique de navigation. Dans ce cas, la technique de filtrage SVG est utilisée pour détecter la couleur différente d’une URL précédemment visitée, atteignant un niveau de précision supérieur allant de 88,8 % (MacBook Air M1) à 99,3 % (iPhone 13).

Les chercheurs ont déjà signalé le problème des « Hot Pixels » à Intel, AMD, Nvidia et à d’autres sociétés concernées. Cependant, il n’existe pas encore de contre-mesure efficace contre ce nouveau type complexe d’attaques par canal latéral. Les utilisateurs n’ont pas à s’inquiéter outre mesure pour le moment, car la limite de vitesse actuelle pour l’exfiltration de données n’est que de 0,1 bit par seconde, même si cela pourrait être « optimisé » avec des recherches supplémentaires.