Pourquoi est-ce important: Une résurgence des serveurs CLDAP vulnérables rend les attaques DDoS plus puissantes et dangereuses. Les administrateurs réseau Windows doivent adopter des pratiques de sécurité strictes ou retirer le serveur d’Internet s’il n’y a aucun besoin pratique d’utiliser le protocole CLDAP.

Une opération DDoS spécifique connue sous le nom d' »attaque par réflexion » est à nouveau largement utilisée par les cybercriminels, abusant des serveurs Microsoft non protégés pour surcharger les sites Web ciblés de trafic. Black Lotus Labs note que le coupable est la variante Microsoft du protocole standard d’accès à l’annuaire léger (LDAP) connu sous le nom de CLDAP.

Le protocole LDAP est utilisé pour accéder et maintenir des services d’informations d’annuaire distribués (comme un système central pour stocker les noms d’utilisateur et les mots de passe) sur un réseau IP. Une implémentation CLDAP est similaire mais limitée au système de base de données Active Directory utilisé dans la famille de systèmes d’exploitation Windows Server. De manière générale, les services CLDAP sont activés par défaut dans de nombreuses versions du système d’exploitation, mais ils sont généralement inoffensifs pour les serveurs non connectés à l’Internet public.

Cependant, lorsqu’une machine CLDAP est en ligne, le service basé sur UDP est vulnérable aux attaques DDoS par réflexion. Ce vecteur d’attaque usurpe l’adresse IP de la cible et envoie une requête UDP à un ou plusieurs tiers. Ces serveurs répondent ensuite à l’adresse usurpée, qui se reflète en retour, créant une boucle de rétroaction. Cette race de DDoS amplifie le trafic des dizaines, des centaines ou des milliers de fois et dissimule l’adresse IP de l’attaquant.

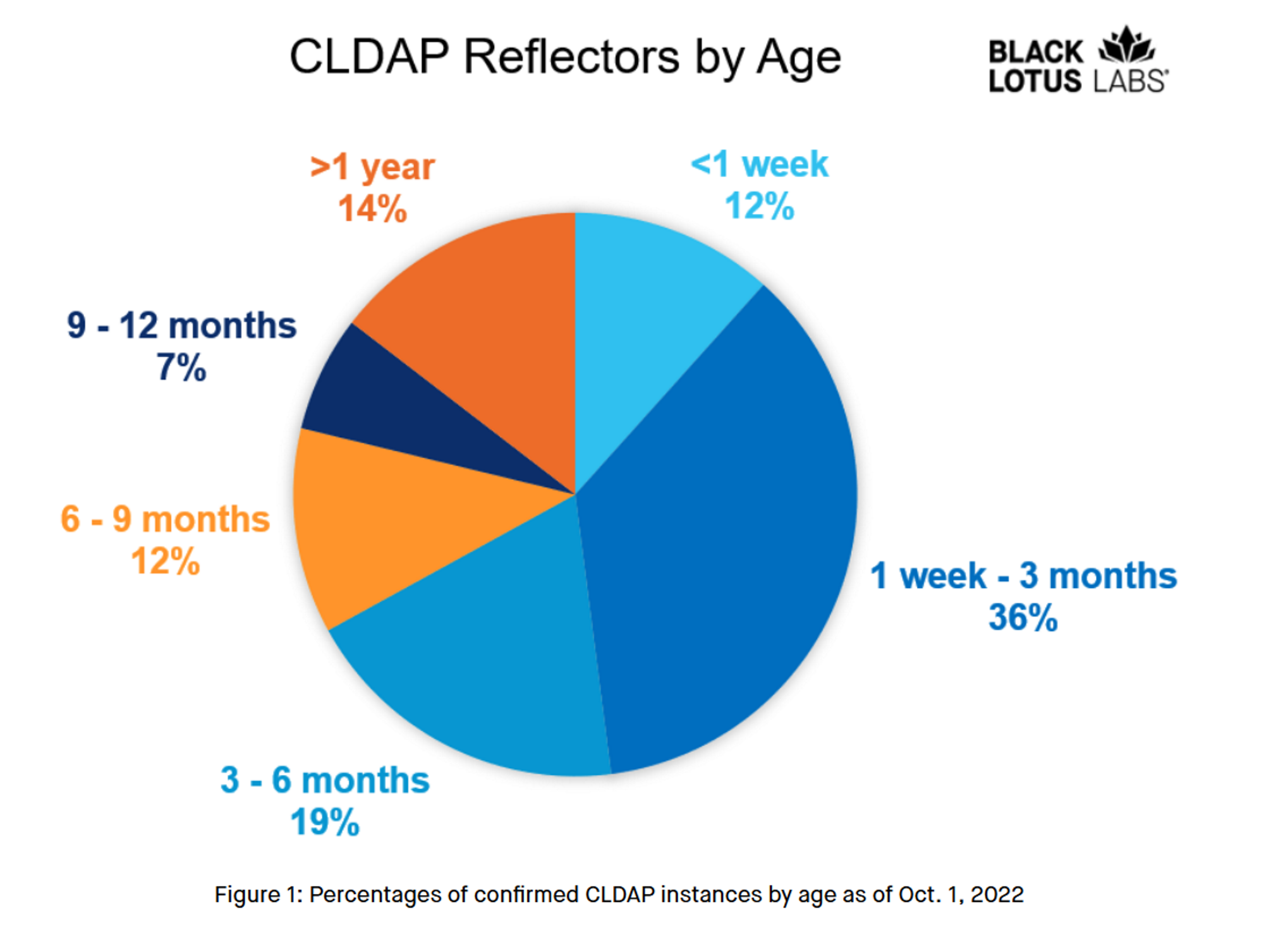

Les attaques par réflexion abusant des serveurs CLDAP ne sont pas particulièrement nouvelles. Au cours des 12 derniers mois, il y a eu plus de 60 % augmenter dans les abus CLDAP avec plus de 12 000 instances de serveurs « zombifiés ». Black Lotus Labs a déclaré que certains « réflecteurs CLDAP » vivent en ligne depuis longtemps, et que d’autres vont et viennent rapidement.

Les réflecteurs CLDAP les plus gênants sont ceux que les pirates utilisent depuis des années dans de multiples attaques DDoS puissantes. Black Lotus a dressé le profil de certains de ces délinquants en série, comme le serveur appartenant à une organisation religieuse anonyme qui générait (entre juillet et septembre 2022) des pics de trafic pouvant atteindre 17 Gbit/s.

Un autre réflecteur CLDAP situé en Amérique du Nord était capable de fournir des taux de trafic de pointe de plus de 2 Gbps sur 18 mois. Un troisième service vulnérable que les pirates exploitent depuis plus d’un an appartient désormais à un fournisseur de télécommunications nord-américain. Un autre encore en Afrique du Nord, appartenant à une entreprise de vente au détail régionale, a été responsable de neuf mois d’attaques DDoS féroces délivrant jusqu’à 7,8 Gbit/s de trafic.

Black Lotus suggère que si un serveur CLDAP a absolument besoin de rester en ligne, les administrateurs réseau doivent « s’efforcer » de le sécuriser en désactivant la prise en charge UDP, en limitant le trafic généré sur le port 389, en utilisant des pare-feu ou en mettant en œuvre des mesures avancées pour empêcher l’usurpation d’adresse IP. trafic comme le Reverse Path Forwarding (RPF).