Une patate chaude : QNAP avertit à nouveau les utilisateurs d’une vulnérabilité de sécurité affectant ses périphériques de stockage en réseau (NAS). La faille critique pourrait faciliter les attaques à distance, il est donc fortement recommandé aux propriétaires d’installer les dernières mises à jour du micrologiciel.

La société taïwanaise QNAP a récemment révélé une nouvelle vulnérabilité de sécurité dans le système d’exploitation de ses appareils NAS, une faille dangereuse classée avec un niveau de gravité « critique », qui pourrait sonner le glas des données utilisateur accessibles à distance. Des correctifs sont déjà disponibles, tandis que les utilisateurs doivent toujours installer les dernières mises à jour pour protéger leurs unités de stockage NAS des cybercriminels et des gangs de rançongiciels.

Selon QNAP bulletin de sécurité officiel, la faille classée CVE-2022-27596 affecte les systèmes d’exploitation NAS QTS 5.0.1 et QuTS hero h5.0.1. Si elle est exploitée, avertit QNAP, la vulnérabilité d’injection SQL pourrait permettre à des attaquants distants d’injecter du code malveillant. Les attaques potentielles ne nécessitent pas d’authentification, c’est pourquoi QNAP a attribué au bogue un score CVSS de 9,8 sur 10.

La société a déjà corrigé la vulnérabilité en publiant les mises à jour suivantes pour ses systèmes d’exploitation NAS :

- QTS 5.0.1.2234 build 20221201 et versions ultérieures

- QuTS hero h5.0.1.2248 build 20221215 et versions ultérieures

Les utilisateurs sont invités à installer les mises à jour en passant par le panneau de contrôle QTS/QuTS tout en étant connectés en tant qu’administrateurs, ou en téléchargeant la mise à jour directement depuis le centre de téléchargement du site Web de QNAP. Les État de l’assistance produit est également disponible pour vérifier les dernières mises à jour disponibles pour chaque modèle de NAS pris en charge par la société.

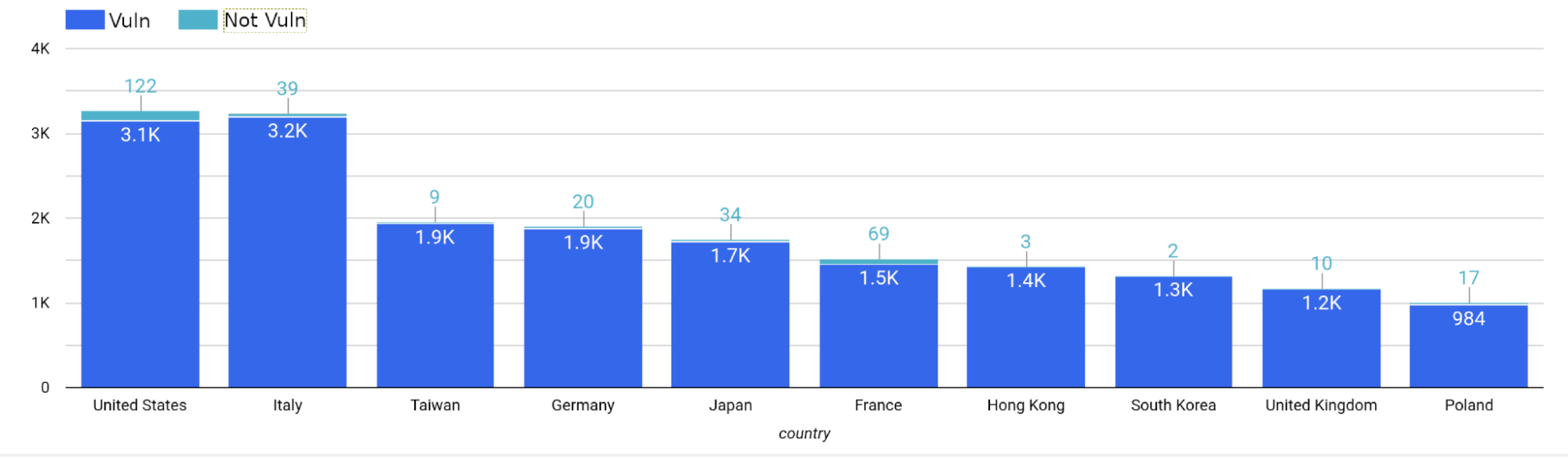

Société de sécurité Censys identifiés 67 415 hôtes en ligne exécutant un système basé sur QNAP, tout en obtenant le numéro de version du système d’exploitation pour seulement 30 520 d’entre eux ; plus de 98 % des appareils QNAP identifiés étaient vulnérables à la faille CVE-2022-27596. Très peu d’appareils ont été corrigés, avec seulement 557 exécutant QuTS Hero h5.0.1.2248 ou version ultérieure et QTS 5.0.1.2234 ou version ultérieure.

Censys a déclaré que 29 968 hôtes sont toujours affectés par la vulnérabilité, dont beaucoup résident aux États-Unis et en Italie. Il n’y a pas encore d’exploit publié ou de preuve de concept, mais chaque fois que le code est publié au grand jour, les données de milliers d’utilisateurs de QNAP seront en danger extrême.

Il est « très probable » que CVE-2022-27596 puisse apporter une autre campagne de ransomware réussie contre les données des utilisateurs stockées sur des appareils NAS accessibles via Internet. Censys a déclaré que le ransomware Deadbolt est déjà conçu pour cibler spécifiquement les appareils NAS QNAP, de sorte que les cybercriminels pourraient utiliser un futur exploit ou PoC pour diffuser à nouveau le même ransomware.