Dans le contexte: Le système de fichiers électroniques est le format officiellement approuvé par l’IRS pour la soumission de documents fiscaux via Internet, généralement sans qu’il soit nécessaire de fournir de document papier. Les internautes peuvent utiliser des logiciels ou des sites Web pour soumettre leurs déclarations de revenus, même si l’utilisation de services externes peut entraîner des risques de sécurité supplémentaires.

Le jour de l’impôt pour les citoyens américains approche à grands pas et les cybercriminels exploitent la date limite du 18 avril pour multiplier leurs campagnes malveillantes contre les utilisateurs et les services légitimes de déclaration de revenus. Le eFile.com La plate-forme en ligne a récemment été prise dans cette résurgence de la cybercriminalité liée à la fiscalité, devenant un diffuseur (probable) inconscient de fichiers JavaScript malveillants et de charges utiles de logiciels malveillants.

Comme rapporté par Bleeping Computer et confirmé par différents chercheurs en sécurité, presque chaque page du site Web eFile servait un script JS malveillant nommé « popper.js » au moins jusqu’au 1er avril. Le script encodé en base64 a été conçu pour charger du code JS supplémentaire à partir du domaine en ligne infoamanewonliag dot, qui à son tour inviterait les utilisateurs à télécharger la charge utile réelle du logiciel malveillant nommée « update.exe » (pour les navigateurs Chrome) ou « installer.exe » (Firefox ).

Les chercheurs ont confirmé que les fichiers binaires exécutables contenaient une porte dérobée Windows écrite en PHP, conçue pour établir une connexion avec une adresse IP basée à Tokyo (47.245.6.91) hébergée par Alibaba. La même adresse IP hébergeait également le domaine infoamanewonliag pingé par le script malveillant popper.js.

Une fois exécuté, le binaire porteur de porte dérobée s’exécuterait en arrière-plan, attendant patiemment les commandes provenant de serveurs distants. Le script PHP se connecterait à un centre de commande et de contrôle toutes les 10 secondes et pourrait exécuter des tâches dangereuses comme exécuter une commande locale pour envoyer la sortie au serveur ou télécharger des fichiers supplémentaires sur le PC compromis.

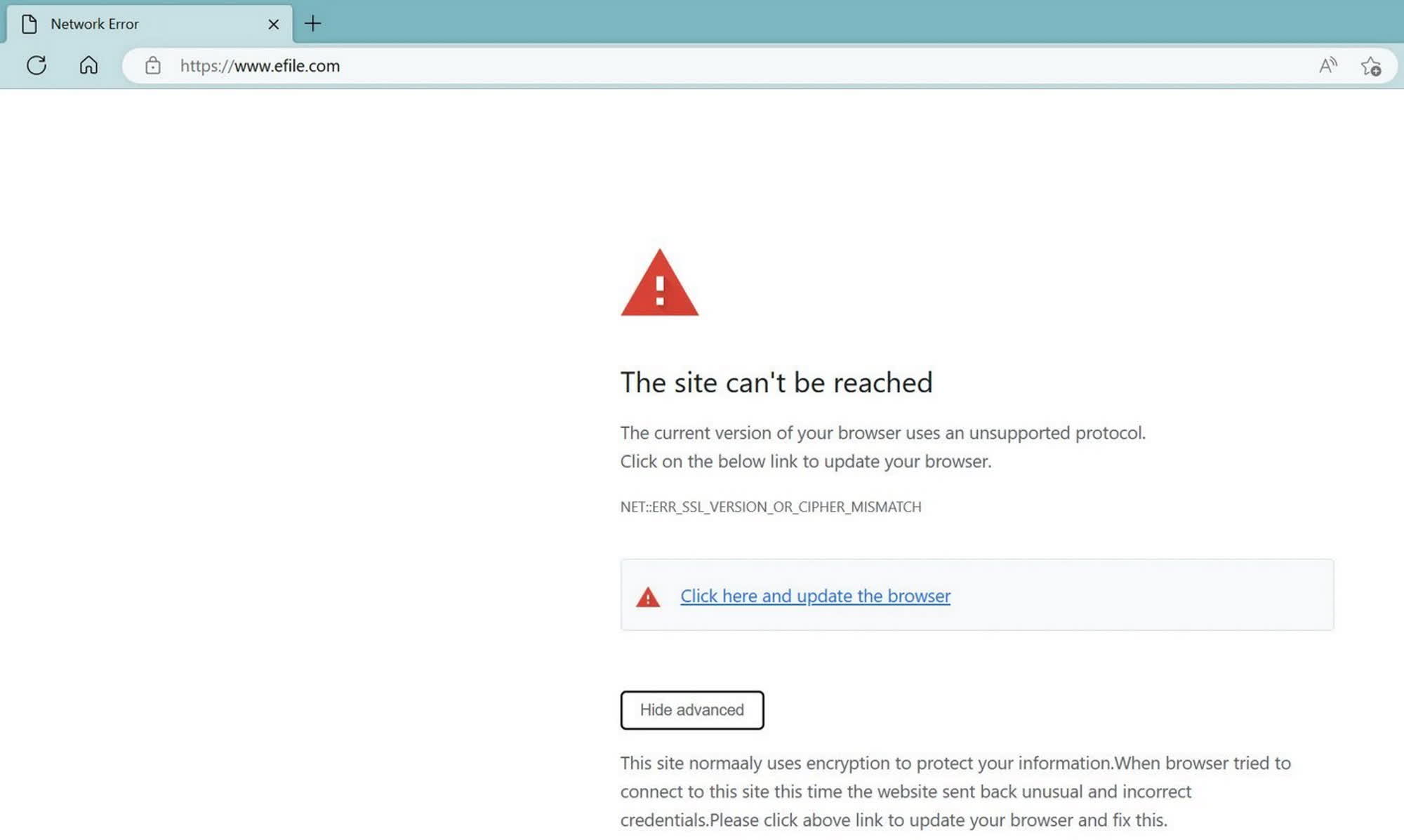

L’infection par porte dérobée d’eFile.com était apparemment déjà active en mars, lorsqu’un Fil Reddit a mis en évidence une erreur SSL éventuellement fausse renvoyée par le site Web compatible HTTPS. La fausse erreur a été servie par un fichier malveillant nommé « update.js », qui a été conçu pour inviter les utilisateurs à télécharger les fichiers binaires dérobés susmentionnés update.exe et installer.exe.

Tout en ne fournissant que les fonctionnalités de base pour ce type de logiciel malveillant, la porte dérobée eFile était suffisamment dangereuse pour donner aux cybercriminels un accès complet à un PC Windows infecté et un levier supplémentaire pour attaquer d’autres systèmes dans un réseau d’entreprise. La société eFile.com doit encore fournir des explications sur l’incident, tandis que le cyber-gang derrière le rançongiciel LockBit affirmait avoir déjà attaqué le site Web avec succès en janvier 2022.