Pourquoi est-ce important: Comme les rançongiciels restent une menace de sécurité répandue, une étape essentielle pour contrer les attaquants consiste à identifier leurs méthodes. Les chercheurs en sécurité ont découvert que plusieurs des groupes les plus prolifiques partagent une part importante de leurs tactiques, ce qui les rend potentiellement plus prévisibles.

Un nouveau rapport de la société de sécurité Kaspersky révèle que huit des gangs de rançongiciels les plus actifs fonctionnent avec des schémas très similaires. Les spécialistes de l’analyse, de la criminalistique numérique et d’autres agents de sécurité pourraient utiliser ces similitudes pour identifier et combattre plus efficacement ces attaquants.

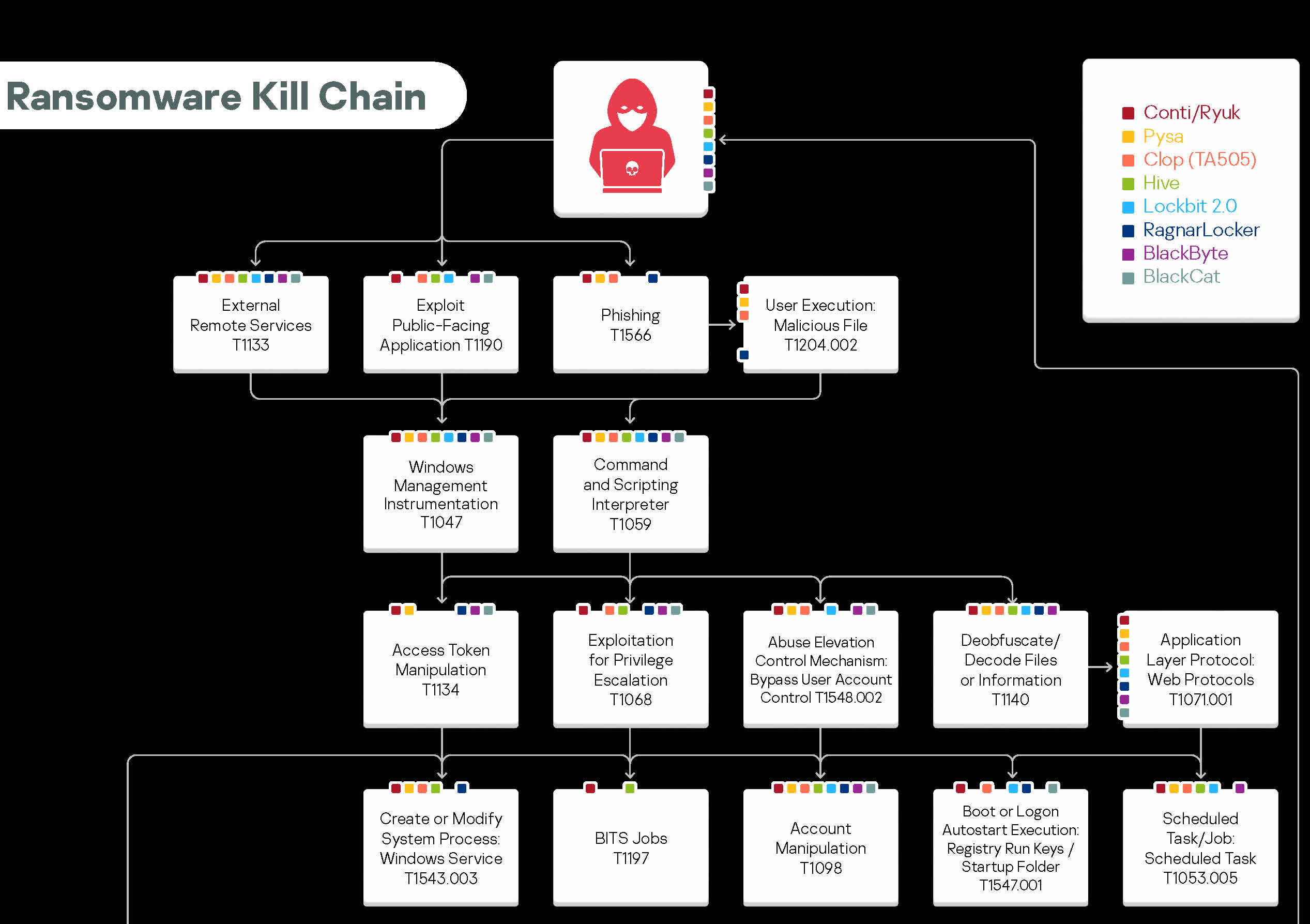

Le rapport analyse les tactiques, techniques et procédures de (TTP) des groupes de rançongiciels Conti/Ryuk, Pysa, Clop (TA505), Hive, Lockbit 2.0, RagnarLocker, BlackByte et BlackCat. VentureBeat note que ces huit gangs ont attaqué plus de 500 organisations dans diverses industries aux États-Unis, au Royaume-Uni et en Allemagne au cours de la dernière année. Kaspersky a construit un tableau intéressant répertoriant des dizaines d’étapes dans les attaques de ransomware et indiquant quels attaquants subissent chaque étape. Aucun d’entre eux n’est unique à un groupe.

Par exemple, tous les groupes aiment commencer par attaquer des services distants externes, tandis que seulement la moitié s’ouvrent également au phishing. Tous les gangs ont tendance à privilégier des cibles telles que Windows Management Instrumentation, les interpréteurs de commandes et de scripts, les protocoles de couche application, les protocoles Web, l’exécution binaire signée, etc.

Les étapes courantes telles que la prévention de la récupération du système ou le chiffrement des données les plus impactantes semblent évidentes. Cependant, certaines des tactiques les moins répandues impliquent des tâches BITS, la suppression des identifiants de compte des magasins de mots de passe ou leur obtention à partir des navigateurs Web.

Début juin, une installation Foxconn au Mexique a subi une attaque de Lockbit 2.0. D’autres victimes récentes de ransomwares incluent QNAP, Asustor et Nvidia.