Dans le contexte: La semaine dernière, les organisations informatiques se sont efforcées de répondre à la vulnérabilité Log4j affectant les systèmes du monde entier. Alors que les experts en sécurité ont continué à identifier des bogues supplémentaires dans l’utilitaire de journalisation, les administrateurs réseau ont travaillé sans relâche pour identifier et fermer tout accès potentiel qui pourrait permettre l’exploitation de la vulnérabilité. Malheureusement, un vecteur récemment découvert a prouvé que même des systèmes isolés sans connexion Internet peuvent être tout aussi vulnérables, ce qui complique davantage le problème déjà énorme.

Les chercheurs de Blumira ont d’autres mauvaises nouvelles pour la communauté informatique qui lutte contre les failles de sécurité de Log4j. Tandis que constatations précédentes a indiqué que les systèmes concernés nécessiteraient un certain type de réseau ou de connectivité Internet, la récente découverte de la société de sécurité affirme désormais que les services fonctionnant en tant qu’hôte local sans connexion externe peuvent également être exploités. La découverte a dirigé les chercheurs vers plusieurs autres cas d’utilisation décrivant des approches alternatives pour compromettre les actifs non corrigés exécutant Log4j.

UNE poste technique par Blumira CTO, Matthew Warner décrit comment un acteur malveillant peut avoir un impact sur les machines locales vulnérables. Warner déclare que les WebSockets, qui sont des outils permettant une communication rapide et efficace entre les navigateurs Web et les applications Web, pourraient être utilisés pour fournir des charges utiles aux applications et serveurs vulnérables sans connectivité Internet. Ce vecteur d’attaque spécifique signifie que les actifs non connectés mais vulnérables pourraient être compromis simplement par un attaquant envoyant une requête malveillante à l’aide d’un WebSocket existant. Le message de Warner détaille les étapes spécifiques qu’un acteur malveillant prendrait pour lancer l’attaque basée sur WebSocket.

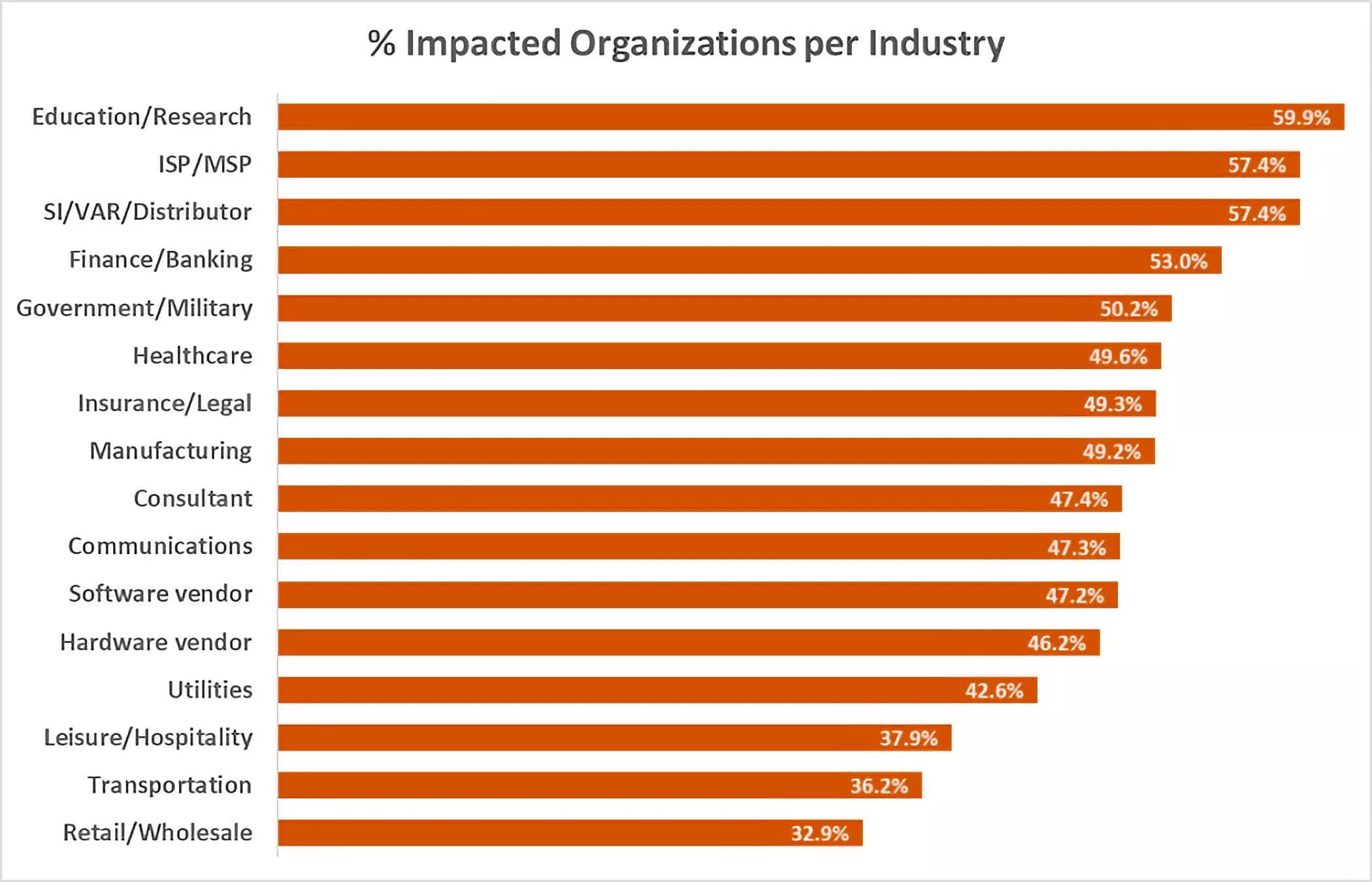

Le vecteur d’attaque nouvellement identifié entraînera un plus grand nombre d’actifs vulnérables dans des secteurs déjà fortement touchés. Selon Check Point Software, plus de 50 % de toutes les organisations gouvernementales, militaires, financières, de distribution, de FAI et d’éducation sont actuellement affecté par la vulnérabilité Log4j.

Warner note qu’il existe des méthodes disponibles que les organisations peuvent utiliser pour détecter les vulnérabilités Log4j existantes :

- Courir Windows PoSh ou plate-forme croisée scripts conçus pour identifier où Log4j est utilisé dans les environnements locaux

- Recherchez toute instance de « .*/java.exe » utilisée comme processus parent pour « cmd.exe/powershell.exe »

- Assurez-vous que votre organisation est configurée pour détecter la présence de Cobalt Strike, TrickBot et des outils d’attaque courants associés

Les organisations concernées peuvent mettre à jour leurs instances de Log4j vers la version 2.17 pour atténuer la vulnérabilité de l’outil (qui ne cesse d’apparaître). Cela inclut toute organisation qui peut avoir appliqué les corrections précédentes, les versions 2.15 et 2.16, qui se sont avérées plus tard inclure leur propre ensemble de vulnérabilités associées.