TL ; RD : Un botnet modulaire russe appelé Cyclops Blink détourne les routeurs Asus dans le monde entier, apparemment dans le but de constituer une armée de routeurs compromis à utiliser dans la cyberguerre. Les pirates veulent utiliser les appareils vulnérables comme serveurs de commande et de contrôle (C&C ou C2).

Cyclope Clignotement est un Lié au Kremlin malware qui existe depuis 2019. Il est lié au groupe de piratage d’élite Sandworm. Selon le National Cyber Security Center (NCSC) du Royaume-Uni, il ciblé Périphériques WatchGuard Firebox. Sandworm était lié à d’autres cyberattaques bien connues, comme le ransomware NotPetya, qui a causé des milliards de dollars de dégâts dans le monde depuis juin 2017, et le malware BlackEnergy à l’origine des pannes ukrainiennes de 2015-2016.

Les chercheurs de Trend Micro notent que Cyclops Blink moulages un large réseau en termes d’appareils qu’il infecte, sans se concentrer spécifiquement sur les entités gouvernementales ou diplomatiques de grande valeur. Les pirates ont compromis certains des équipements infectés il y a plus de deux ans et demi.

Cyclops Blink tente d’établir une persistance pour les acteurs de la menace sur l’appareil, créant un point d’accès à distance aux réseaux compromis. Grâce à sa conception modulaire, il peut facilement être mis à jour pour cibler de nouveaux appareils. Il s’est récemment doté d’un nouveau module lui permettant de s’attaquer aux routeurs Asus.

Trend Micro note que les cibles ne semblent pas avoir une valeur particulière pour la cyberguerre.

« Il convient de noter que ces victimes ne semblent pas être de toute évidence des cibles précieuses pour l’espionnage économique, militaire ou politique. Par exemple, certains des C&C en direct sont hébergés sur des appareils WatchGuard utilisés par un cabinet d’avocats en Europe, un moyen- entreprise de taille moyenne produisant du matériel médical pour les dentistes en Europe du Sud et un plombier aux États-Unis… L’objectif de ce botnet n’est toujours pas clair : s’il est destiné à être utilisé pour des attaques par déni de service distribué (DDoS), de l’espionnage ou des procurations réseaux reste à voir. Mais ce qui est évident, c’est que Cyclops Blink est un logiciel malveillant avancé qui se concentre sur la persistance et la capacité de survivre aux tentatives de gouffre de domaine et au démantèlement de son infrastructure.

Les chercheurs pensent qu’il existe un autre fournisseur avec un micrologiciel compromis, mais malheureusement, ils ne peuvent pas encore identifier le fournisseur.

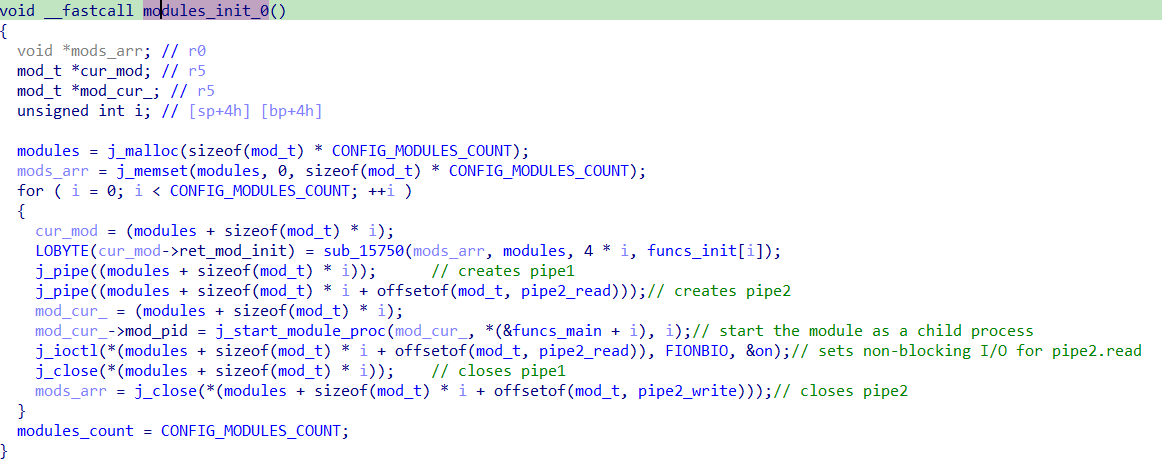

Cyclops Blink utilise des ports TCP codés en dur pour communiquer avec les serveurs C&C. Pour chaque port, il crée une nouvelle règle dans le pare-feu du noyau Netfilter Linux pour autoriser la communication de sortie vers celui-ci. Une fois qu’une connexion est établie, le logiciel malveillant initialise une bibliothèque OpenSSL, et son composant principal exécute ensuite un ensemble de modules codés en dur. Le logiciel malveillant transmet ensuite divers paramètres à ces modules, qui renvoient des données que le composant principal chiffre à l’aide des fonctions OpenSSL avant de les renvoyer au serveur C2.

Trend Micro croit le malware est le successeur du malware VPNFilter de 2018. Il a également été conçu pour infecter les routeurs et les appareils en réseau afin de siphonner les données et de les compromettre pour une utilisation future.

Le nouveau module Asus est conçu pour accéder et remplacer la mémoire flash d’un routeur. Le botnet lit 80 octets de la mémoire flash, les écrit dans le canal de communication principal, puis attend une commande avec les données nécessaires pour remplacer le contenu. Un deuxième module collecte les données de l’appareil infecté et les envoie au serveur C2. Un troisième module, « téléchargement de fichiers (0x0f) », télécharge des fichiers depuis Internet en utilisant DNS sur HTTPS (DoH).

Les numéros de modèle Asus concernés et les détails de leur micrologiciel sont les suivants :

- GT-AC5300

- GT-AC2900

- RT-AC5300

- RT-AC88U

- RT-AC3100

- RT-AC86U

- RT-AC68U

- AC68R

- AC68W

- AC68P

- RT-AC66U_B1

- RT-AC3200

- RT-AC2900

- RT-AC1900P

- RT-AC1900P

- RT-AC87U (fin de vie)

- RT-AC66U (fin de vie)

- RT-AC56U (fin de vie)

Au moment de la publication, Asus n’a pas publié de nouvelles mises à jour du micrologiciel, mais a publié les instructions d’atténuation suivantes :

- Réinitialisez l’appareil aux paramètres d’usine par défaut : connectez-vous à l’interface graphique Web, accédez à Administration → Paramètres de restauration/enregistrement/téléchargement, cliquez sur « Initialiser tous les paramètres et effacer tous les journaux de données », puis cliquez sur le bouton Restaurer ».

- Mettez à jour le dernier firmware disponible.

- Assurez-vous que le mot de passe administrateur par défaut a été remplacé par un mot de passe plus sécurisé.

- Désactiver la gestion à distance (désactivé par défaut, ne peut être activé que via les paramètres avancés).

Les trois modèles désignés comme EOL (fin de vie) ne sont plus pris en charge et ne recevront aucune mise à jour de sécurité du micrologiciel. Asus recommande d’en acheter un nouveau.

L’avis de sécurité associé pour les périphériques réseau WatchGuard est disponible sur le site Web de WatchGuard. site Internet.