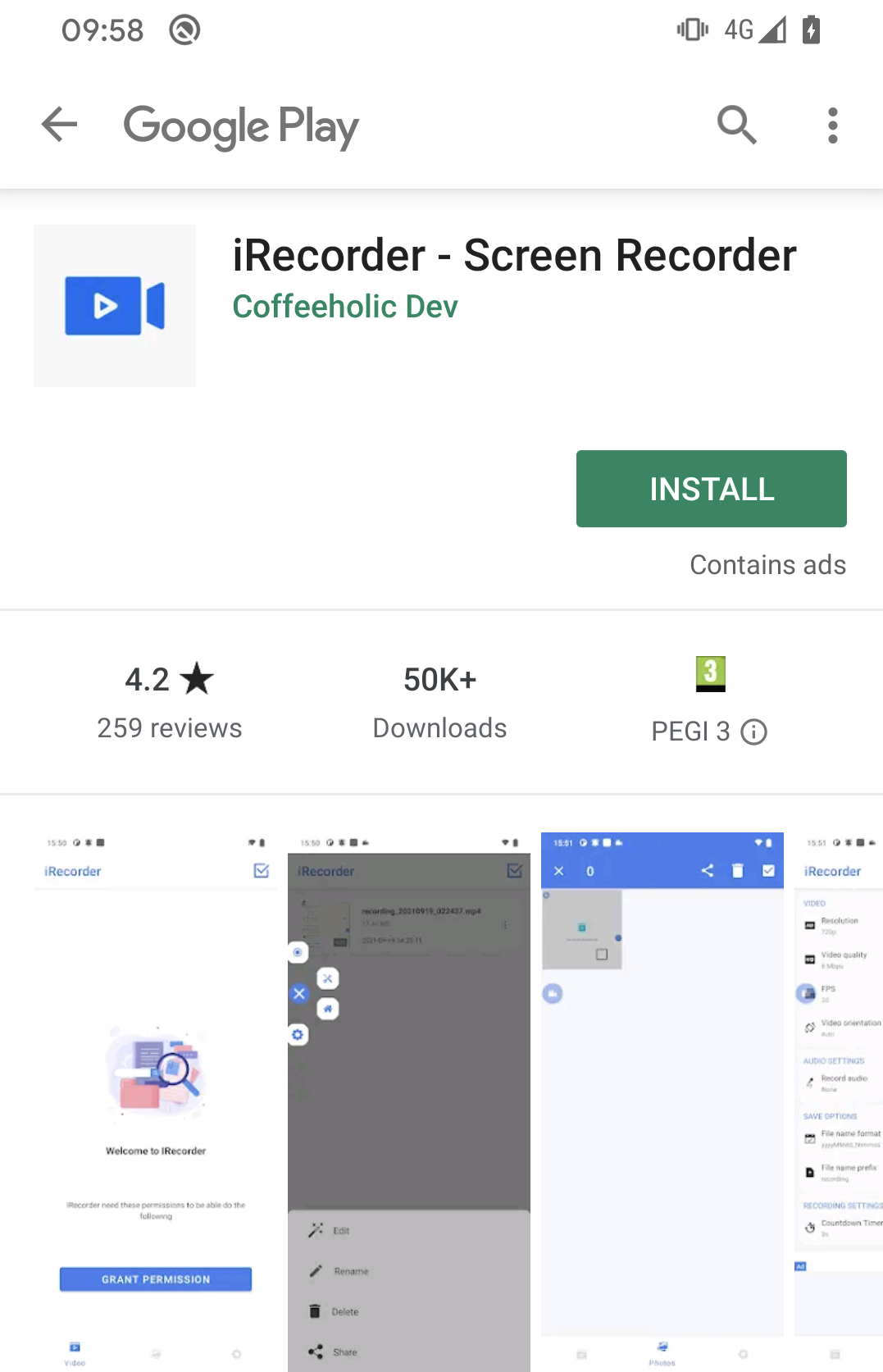

En bref: Un moyen efficace pour qu’une application Android malveillante sur le Play Store puisse éviter les détections de Google est d’arriver en tant que programme propre et légitime avant que les éléments malveillants ne soient implémentés à une date ultérieure. C’est ce qui s’est passé avec iRecorder – Screen Recorder. L’application, qui a été téléchargée 50 000 fois, effectuait secrètement des enregistrements audio avec un micro d’appareil toutes les 15 minutes et les envoyait à un attaquant.

Le chercheur ESET Lukas Stefanko découvert que iRecorder – Screen Recorder était devenu un cheval de Troie au cours de la dernière année. L’application est arrivée pour la première fois sur Google Play en septembre 2021, alors qu’elle était exempte de tout élément malveillant, mais cela a changé lorsque la mise à jour de la version 1.3.8 est arrivée en août 2022.

Le code malveillant ajouté à l’application est basé sur le logiciel malveillant open source AhMyth Android RAT (cheval de Troie d’accès à distance) qui est capable de voler des données à partir d’appareils, y compris des contacts, des messages SMS, des journaux d’appels, des historiques de navigateur, l’emplacement de l’appareil et des captures d’écran. Mais la version personnalisée du développeur, qu’ESET a nommée AhRat, avait des fonctionnalités limitées.

L’aspect insidieux d’AhRat est sa capacité à enregistrer l’audio environnant à partir du microphone de l’appareil toutes les 15 minutes et à le télécharger sur le serveur de commande et de contrôle (C&C) de l’attaquant.

Seules six des 18 fonctionnalités de l’application avaient été implémentées, suggérant qu’AhRat était un travail en cours qui aurait pu avoir certaines des fonctionnalités supplémentaires trouvées dans AhMyth, telles que l’enregistrement des frappes, le suivi de la localisation et la capture d’écran, ajoutées à une date ultérieure.

Non seulement l’application avait été téléchargée plus de 50 000 fois, mais elle avait une note respectable de 4,2 étoiles sur Google Play, probablement parce qu’elle était sûre depuis si longtemps. Un score faible avec de nombreuses critiques des utilisateurs est souvent un drapeau rouge.

Être capable d’enregistrer et d’envoyer de l’audio à de courts intervalles est un trait inhabituel. Stefanko suggère que cela pourrait faire partie d’une campagne d’espionnage, d’autant plus que l’open-source AhMyth avait déjà été utilisé par Transparent Tribe, un groupe d’espionnage connu pour cibler des organisations gouvernementales et militaires en Asie du Sud. Cependant, rien ne prouve qu’AhRat soit lié à ce groupe, et il n’est pas clair non plus si l’application a été conçue pour écouter un groupe spécifique de personnes.

Coffeeholic Dev, le développeur de l’application, avait d’autres applications sur le magasin qui ne montraient aucun signe de malware, mais ces éléments auraient pu être ajoutés à un moment donné dans le futur, comme ce fut le cas avec iRecorder – Screen Recorder. Nous ne le saurons pas car toutes leurs applications ont maintenant été supprimées par Google.