Une patate chaude : S’il fallait plus d’indications que la sécurité des serveurs Microsoft Exchange ressemble toujours à du fromage suisse, un acteur menaçant connu sous le nom de Gelsemium en a fourni une. Les chercheurs en sécurité de Kaspersky pensent que le groupe utilise un logiciel malveillant furtif appelé SessionManager pour attaquer l’infrastructure des serveurs d’organisations publiques du monde entier depuis plus d’un an.

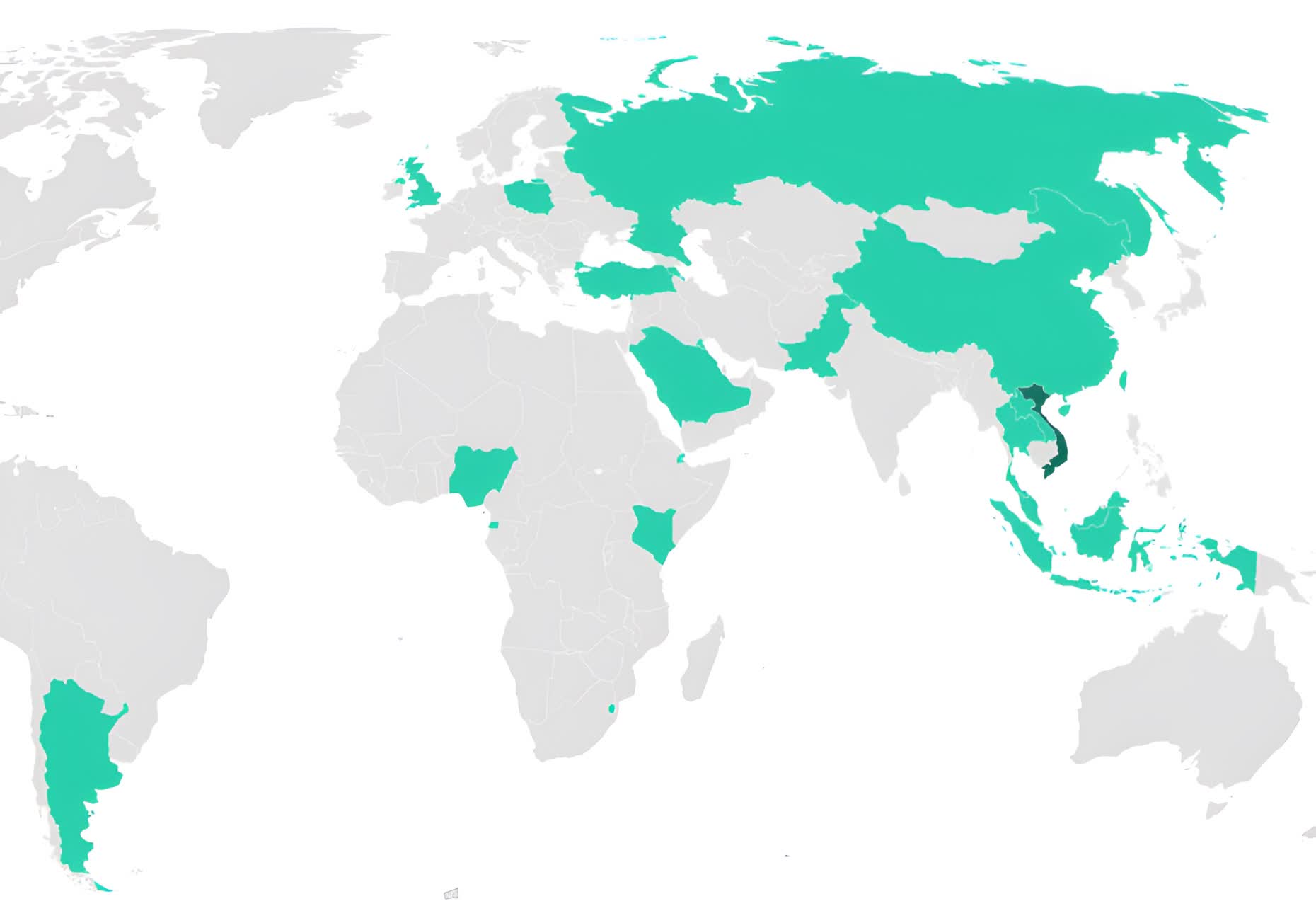

Jeudi, les chercheurs de Kaspersky publié un rapport inquiétant concernant une nouvelle porte dérobée difficile à détecter qui cible les serveurs Exchange utilisés par les institutions gouvernementales et médicales, les organisations militaires et les ONG dans plusieurs pays. Le malware, baptisé SessionManager, a été repéré pour la première fois au début de 2022.

À l’époque, certains des échantillons de logiciels malveillants observés par les analystes n’étaient pas signalés par de nombreux services d’analyse de fichiers en ligne populaires. De plus, l’infection SessionManager persiste dans plus de 90 % des organisations ciblées.

Les acteurs de la menace derrière SessionManager l’utilisent depuis 15 mois. Kaspersky soupçonne un groupe de piratage appelé Gelsemium d’être responsable des attaques, car les schémas de piratage correspondent au MO du groupe. Cependant, les analystes ne peuvent pas confirmer que Gelsemium est le coupable.

Le logiciel malveillant utilise de puissants modules de code natif malveillants écrits pour le logiciel de serveur Web Internet Information Services (IIS) de Microsoft. Une fois installés, ils répondront aux requêtes HTTP spéciales pour collecter des informations sensibles. Les attaquants peuvent également prendre le contrôle total des serveurs, déployer des outils de piratage supplémentaires et les utiliser à d’autres fins malveillantes.

Fait intéressant, le processus d’installation de SessionManager dépend de l’exploitation d’un ensemble de vulnérabilités appelées collectivement ProxyLogon (CVE-2021-26855). L’année dernière, Microsoft a déclaré que plus de 90 % des serveurs Exchange avaient été corrigés ou atténués, mais cela laissait encore de nombreux serveurs déjà compromis en danger.

Le processus de désinfection est assez compliqué, mais les chercheurs de Kaspersky ont fourni quelques indications sur la protection de votre organisation contre les menaces telles que SessionManager. Vous pouvez également consulter Securelist pour des informations plus pertinentes sur la façon dont SessionManager opère et des indicateurs de compromis.