Message d’intérêt public : Apple a enregistré en moyenne une vulnérabilité zero-day par mois depuis janvier. Le dernier est venu avec iOS 16, que les pirates ont peut-être activement exploité au cours du mois dernier. Apple a publié les versions iOS et iPadOS 16.1 et 16 plus tôt cette semaine. Les utilisateurs disposant d’appareils compatibles doivent les mettre à jour immédiatement.

Lundi, Apple publié un patch pour iOS 16 et iPadOS 16 pour corriger une vulnérabilité critique. La faille de sécurité permet aux attaquants d’exécuter du code avec des privilèges au niveau du noyau. Un chasseur de bogues anonyme l’a signalé à Apple le 11 octobre. Cupertino a reconnu que de mauvais acteurs avaient peut-être déjà exploité cette faille du jour zéro.

La vulnérabilité (CVE-2022-42827) pourrait permettre à une application de valider une écriture hors limites. Cela se produit lorsque le logiciel tente de placer des données avant ou après le tampon prévu. Si l’écriture n’est pas cochée, cela crée une corruption de mémoire qui pourrait entraîner un plantage ou ouvrir le système d’exploitation à l’exécution de code arbitraire.

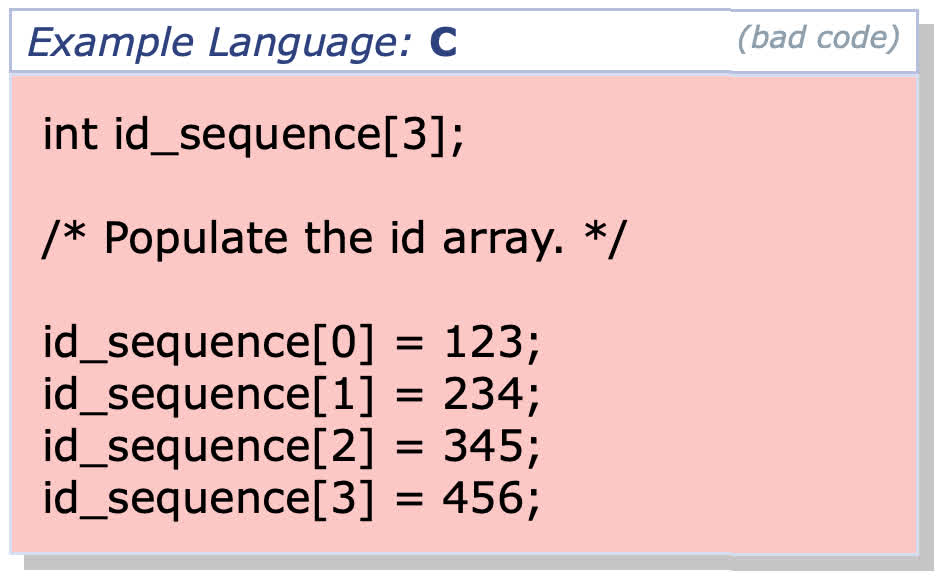

Par exemple, si une matrice de mémoire est définie dans le système d’exploitation pour avoir trois éléments, tenter d’écrire dans un quatrième entraîne une erreur hors limites. Si l’algorithme n’est pas programmé pour gérer cette exception, un pirate peut créer intentionnellement la faille et l’exploiter pour exécuter du code arbitraire dans une zone sensible du système d’exploitation, comme le noyau (exemple ci-dessous).

Les notes de mise à jour pour iOS 16.1 et iPadOS 16 indiquent que la mise à jour répare le défaut avec une « vérification améliorée des limites ». Les appareils concernés incluent l’iPhone 8 et les versions ultérieures, tous les modèles d’iPad Pro, l’iPad Air de troisième génération et les versions ultérieures, ainsi que les modèles d’iPad et d’iPad mini de cinquième génération et les versions ultérieures. Apple exhorte les utilisateurs à mettre à jour dès que possible.

Les exploits zero-day ne sont pas si rares. Par définition, ce sont des failles de sécurité qui sont rendues publiques avant que le fournisseur de logiciels n’ait la possibilité de les découvrir et de les corriger par lui-même ou avec l’aide de chercheurs tiers et de chasseurs de primes de bogues. Celui-ci est le huitième d’Apple cette année, selon les chercheurs de Google. Google lui-même a fixé sept jours zéro, et Microsoft en a eu cinq depuis janvier.

Le correctif d’urgence contient 19 autres correctifs de sécurité, dont deux autres failles au niveau du noyau permettant l’exécution de code. Les chercheurs ont découvert les deux et les ont signalés à Apple avant qu’ils ne puissent être exploités.