Selon le groupe d’analyse des menaces de Google, les pirates informatiques nord-coréens parrainés par l’État sont ciblage chercheurs en sécurité via l’ingénierie sociale. Dans un article de blog, le groupe affirme que la campagne ciblait spécifiquement les chercheurs travaillant sur la recherche et le développement sur la vulnérabilité. La campagne dure depuis « plusieurs mois ».

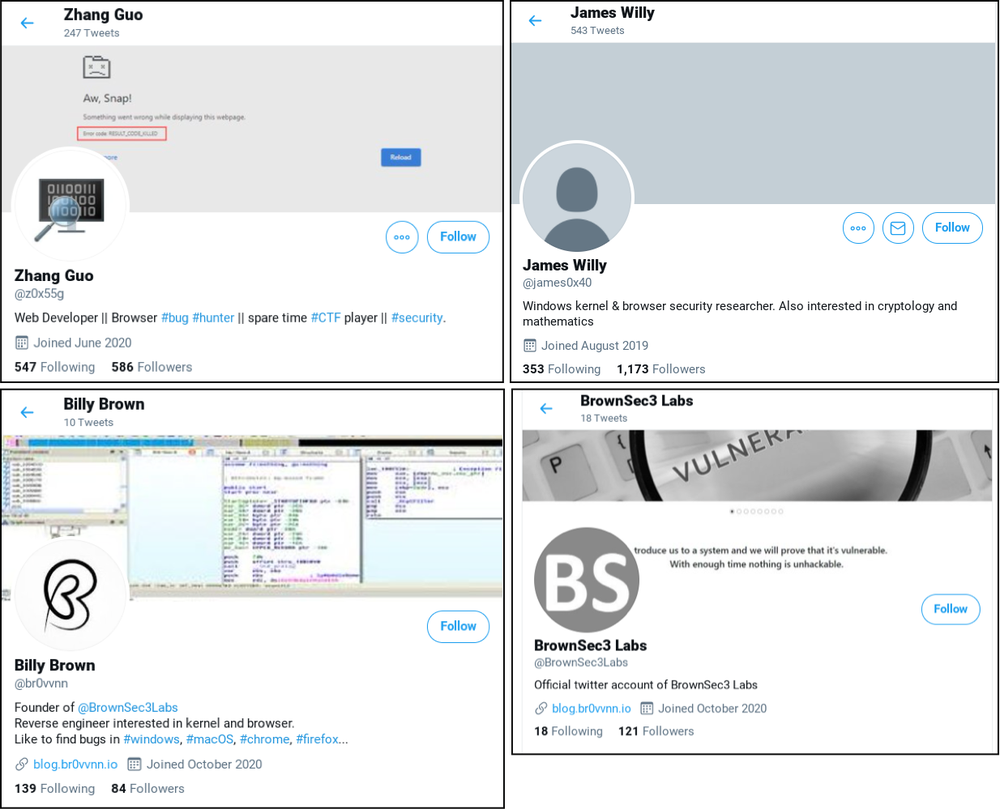

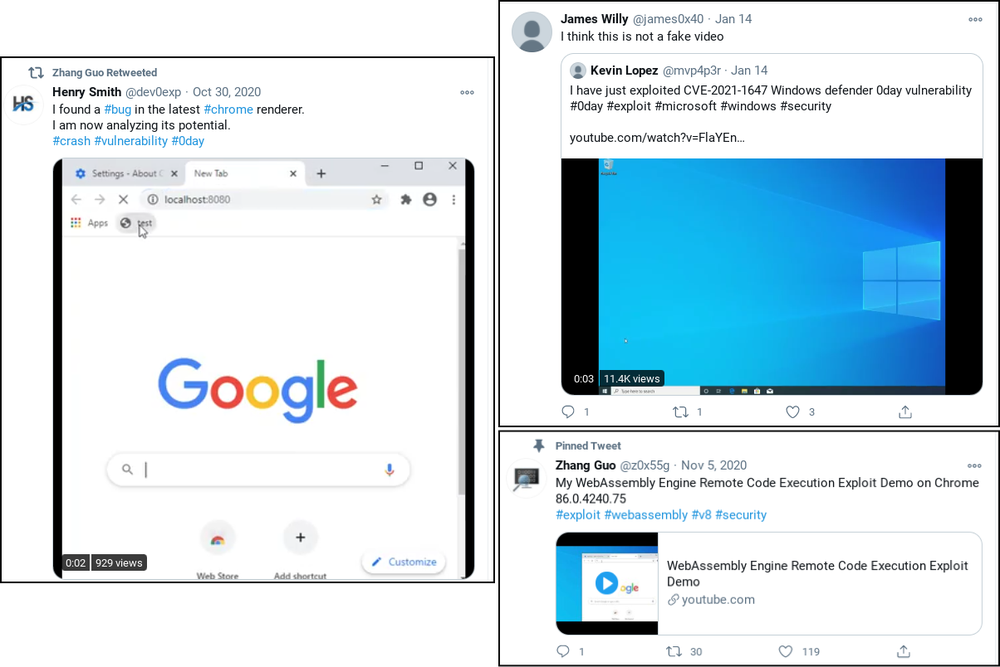

Les pirates ont tenté d’établir un rapport avec la communauté de recherche en sécurité en créant un blog et plusieurs comptes Twitter. Le blog lui-même présentait des comptes rendus de vulnérabilités découvertes précédemment et des «messages d’invités» avec des chercheurs légitimes en sécurité sur les bylines. Les différents comptes Twitter publieraient des liens vers leur blog, retweetaient les autres messages et des liens vers des vidéos YouTube d’exploits présumés. Google dit qu’il s’agissait probablement d’une tentative de renforcer la crédibilité auprès d’autres chercheurs.

Une vidéo YouTube prétendait exploiter CVE-2021-1647, une véritable vulnérabilité Windows Defender que Microsoft a récemment corrigée. Cependant, Google (avec des commentateurs YouTube aux yeux d’aigle) a remarqué que la vidéo était fausse. Les attaquants ont tenté de doubler leurs allégations d’exploitation en retweetant la vidéo à l’aide d’un autre compte Twitter, déclarant que «je pense que ce n’est pas une fausse vidéo».

Une fois que les pirates ont établi des communications avec un chercheur en sécurité, ils invitent la personne à collaborer à certaines «recherches». Les attaquants envoient ensuite à la cible un fichier de projet Visual Studio intégré avec un malware. Lors de l’ouverture du fichier, le programme malveillant établit une connexion avec les pirates.

Encore plus effrayant, Google a confirmé que certains chercheurs avaient été infectés en visitant simplement le blog des pirates. Un système Windows 10 entièrement corrigé et un navigateur Chrome à jour n’ont pas arrêté l’infection. Malheureusement, Google n’a pas pu vérifier exactement comment les systèmes entièrement mis à jour des chercheurs ont été infectés, sauf qu’ils ont tous cliqué sur un lien vers un blog qui a installé subrepticement un service malveillant. Ce service crée une porte dérobée en mémoire vers un serveur de commande et de contrôle.

Les attaquants ont utilisé plusieurs plates-formes de médias sociaux pour cibler des chercheurs en sécurité, notamment Twitter, LinkedIn, Telegram, Discord et Keybase. Google a répertorié de manière utile tous les comptes et domaines connus utilisés par les attaquants. C’est préoccupant car cela montre que même les experts en cybersécurité expérimentés peuvent être dupés par une campagne d’ingénierie sociale suffisamment sophistiquée. Toute personne intéressée par la recherche sur la sécurité devrait consulter l’intégralité article de blog pour réduire leurs chances de devenir une cible.