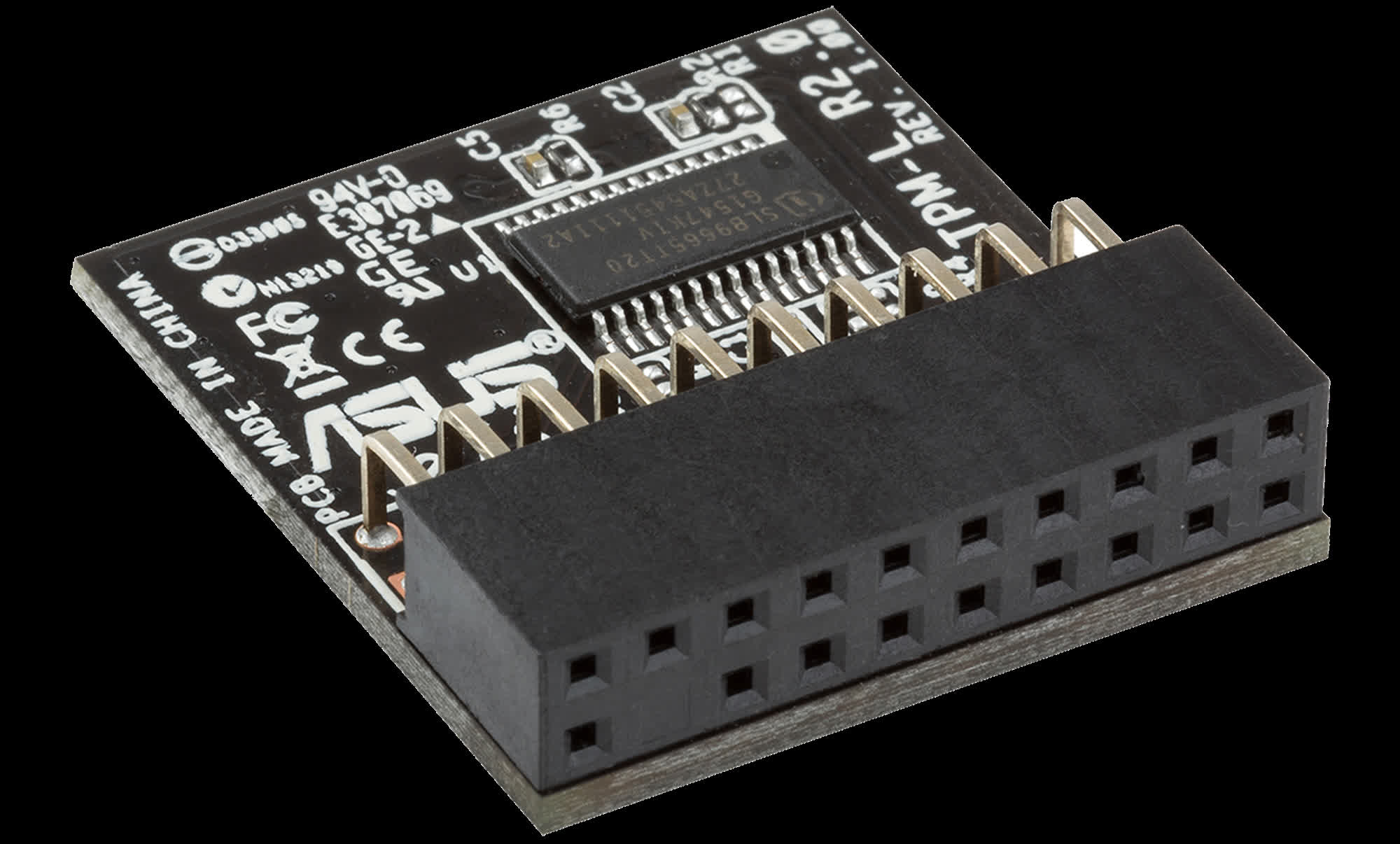

Paume faciale : Le crypto-processeur sécurisé Trusted Platform Module (TPM) est devenu un sujet de débat public en 2021 lorsque Microsoft a imposé l’adoption du TPM 2.0 comme exigence minimale pour l’installation de Windows 11. Le contrôleur matériel dédié devrait fournir une sécurité « extra dure » aux données et aux algorithmes cryptographiques. , mais les spécifications officielles sont boguées.

Les chercheurs en sécurité ont récemment découvert quelques failles dans la spécification de la bibliothèque de référence Trusted Platform Module (TPM) 2.0, deux vulnérabilités dangereuses de débordement de la mémoire tampon qui pourraient potentiellement affecter des milliards d’appareils. L’exploitation des failles n’est possible qu’à partir d’un compte local authentifié, mais un logiciel malveillant s’exécutant sur un appareil affecté pourrait faire exactement cela.

Les deux vulnérabilités sont suivis comme CVE-2023-1017 et CVE-2023-1018, ou comme failles « écriture hors limites » et « lecture hors limites ». Le problème a été découvert dans la bibliothèque de modules du TPM 2.0, qui permet d’écrire (ou de lire) deux « octets supplémentaires » après la fin d’une commande TPM 2.0 dans la routine CryptParameterDecryption.

Lisez aussi : Nous ne pouvons pas vivre sans cryptographie !

En écrivant des commandes malveillantes spécialement conçues, un attaquant pourrait exploiter les vulnérabilités pour faire planter la puce TPM en la rendant « inutilisable », exécuter du code arbitraire dans la mémoire protégée du TPM ou lire/accéder à des données sensibles stockées dans le crypto-processeur (théoriquement) isolé.

En d’autres termes, l’exploitation réussie des failles CVE-2023-1017 et CVE-2023-1018 pourrait compromettre les clés cryptographiques, les mots de passe et d’autres données critiques, rendant les fonctionnalités de sécurité des systèmes d’exploitation modernes basés sur TPM comme Windows 11 essentiellement inutiles ou cassés.

TPM fournit un générateur de numéros matériels, une génération et un stockage sécurisés de clés cryptographiques, une attestation à distance avec un résumé de clé de hachage « presque infalsifiable » de la configuration matérielle et logicielle, et d’autres fonctions de calcul de confiance. Sous Windows 11, le TPM peut être utilisé par la technologie DRM, Windows Defender, le chiffrement intégral du disque BitLocker, etc.

Selon le centre de coordination CERT de l’Université Carnegie Mellon, une charge utile exploitant les vulnérabilités pourrait fonctionner dans le TPM et être essentiellement « indétectable » par les logiciels ou dispositifs de sécurité. Le problème est résolu en installant les mises à jour de micrologiciel les plus récentes disponibles pour l’appareil de l’utilisateur, mais le processus est plus facile à dire qu’à faire.

Alors que les failles pourraient théoriquement affecter des milliards de cartes mères et de produits logiciels, seules quelques entreprises ont confirmé qu’elles étaient effectivement affectées par le problème jusqu’à présent. La société chinoise Lenovo, le plus grand fabricant de PC au monde, reconnu le problème dans sa gamme Nuvoton de puces TPM. Un attaquant pourrait exploiter la faille CVE-2023-1017 pour provoquer un problème de déni de service dans la puce Nuvoton NPCT65x TPM, a déclaré Lenovo.