En un mot: Windows 11 inclut des outils pour automatiser les tâches répétitives, ce qui fait gagner beaucoup de temps aux utilisateurs. Cependant, un chercheur en sécurité affirme que cela peut également faire gagner beaucoup de temps aux pirates. Microsoft s’interroge sur la vulnérabilité de ses outils d’automatisation, mais comme d’habitude en matière de cybersécurité, la complaisance humaine peut être le maillon le plus faible.

Une société de recherche a récemment publié des méthodes permettant aux attaquants de détourner les outils d’automatisation fournis avec Windows 11 pour distribuer des logiciels malveillants et voler des données sur les réseaux. Le processus s’accompagne de quelques mises en garde, mais marque un autre domaine de préoccupation pour la sécurité informatique.

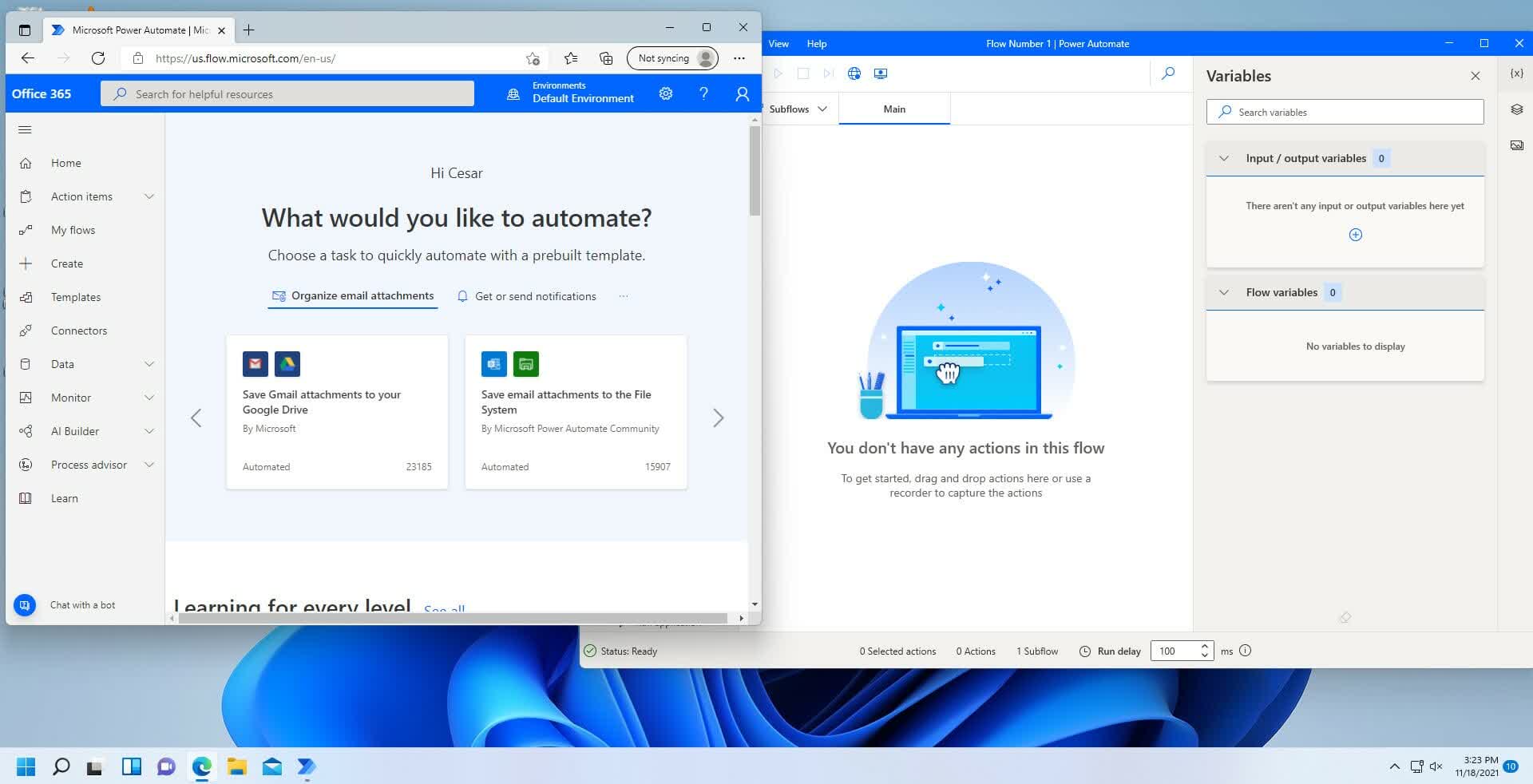

La vulnérabilité est centrée sur Power Automate, un outil Microsoft paquets avec Windows 11 qui permet aux utilisateurs d’automatiser les demandes fastidieuses ou répétitives dans divers programmes. Les utilisateurs peuvent automatiquement sauvegarder des fichiers, convertir des lots de fichiers, déplacer des données entre des programmes, etc., en automatisant éventuellement des actions entre des groupes via un cloud.

Power Automate est livré avec de nombreuses fonctions prédéfinies, mais les utilisateurs peuvent en créer de nouvelles en enregistrant leurs actions, que l’outil peut ensuite répéter. Le programme pourrait être largement utilisé car il nécessite peu ou pas de connaissances en codage.

Michael Bargury, CTO de la société de sécurité Zenity, pense que les attaquants peuvent utiliser Power Automate pour diffuser plus rapidement les charges utiles des logiciels malveillants, expliquant comment dans une présentation Defcon de juin. Il publié le code de l’attaque, appelé Power Pwn, en août.

Crédit image : Rapport Windows

Le plus grand obstacle au piratage avec Power Automate est le fait qu’un attaquant doit déjà avoir accès à l’ordinateur de quelqu’un ou avoir pénétré un réseau par d’autres méthodes néfastes. Bargury a déclaré à Wired que si un attaquant crée ensuite un compte cloud Microsoft avec des privilèges administratifs, il peut utiliser des processus automatisés pour pousser les ransomwares ou voler des jetons d’authentification. Les attaques utilisant Power Automate pourraient être plus difficiles à détecter car il ne s’agit techniquement pas d’un logiciel malveillant et porte une signature officielle de Microsoft.

Microsoft a écrit à propos d’un incident de 2020 au cours duquel des attaquants ont utilisé les outils d’automatisation d’une entreprise contre elle. Windows 11 et Power Automate n’existaient pas à l’époque, mais le cas fournit un exemple concret de la même technique fondamentale.

Microsoft affirme que tout système entièrement mis à jour peut se défendre contre de telles menaces et que les réseaux peuvent isoler les systèmes compromis avec des entrées de registre. Cependant, ces garde-fous, comme tous les autres, nécessitent une prudence que les utilisateurs et les entreprises ne font pas toujours preuve.