En bref: Nous avons tendance à croire que si nos téléphones Android sont perdus ou volés, un verrou d’empreinte digitale garantira que les données sensibles qu’ils détiennent restent en sécurité. Mais des chercheurs chinois ont trouvé un moyen de briser cette protection en utilisant une attaque par force brute.

Des chercheurs de Tencent Labs et de l’Université du Zhejiang ont découvert qu’ils pouvaient contourner un verrou d’empreinte digitale sur les smartphones Android en utilisant une attaque par force brute, c’est-à-dire lorsqu’un grand nombre de tentatives sont faites pour découvrir un mot de passe, un code ou une autre forme de protection de sécurité. .

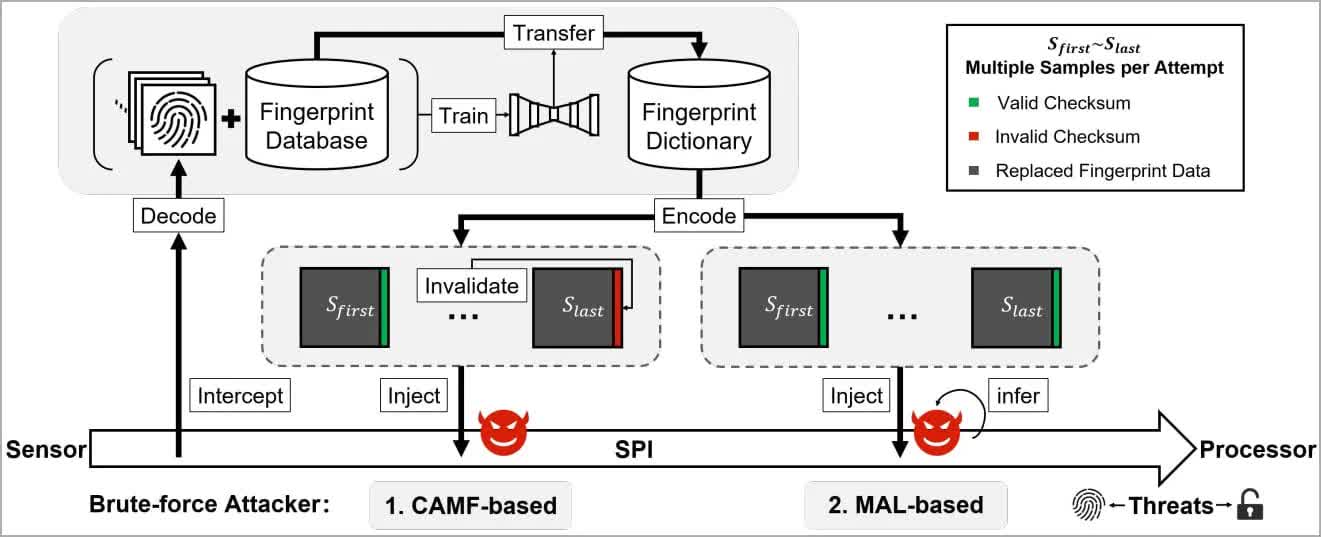

Pour se protéger contre les attaques par force brute, les téléphones Android disposent généralement de protections telles que la limitation du nombre de tentatives qu’un utilisateur peut effectuer, ainsi que la détection de la vivacité. Mais les chercheurs les ont contournés en utilisant deux vulnérabilités zero-day appelées Cancel-After-Match-Fail (CAMF) et Match-After-Lock (MAL).

Selon Ordinateur qui bipeil a également été découvert que les données biométriques sur l’interface périphérique série (SPI) des capteurs d’empreintes digitales manquaient de protection complète, permettant ainsi à une attaque de l’homme du milieu (MITM) de voler les empreintes digitales.

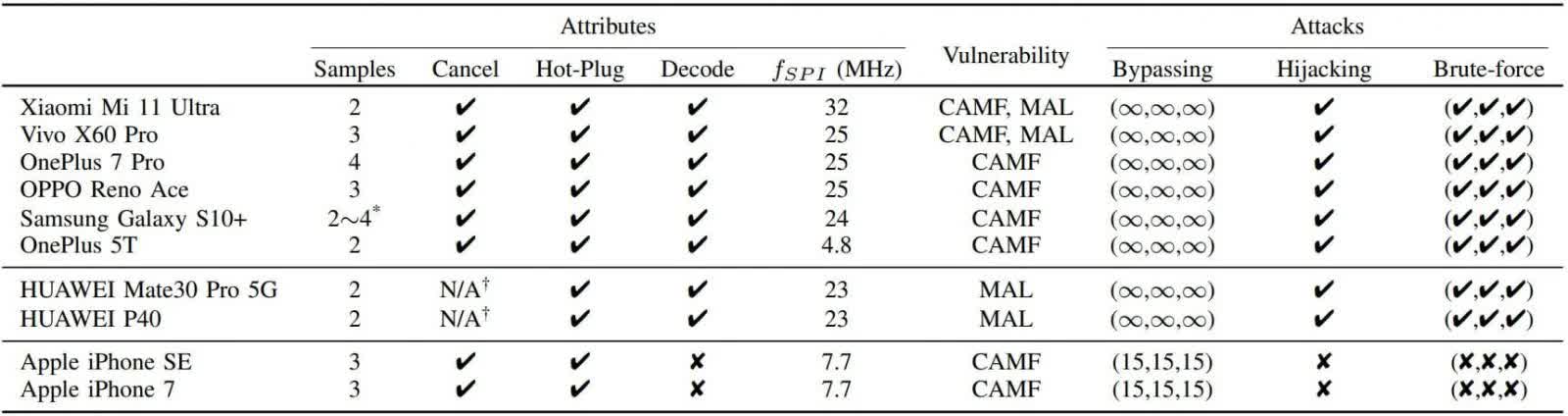

Les chercheurs ont testé l’attaque par force brute, appelée BrutePrint, sur dix modèles de smartphones populaires. Ils ont pu effectuer un nombre illimité de tentatives de connexion par empreinte digitale sur les téléphones Android et HarmonyOS (Huawei). Les appareils iOS se sont bien mieux comportés, n’autorisant que dix tentatives supplémentaires sur l’iPhone SE et l’iPhone 7, portant le total à 15, ce qui n’est pas suffisant pour une attaque par force brute.

Tous les appareils Android étaient vulnérables à l’attaque SPI MITM, mais elle était inefficace contre les iPhones

Selon l’analyse, BrutePrint pourrait s’introduire dans un appareil qui n’a qu’une seule empreinte digitale configurée entre 2,9 et 13,9 heures. Ceux qui ont plus d’une empreinte digitale sont plus faciles car l’attaquant a plus de chances de trouver une correspondance, de sorte que le temps de réussite tombe entre 0,66 heure et 2,78 heures.

La bonne nouvelle est que ce n’est pas l’attaque la plus facile à réaliser. Non seulement une personne aurait besoin d’un accès physique à un téléphone cible et pendant un certain temps, mais elle aurait également besoin d’accéder à une base de données d’empreintes digitales à partir de fuites de données biométriques ou d’ensembles de données universitaires. Du matériel est également requis, bien qu’il ne coûte qu’environ 15 $. Cependant, la technique pourrait être utilisée par les forces de l’ordre et les acteurs parrainés par l’État.

Crédit d’en-tête : Daniel Roméro