Pourquoi est-ce important: Trois vulnérabilités ont été récemment découvertes affectant les alimentations sans coupure (UPS) fabriquées par APC. La vulnérabilité, classée comme critique et de gravité élevée, est liée aux gammes de produits SMT, SMC, SCL, SMX, SRT et SMTL d’APC. Les attaques basées sur TLS peuvent entraîner des impacts allant des dommages physiques de l’appareil lui-même à l’accès non autorisé aux réseaux internes d’une cible.

Entreprise de sécurité des appareils Armis découvert les vulnérabilités APC. Les vecteurs d’attaque, collectivement nommés TLStorm, fournissent aux pirates les moyens d’exécuter une manipulation à distance de l’onduleur. Ces appareils fournissent une alimentation de secours pour les appareils et services critiques dans les centres de données, les hôpitaux et d’autres organisations nécessitant une alimentation de secours ininterrompue.

Les acteurs malveillants exploitant la vulnérabilité peuvent effectuer des attaques d’exécution de code à distance (RCE) contre n’importe quel appareil APC Smart-UPS vulnérable. De telles attaques permettent aux utilisateurs non autorisés de modifier le fonctionnement de l’onduleur, endommageant potentiellement l’alimentation elle-même ou tout équipement qui y est connecté. Les pirates peuvent exécuter l’attaque sans interaction de l’utilisateur et ne laisser aucune trace d’une brèche.

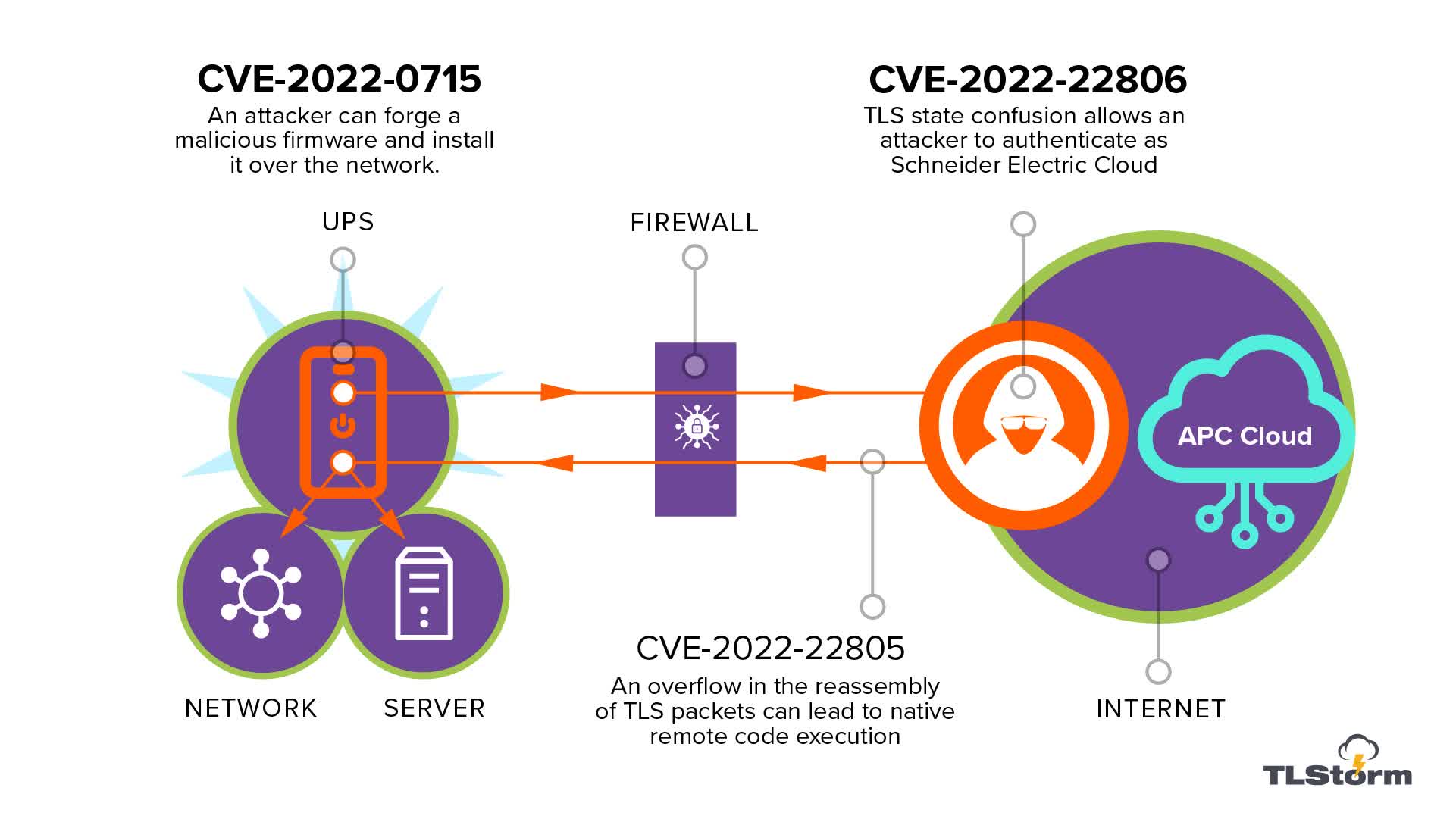

Les appareils Smart-UPS d’American Power Conversion utilisent une connexion cloud pour toute la configuration et le contrôle. Cette connectivité à distance est à la base de deux des trois vulnérabilités de TLStorm. Le troisième est lié à un défaut de conception empêchant les mises à jour du firmware de recevoir des signatures cryptographiques sécurisées.

- CVE-2022-22806 – Contournement d’authentification TLS : une confusion d’état dans la poignée de main TLS conduit à un contournement d’authentification, conduisant à l’exécution de code à distance (RCE) à l’aide d’une mise à niveau du micrologiciel du réseau

- CVE-2022-22805 – Débordement de tampon TLS : un bogue de corruption de mémoire dans le réassemblage de paquets (RCE)

- CVE-2022-0715 – Mise à jour du micrologiciel non signée pouvant être mise à jour sur le réseau (RCE)

Les chercheurs d’Armis estiment que huit entreprises sur dix utilisant les appareils sont actuellement vulnérables aux attaques basées sur TLStorm. Les mesures d’atténuation comprennent la modification du mot de passe NMC par défaut (« apc »), l’installation d’un certificat SSL signé publiquement, le déploiement de listes de contrôle d’accès et l’installation des correctifs trouvés sur le site Schneider Electric. site Internet.