En bref: Le tristement célèbre botnet Emotet essaie une fois de plus des tactiques inventives pour propager l’infection et transformer les PC des utilisateurs en zombies propageant des logiciels malveillants. Une nouvelle campagne de phishing chevauche la prochaine saison fiscale aux États-Unis alors qu’elle tente d’inciter les utilisateurs à ouvrir un faux document pour installer le logiciel malveillant.

Emotet est l’une des infections les plus répandues ces dernières années – une opération de botnet dangereuse conçue pour voler les informations des utilisateurs tout en diffusant simultanément des programmes malveillants tiers. Le logiciel malveillant tente généralement de compromettre le PC d’une victime par le biais d’une campagne de phishing soigneusement orchestrée, envoyant des e-mails apparemment légitimes avec des pièces jointes malveillantes déguisées en documents Office.

La dernière campagne de phishing se concentre sur la diffusion de faux Formulaire W-9 pièces jointes, juste à temps pour le jour de l’impôt lorsque les déclarations de revenus doivent être soumises à l’IRS. L’e-mail malveillant est apparemment envoyé par l’IRS et des entreprises privées, tandis que le fichier Zip joint contient un document Word gonflé à plus de 500 mégaoctets.

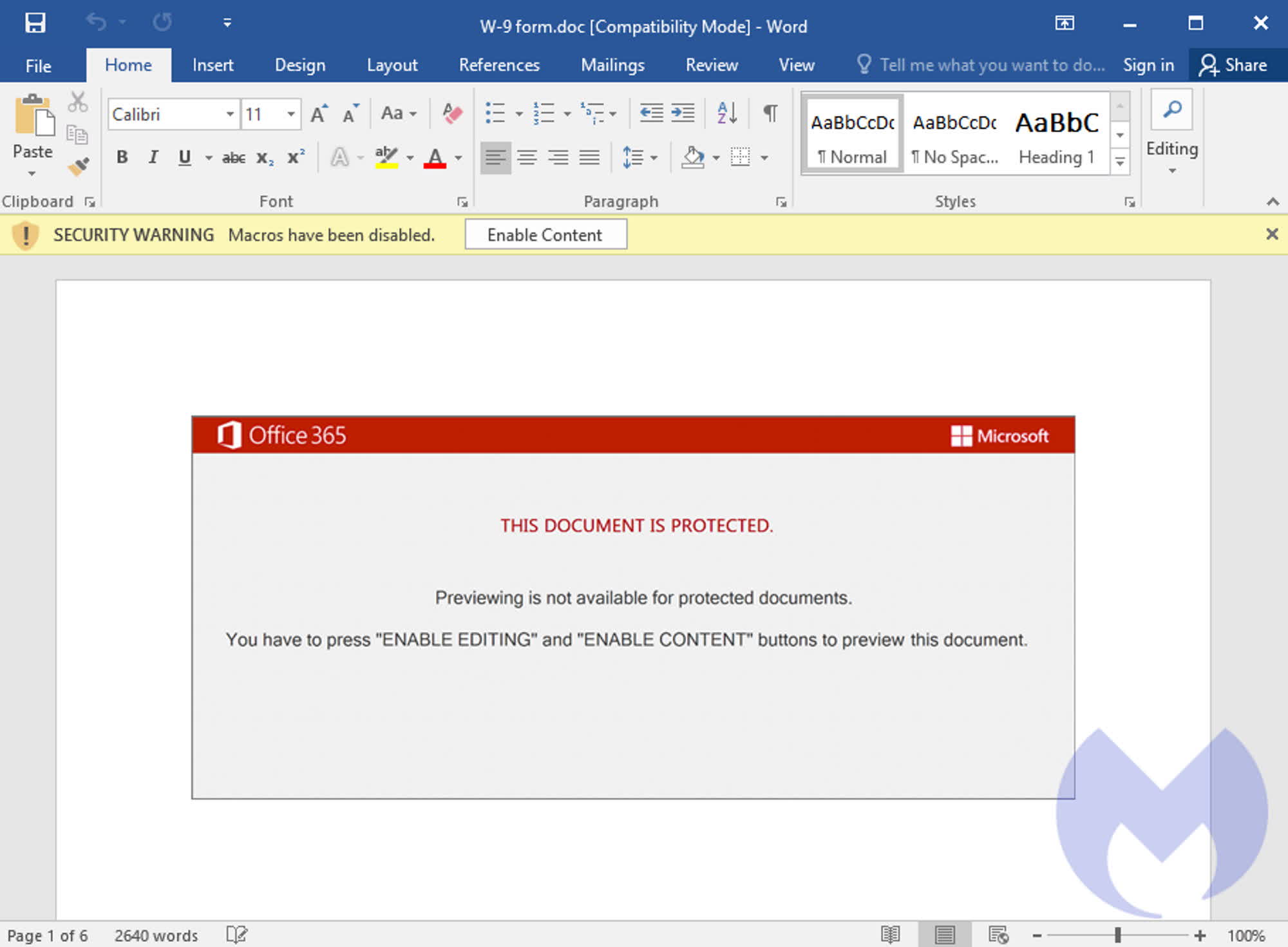

Comme aucun document Word légitime ne pourrait jamais atteindre ce type de taille, la pièce jointe est clairement un faux. De plus, le caractère malveillant du document est entièrement exposé lorsqu’un utilisateur essaie de l’ouvrir mais que Word indique qu’il a bloqué l’exécution des macros sur le système.

Microsoft bloque désormais les macros par défaut, car la technologie a connu des abus généralisés à la fois par Emotet et d’autres campagnes malveillantes ciblant les PC Windows.

Selon les chercheurs de l’unité 42 d’Intel, Emotet essaye pour contourner le mécanisme de blocage de macros par défaut de Word – qui devrait dissuader même l’utilisateur le plus inconscient – en envoyant des pièces jointes OneNote à la place. Une fois ouvert, le document indique qu’il est « protégé » et l’utilisateur doit double-cliquer sur le bouton « Afficher » pour l’ouvrir.

Le bouton Afficher n’est cependant qu’une façade, car le double-clic est nécessaire pour exécuter un script Visual Basic intégré à l’intérieur. Une fois exécuté, le script téléchargera et installera la charge utile Emotet DLL avec l’outil système légitime regsvr32.exe. OneNote affichera un avertissement sur la nature potentiellement malveillante du script VB. Inutile de dire que de nombreux utilisateurs inconscients éviteront volontiers de prêter attention à cet avertissement et lanceront quand même le script.

Une fois exécutée, la bibliothèque malveillante Emotet est conçue pour s’exécuter discrètement en arrière-plan et voler des adresses e-mail, des contacts et d’autres données utiles. Le logiciel malveillant attendra alors d’autres commandes provenant du centre de commande et de contrôle, ce qui, dans le cas d’Emotet, signifie généralement le téléchargement et l’exécution d’échantillons de logiciels malveillants supplémentaires ou tiers.

Les pièces jointes W-9 et autres formulaires fiscaux sont généralement au format PDF. Les utilisateurs doivent donc éviter d’ouvrir Word, OneNote ou d’autres types de documents lorsqu’ils ne sont pas sûrs à 100% que le message est légitime.