Le Zérobot Le botnet DDoS a reçu des mises à jour substantielles qui élargissent sa capacité à cibler davantage d’appareils connectés à Internet et à faire évoluer son réseau.

Microsoft Threat Intelligence Center (MSTIC) suit la menace en cours sous le nom de DEV-1061, sa désignation pour les clusters d’activités inconnus, émergents ou en développement.

Zerobot, documenté pour la première fois par Fortinet FortiGuard Labs au début du mois, est un malware basé sur Go qui se propage à travers les vulnérabilités des applications Web et des appareils IoT tels que les pare-feu, les routeurs et les caméras.

« La distribution la plus récente de Zerobot inclut des fonctionnalités supplémentaires, telles que l’exploitation des vulnérabilités dans Apache et Apache Spark (CVE-2021-42013 et CVE-2022-33891 respectivement), et de nouvelles capacités d’attaque DDoS », les chercheurs de Microsoft m’a dit.

Également appelé ZeroStresser par ses opérateurs, le malware est proposé en tant que service DDoS à louer à d’autres acteurs criminels, le botnet étant annoncé sur les réseaux sociaux par ses opérateurs.

Microsoft a déclaré qu’un domaine avec des connexions à Zerobot – zerostresser[.]com – faisait partie des 48 domaines qui ont été saisis par le Federal Bureau of Investigation (FBI) des États-Unis ce mois-ci pour avoir offert des fonctionnalités d’attaque DDoS aux clients payants.

La dernière version de Zerobot repérée par Microsoft cible non seulement les appareils non corrigés et mal sécurisés, mais tente également de forcer brutalement sur SSH et Telnet sur les ports 23 et 2323 pour se propager à d’autres hôtes.

La liste des failles connues nouvellement ajoutées exploitées par Zerobot 1.1 est la suivante –

- CVE-2017-17105 (score CVSS : 9,8) – Une vulnérabilité d’injection de commande dans Zivif PR115-204-P-RS

- CVE-2019-10655 (Score CVSS : 9,8) – Une vulnérabilité d’exécution de code à distance non authentifiée dans Grandstream GAC2500, GXP2200, GVC3202, GXV3275 et GXV3240

- CVE-2020-25223 (score CVSS : 9,8) – Une vulnérabilité d’exécution de code à distance dans le WebAdmin de Sophos SG UTM

- CVE-2021-42013 (Score CVSS : 9,8) – Une vulnérabilité d’exécution de code à distance dans Apache HTTP Server

- CVE-2022-31137 (Score CVSS : 9,8) – Une vulnérabilité d’exécution de code à distance dans Roxy-WI

- CVE-2022-33891 (score CVSS : 8,8) – Une vulnérabilité d’injection de commande non authentifiée dans Apache Spark

- ZSL-2022-5717 (Score CVSS : N/A) – Une vulnérabilité d’injection de commande racine à distance dans MiniDVBLinux

En cas d’infection réussie, la chaîne d’attaques procède au téléchargement d’un binaire nommé « zéro » pour une architecture de processeur spécifique qui lui permet de se propager à des systèmes plus sensibles exposés en ligne.

De plus, Zerobot est censé proliférer en analysant et en compromettant les appareils présentant des vulnérabilités connues qui ne sont pas incluses dans l’exécutable du logiciel malveillant, telles que CVE-2022-30023une vulnérabilité d’injection de commande dans les routeurs Tenda GPON AC1200.

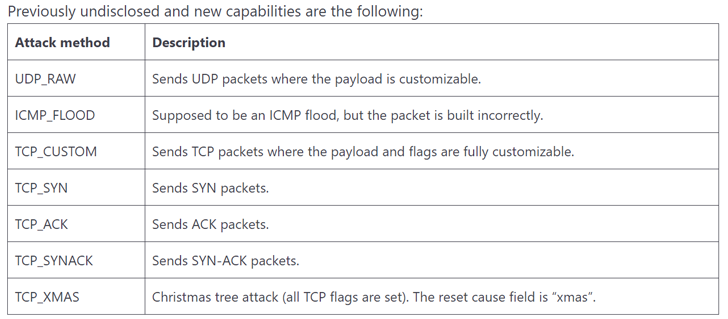

Zerobot 1.1 intègre en outre sept nouvelles méthodes d’attaque DDoS en utilisant des protocoles tels que UDP, ICMP et TCP, indiquant « une évolution continue et l’ajout rapide de nouvelles fonctionnalités ».

« La transition vers les logiciels malveillants en tant que service dans la cyberéconomie a industrialisé les attaques et a permis aux attaquants d’acheter et d’utiliser plus facilement des logiciels malveillants, d’établir et de maintenir l’accès aux réseaux compromis et d’utiliser des outils prêts à l’emploi pour effectuer leurs attaques », a déclaré la technologie. dit le géant.