Un acteur menaçant auparavant sans papiers surnommé Yoro Trooper cible des organisations gouvernementales, énergétiques et internationales à travers l’Europe dans le cadre d’une campagne de cyberespionnage active depuis au moins juin 2022.

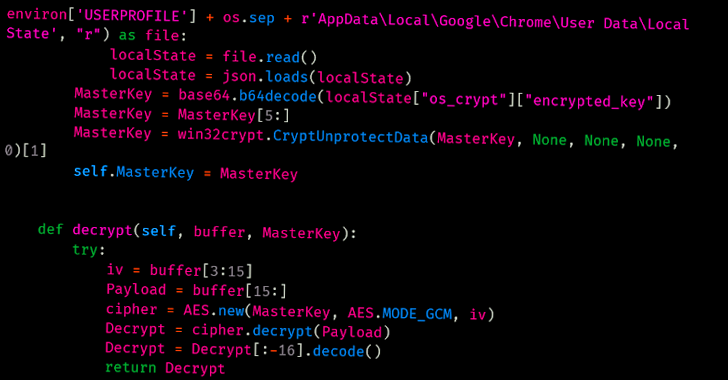

« Les informations volées lors de compromissions réussies incluent les informations d’identification de plusieurs applications, les historiques de navigateur et les cookies, les informations système et les captures d’écran », ont déclaré les chercheurs de Cisco Talos, Asheer Malhotra et Vitor Ventura. a dit dans une analyse de mardi.

Les principaux pays ciblés sont l’Azerbaïdjan, le Tadjikistan, le Kirghizistan, le Turkménistan et d’autres pays de la Communauté des États indépendants (CEI).

On pense que l’acteur de la menace est russophone en raison des schémas de victimologie et de la présence d’extraits cyrilliques dans certains des implants.

Cela dit, il a été constaté que l’ensemble d’intrusion YoroTroper présente des chevauchements tactiques avec le L’équipe PoetRAT qui a été documenté en 2020 comme tirant parti d’appâts sur le thème des coronavirus pour frapper les secteurs du gouvernement et de l’énergie en Azerbaïdjan.

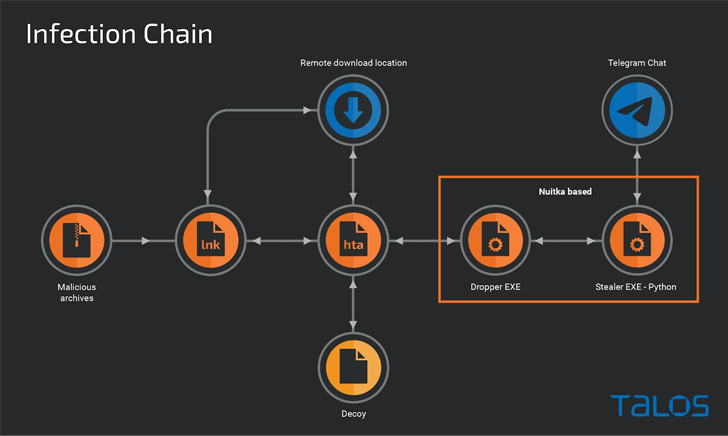

Les objectifs de collecte de données de YoroTrooper sont réalisés grâce à une combinaison de logiciels malveillants voleurs de produits de base et open source tels que Avé Maria (alias Warzone RAT), LodaRAT, Meterpreter et Puerles chaînes d’infection utilisant des fichiers de raccourcis malveillants (LNK) et des documents leurres enveloppés dans des archives ZIP ou RAR qui se propagent par harponnage.

Les fichiers LNK fonctionnent comme de simples téléchargeurs pour exécuter un Fichier HTA récupéré à partir d’un serveur distant, qui est ensuite utilisé pour afficher un document PDF leurre, tout en lançant furtivement un compte-gouttes pour fournir un voleur personnalisé qui utilise Telegram comme canal d’exfiltration.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

L’utilisation de LodaRAT est remarquable car elle indique que le logiciel malveillant est utilisé par plusieurs opérateurs malgré son attribution à un autre groupe appelé Kasablanka, qui a également été observé. distribuer l’Ave Maria dans les récentes campagnes ciblant la Russie.

D’autres outils auxiliaires déployés par YoroTrooper consistent en des shells inversés et un enregistreur de frappe personnalisé basé sur C qui est capable d’enregistrer les frappes au clavier et de les enregistrer dans un fichier sur le disque.

« Il convient de noter que si cette campagne a commencé avec la distribution de logiciels malveillants de base tels que Ave Maria et LodaRAT, elle a considérablement évolué pour inclure des logiciels malveillants basés sur Python », ont déclaré les chercheurs.

« Cela met en évidence une augmentation des efforts déployés par l’acteur de la menace, probablement dérivés d’infractions réussies au cours de la campagne. »