Le gouvernement, les entités diplomatiques, les organisations militaires, les cabinets d’avocats et les institutions financières principalement situés au Moyen-Orient ont été ciblés dans le cadre d’une campagne de logiciels malveillants furtifs dès 2019 en utilisant des documents Microsoft Excel et Word malveillants.

La société russe de cybersécurité Kaspersky a attribué les attaques avec une grande confiance à un acteur de menace nommé WIRTE, ajoutant que les intrusions impliquaient des « compteurs MS Excel qui utilisent des feuilles de calcul cachées et des macros VBA pour abandonner leur implant de première étape », qui est un script Visual Basic (VBS) avec fonctionnalité pour amasser des informations système et exécuter du code arbitraire envoyé par les attaquants sur la machine infectée.

Une analyse de la campagne ainsi que de l’ensemble d’outils et des méthodes employés par l’adversaire a également conduit les chercheurs à conclure avec une faible confiance que le Groupe WIRTE a des liens avec un autre collectif à motivation politique appelé le Cybergang de Gaza. Les entités concernées sont réparties en Arménie, à Chypre, en Égypte, en Jordanie, au Liban, en Palestine, en Syrie et en Turquie.

« Les opérateurs WIRTE utilisent des TTP simples et plutôt courants qui leur ont permis de rester non détectés pendant une longue période », a déclaré Maher Yamout, chercheur chez Kaspersky. mentionné. « Ce sous-groupe présumé de Gaza Cybergang a utilisé des méthodes simples mais efficaces pour compromettre ses victimes avec une meilleure OpSec que ses homologues présumés. »

La séquence d’infection observée par Kaspersky implique des documents leurres de Microsoft Office déployant Visual Basic Script (VBS), potentiellement livrés par le biais d’e-mails de spear-phishing prétendument liés à des questions palestiniennes et à d’autres sujets tendances adaptés aux victimes ciblées.

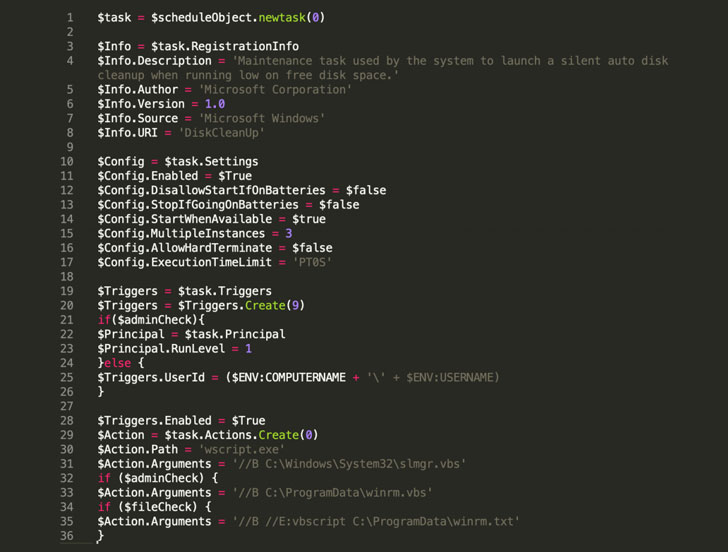

Les droppers Excel, quant à eux, sont programmés pour exécuter des programmes malveillants macro pour télécharger et installer un implant de prochaine étape nommé Ferocious sur les appareils des destinataires, tandis que les droppers de documents Word utilisent des macros VBA pour télécharger le même malware. Composé de scripts VBS et PowerShell, le compte-gouttes Féroce tire parti d’un mode de vie hors de la terre (LotL) technique appelée piratage COM pour atteindre la persistance et déclenche l’exécution d’un script PowerShell baptisé LitePower.

Ce LitePower, un script PowerShell, agit comme un téléchargeur et un programmeur secondaire qui se connecte à des serveurs de commande et de contrôle distants situés en Ukraine et en Estonie – dont certains remontent à décembre 2019 – et attend d’autres commandes qui pourraient entraîner le déploiement de malware supplémentaire sur les systèmes compromis.

« WIRTE a modifié son ensemble d’outils et son fonctionnement pour rester furtifs plus longtemps. Les techniques de vie hors des terres (LotL) sont un nouvel ajout intéressant à leurs TTP », a déclaré Yamout. « L’utilisation de logiciels malveillants en langage interprété tels que les scripts VBS et PowerShell, contrairement aux autres sous-groupes de Gaza Cybergang, ajoute de la flexibilité pour mettre à jour leur ensemble d’outils et éviter les contrôles de détection statiques. »