Des vulnérabilités de sécurité ont été révélées dans les routeurs Netcomm et TP-Link, dont certains pourraient être militarisés pour permettre l’exécution de code à distance.

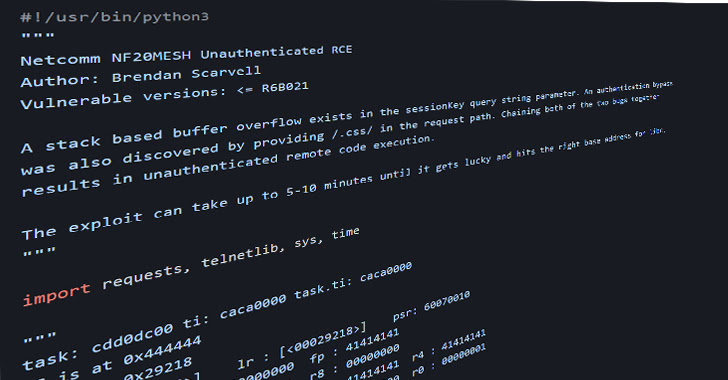

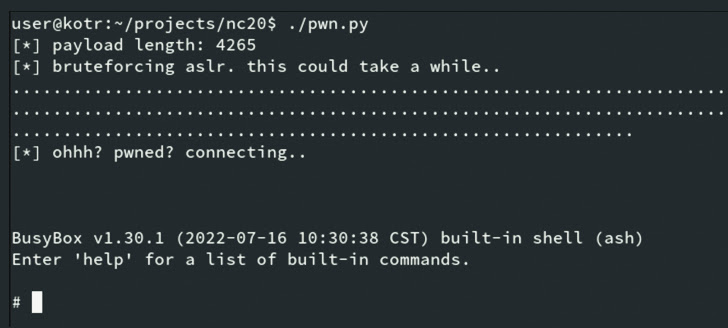

Les défauts, suivis comme CVE-2022-4873 et CVE-2022-4874concernent un cas de débordement de tampon basé sur la pile et de contournement d’authentification et impactent les modèles de routeur Netcomm NF20MESH, NF20 et NL1902 exécutant des versions logicielles antérieures à R6B035.

« Les deux vulnérabilités, lorsqu’elles sont enchaînées, permettent à un attaquant distant non authentifié d’exécuter du code arbitraire », a déclaré le centre de coordination du CERT (CERT/CC). m’a dit dans un avis publié mardi.

« L’attaquant peut d’abord obtenir un accès non autorisé aux appareils concernés, puis utiliser ces points d’entrée pour accéder à d’autres réseaux ou compromettre la disponibilité, l’intégrité ou la confidentialité des données transmises depuis le réseau interne. »

Chercheur en sécurité Brendan Scarvel a été crédité d’avoir découvert et signalé les problèmes en octobre 2022.

Dans un développement connexe, CERT/CC a également détaillé deux vulnérabilités de sécurité non corrigées affectant les routeurs TP-Link WR710N-V1-151022 et Archer-C5-V2-160201 qui pourraient conduire à la divulgation d’informations (CVE-2022-4499) et l’exécution de code à distance (CVE-2022-4498).

CVE-2022-4499 est également une attaque par canal latéral ciblant une fonction utilisée pour valider les informations d’identification saisies. « En mesurant le temps de réponse du processus vulnérable, chaque octet des chaînes de nom d’utilisateur et de mot de passe peut être plus facile à deviner », CERT/CC m’a dit.

Le chercheur de Microsoft, James Hull, a été reconnu pour avoir divulgué les deux bogues. The Hacker News a contacté TP-Link pour un commentaire, et nous mettrons à jour l’histoire si nous recevons une réponse.