Un bogue d’exécution de code à distance (RCE) sans clic dans les applications de bureau Microsoft Teams aurait pu permettre à un adversaire d’exécuter du code arbitraire en envoyant simplement un message de discussion spécialement conçu et de compromettre le système d’une cible.

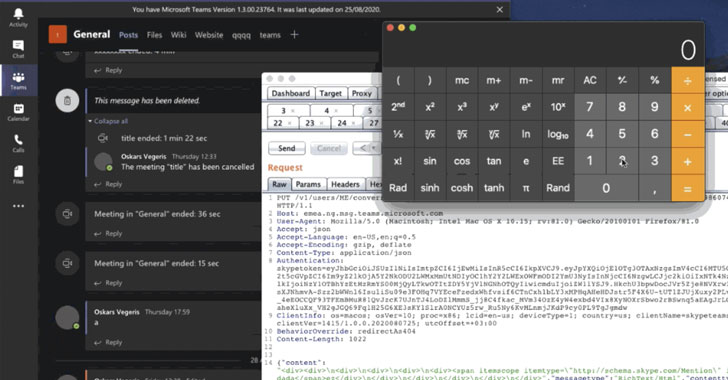

Les problèmes ont été signalés au fabricant Windows par Oskars Vegeris, un ingénieur en sécurité d’Evolution Gaming, le 31 août 2020, avant qu’ils ne soient abordés fin octobre.

« Aucune interaction de l’utilisateur n’est requise, l’exploit s’exécute en voyant le message de discussion », a expliqué Vegeris dans un article technique.

Le résultat est une « perte totale de confidentialité et d’intégrité pour les utilisateurs finaux – accès aux chats privés, aux fichiers, au réseau interne, aux clés privées et aux données personnelles en dehors de MS Teams », a ajouté le chercheur.

Pire encore, le RCE est multiplateforme – affectant Microsoft Teams pour Windows (v1.3.00.21759), Linux (v1.3.00.16851), macOS (v1.3.00.23764) et le Web (teams.microsoft.com) – et pourrait être rendu vermifuge, ce qui signifie qu’il pourrait être propagé en republiant automatiquement la charge utile malveillante sur d’autres canaux.

Cela signifie également que l’exploit peut être transmis d’un compte à un groupe entier d’utilisateurs, compromettant ainsi un canal entier.

Pour y parvenir, la chaîne d’exploit associe une faille de script intersite (XSS) présente dans les équipes@ mentions‘et une charge utile RCE basée sur JavaScript pour publier un message de discussion inoffensif contenant une mention d’utilisateur sous la forme d’un message direct ou sur un canal.

Le simple fait de visiter le chat à l’extrémité du destinataire conduit à l’exécution de la charge utile, ce qui lui permet d’être exploité pour enregistrer les jetons SSO des utilisateurs dans le stockage local pour l’exfiltration et exécuter toute commande du choix de l’attaquant.

Ce n’est pas la première fois que de telles failles RCE sont observées dans Teams et d’autres applications de messagerie axées sur l’entreprise.

Le principal d’entre eux est une vulnérabilité RCE distincte dans Microsoft Teams (CVE-2020-17091) que la société a corrigée dans le cadre de son patch de novembre 2020 mardi le mois dernier.

Plus tôt en août, Vegeris a également révélé une faille critique «vermifuge» dans Version de bureau de Slack qui aurait pu permettre à un attaquant de prendre le contrôle du système en envoyant simplement un fichier malveillant à un autre utilisateur Slack.

Puis en septembre, le fabricant d’équipements réseau Cisco a corrigé une faille similaire dans son application de vidéoconférence et de messagerie Jabber pour Windows qui, si elle était exploitée, pourrait permettre à un attaquant distant authentifié d’exécuter du code arbitraire.