Des chercheurs ont révélé une inclusion de fichier local non documentée auparavant (ILF) vulnérabilité dans Hashnodeune plate-forme de blogs destinée aux développeurs, qui pourrait être utilisée à mauvais escient pour accéder à des données sensibles telles que les clés SSH, l’adresse IP du serveur et d’autres informations sur le réseau.

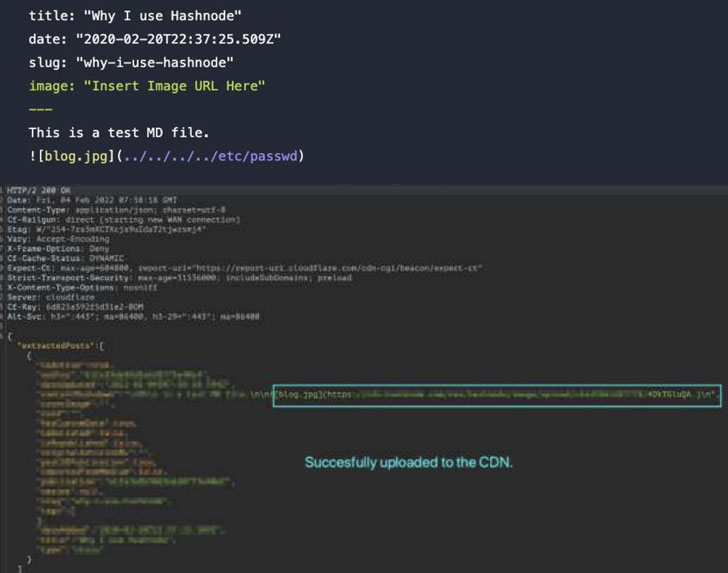

« Le LFI trouve son origine dans un Fonctionnalité d’importation de Markdown en masse qui peuvent être manipulés pour fournir aux attaquants la possibilité de télécharger sans entrave des fichiers locaux à partir du serveur de Hashnode », ont déclaré des chercheurs d’Akamai dans un rapport partagé avec The Hacker News.

Les failles d’inclusion de fichiers locaux se produisent lorsqu’une application Web est amenée à exposer ou à exécuter des fichiers non approuvés sur un serveur, ce qui entraîne la traversée de répertoires, la divulgation d’informations, l’exécution de code à distance et des attaques de script intersite (XSS).

La faille, causée par le fait que l’application Web n’a pas correctement nettoyé le chemin d’accès à un fichier transmis en entrée, pourrait avoir de graves répercussions dans la mesure où un agresseur pourrait naviguer vers n’importe quel chemin sur le serveur et accéder à des informations sensibles, y compris le /etc/passwd fichier qui contient une liste d’utilisateurs sur le serveur.

Armés de cet exploit, les chercheurs ont déclaré avoir pu identifier l’adresse IP et le shell sécurisé privé (SSH) clé associée au serveur.

Bien que la vulnérabilité ait été corrigée depuis, les conclusions surviennent alors qu’Akamai a déclaré avoir enregistré plus de cinq milliards d’attaques LFI entre le 1er septembre 2021 et le 28 février 2022, marquant une augmentation de 141 % par rapport au six mois précédents.

« Les attaques LFI sont un vecteur d’attaque qui pourrait causer des dommages importants à une organisation, car un acteur de la menace pourrait obtenir des informations sur le réseau pour une reconnaissance future », ont déclaré les chercheurs.