VMware a déployé des correctifs pour résoudre une vulnérabilité de sécurité critique dans vCenter Server qui pourrait être exploitée par un adversaire pour exécuter du code arbitraire sur le serveur.

Suivi comme CVE-2021-21985 (score CVSS 9,8), le problème provient d’un manque de validation d’entrée dans le Virtual SAN (vSAN) Plug-in Health Check, qui est activé par défaut dans vCenter Server. «Un acteur malveillant disposant d’un accès réseau au port 443 peut exploiter ce problème pour exécuter des commandes avec des privilèges illimités sur le système d’exploitation sous-jacent qui héberge vCenter Server», VMware mentionné dans son avis.

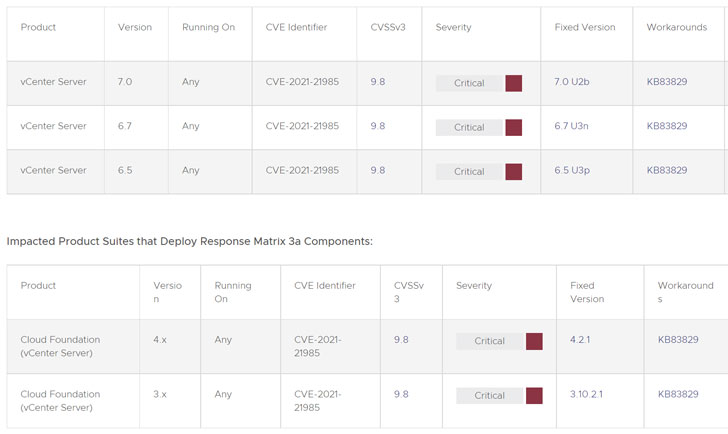

VMware vCenter Server est un utilitaire de gestion de serveur utilisé pour contrôler les machines virtuelles, les hôtes ESXi et d’autres composants dépendants à partir d’un emplacement centralisé unique. La faille affecte les versions 6.5, 6.7 et 7.0 de vCenter Server et les versions 3.x et 4.x de Cloud Foundation. VMware a crédité Ricter Z de 360 Noah Lab pour avoir signalé la vulnérabilité.

La version du correctif corrige également un problème d’authentification dans vSphere Client qui affecte Virtual SAN Health Check, Site Recovery, vSphere Lifecycle Manager et les plug-ins de disponibilité VMware Cloud Director (CVE-2021-21986, score CVSS: 6,5), permettant ainsi un attaquant pour effectuer les actions autorisées par les plug-ins sans aucune authentification.

Bien que VMware recommande vivement aux clients d’appliquer le « changement d’urgence, « la société a publié un solution de contournement pour définir les plug-ins comme incompatibles. «La désactivation de ces plug-ins entraînera une perte des capacités de gestion et de surveillance fournies par les plug-ins», a noté la société.

« Les organisations qui ont placé leurs serveurs vCenter sur des réseaux directement accessibles depuis Internet […] devraient auditer leurs systèmes pour détecter tout compromis, « VMware ajoutée. « Ils devraient également prendre des mesures pour implémenter davantage de contrôles de sécurité périmétriques (pare-feu, ACL, etc.) sur les interfaces de gestion de leur infrastructure. »

CVE-2021-21985 est la deuxième vulnérabilité critique que VMware a corrigée dans vCenter Server. Plus tôt en février, il a résolu une vulnérabilité d’exécution de code à distance dans un plug-in vCenter Server (CVE-2021-21972) qui pouvait être utilisée de manière abusive pour exécuter des commandes avec des privilèges illimités sur le système d’exploitation sous-jacent hébergeant le serveur.

Les correctifs pour les failles de vCenter interviennent également après que la société a corrigé un autre bogue critique d’exécution de code à distance dans VMware vRealize Business for Cloud (CVE-2021-21984, Score CVSS: 9,8) en raison d’un point de terminaison non autorisé qui pourrait être exploité par un acteur malveillant disposant d’un accès réseau pour exécuter du code arbitraire sur l’appliance.

Auparavant, VMware avait déployé des mises à jour pour corriger plusieurs failles dans les solutions VMware Carbon Black Cloud Workload et vRealize Operations Manager.