L’hameçonnage, c’est-à-dire le vol des informations d’identification des utilisateurs ou des données sensibles à l’aide de l’ingénierie sociale, est une menace importante depuis les débuts d’Internet et continue de tourmenter les organisations aujourd’hui, représentant plus de 30 % de toutes les violations connues. Et avec la migration massive vers le travail à distance pendant la pandémie, les pirates ont intensifié leurs efforts pour voler les identifiants de connexion alors qu’ils profitent du chaos et du manque de vérification des utilisateurs en personne.

Cela a conduit à la renaissance de la technique de vishing à l’ancienne, qui, comme le phishing en ligne, consiste à utiliser l’ingénierie sociale par téléphone pour voler des informations sensibles. Les attaques de vishing ont été à la hausse par conséquent, 69 % des entreprises en ont été victimes en 2021, contre 54 % en 2020. Ces attaques prennent souvent la forme d’escroqueries au travail ou au support technique et peuvent être incroyablement convaincantes. En août 2020, le FBI et CISA a émis un avertissement concernant les utilisateurs distants ciblés par des attaquants usurpant les numéros d’entreprise des organisations et usurpant l’identité du service d’assistance informatique.

Vishing contournant 2FA

L’un des aspects les plus préoccupants du vishing est la capacité des attaquants à contourner les mesures de sécurité de l’authentification à deux facteurs (2FA). 2FA est une forme populaire d’authentification multifacteur qui oblige les utilisateurs à fournir deux types d’informations : un mot de passe et un code à usage unique envoyé par SMS.

Les attaquants y parviennent en se faisant passer pour un représentant du support et en demandant le code 2FA de la victime par téléphone. Si la victime fournit le code, l’attaquant peut obtenir un accès complet à son compte, ce qui peut entraîner la compromission d’informations financières ou personnelles.

Les attaquants se faisant passer pour le service d’assistance

Un cas courant est lorsque les individus reçoivent une alerte contextuelle affirmant que leur appareil a été piraté ou infecté par des logiciels malveillants et qu’une assistance téléphonique professionnelle est nécessaire pour résoudre le problème. Alternativement, les victimes peuvent recevoir un appel d’un prétendu représentant du support technique d’un fournisseur de logiciels réputé, affirmant qu’un logiciel malveillant a été détecté sur leur machine. L’attaquant tentera de convaincre l’utilisateur de télécharger un logiciel d’accès à distance sous le prétexte des représentants du service d’assistance informatique de l’entreprise. Il s’agit de la phase finale de l’escroquerie, après quoi c’est un échec et mat pour les victimes sans méfiance et un jour de paie potentiel pour les attaquants.

Les attaquants se faisant passer pour le service d’assistance fonctionnent clairement : en juillet 2020, Twitter a connu une faille de sécurité majeure lorsque des pirates ont utilisé une escroquerie par vishing pour accéder avec succès à des dizaines de comptes de premier plan, notamment ceux de Barack Obama, Joe Biden, Jeff Bezos et Elon Musk. Les attaquants ont utilisé ces comptes pour tweeter une arnaque au bitcoin, entraînant le vol rapide de plus de 100 000 dollars. Contrairement aux escroqueries traditionnelles, ces attaques ciblent des individus soigneusement sélectionnés en recueillant de nombreuses informations à leur sujet à partir des médias sociaux et d’autres sources publiques. Ces informations sont ensuite utilisées pour identifier les employés les plus susceptibles de coopérer et d’avoir accès aux ressources souhaitées, à quel point les attaquants sont amorcés et prêts à faire des ravages.

Une torsion lorsque les attaquants appellent le service d’assistance et se font passer pour les utilisateurs finaux

Les attaques d’ingénierie sociale sont soigneusement fabriquées à partir des données collectées et peuvent être utilisées pour usurper l’identité d’un utilisateur final lors d’un appel au service d’assistance. Un attaquant expérimenté peut facilement obtenir des réponses aux questions de sécurité à partir de diverses sources, en particulier en sachant que les utilisateurs finaux mettent trop d’informations personnelles sur les réseaux sociaux et le Web.

Microsoft a déclaré que LAPSUS $, un groupe de menaces connu, appelle le service d’assistance d’une organisation ciblée et tente de convaincre le personnel d’assistance de réinitialiser les informations d’identification d’un compte privilégié. Le groupe utiliserait les informations recueillies précédemment, demanderait à un appelant anglophone de parler avec le service d’assistance. Ils seraient en mesure de répondre aux invites de récupération courantes telles que « première rue dans laquelle vous habitiez » ou « nom de jeune fille de la mère » à partir des données collectées pour convaincre le personnel du service d’assistance de l’authenticité.

Dans une autre tentative pour joindre le service d’assistance, le mou a été utilisé. Arts électroniques avait 780 Go de code source téléchargé par des pirates présumés être également LAPSUS $. Les acteurs de la menace ont utilisé les cookies d’authentification pour usurper l’identité du compte d’un employé déjà connecté et accéder au canal Slack d’EA, puis ont convaincu un employé du support informatique de leur accorder l’accès au réseau interne de l’entreprise.

Comment votre service d’assistance peut-il savoir qui est vraiment appel

La vérification de l’identité de l’utilisateur à l’ère du vishing est plus importante que jamais. Avec la montée des cyberattaques et de l’ingénierie sociale, il est crucial pour les organisations de mettre en place des mesures de sécurité pour protéger leurs employés, protéger leurs informations sensibles et empêcher tout accès non autorisé.

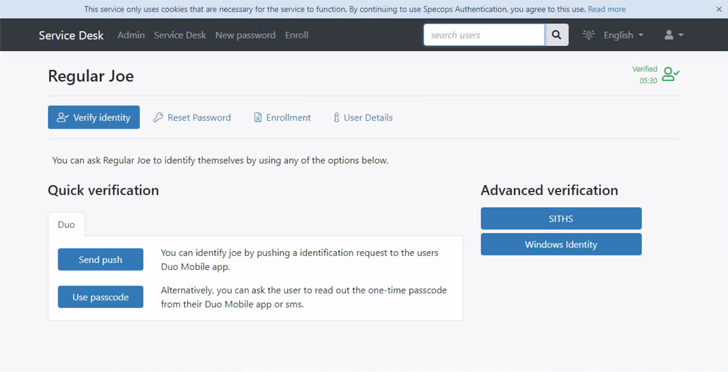

Un moyen efficace de se prémunir contre ces types d’attaques consiste à mettre en œuvre une solution de centre de services sécurisé, qui permet la vérification des comptes d’utilisateurs avec des données existantes au-delà de la simple authentification basée sur les connaissances. Ceci peut être réalisé en envoyant un code à usage unique au numéro de mobile associé au compte de l’utilisateur ou en utilisant les services d’authentification existants pour vérifier les appelants.

L’application de l’authentification des utilisateurs est un autre aspect clé de Specops Secure Service Desk. Cela garantit que les réinitialisations d’informations et de mots de passe ne sont proposées qu’aux utilisateurs autorisés, ce qui est essentiel pour protéger les comptes hautement sécurisés et respecter les exigences réglementaires. Avec un Secure Service Desk, vous pouvez supprimer la possibilité d’usurpation d’identité en exigeant une vérification avec quelque chose que l’utilisateur possède et pas seulement en vous fiant à quelque chose que l’utilisateur – ou un attaquant – peut savoir.

En plus de vérifier et d’appliquer l’authentification des utilisateurs, un centre de services sécurisé permet également la réinitialisation ou le déverrouillage sécurisé des comptes d’utilisateurs. Cela n’est effectué qu’après que l’utilisateur a été vérifié avec succès et peut être combiné avec un outil de réinitialisation de mot de passe en libre-service pour faciliter le déverrouillage du compte et le processus de réinitialisation du mot de passe.

Les escroqueries par vishing ne montrant aucun signe de ralentissement, investir dans la solution Specops Secure Service Desk pourrait être une étape cruciale pour les organisations qui cherchent à protéger leurs employés des tentatives d’ingénierie sociale, même les plus subtiles. En instaurant un moyen complet et efficace de vérifier l’identité des utilisateurs, d’appliquer l’authentification des utilisateurs et de réinitialiser ou de déverrouiller les comptes d’utilisateurs, les victimes potentielles peuvent être assurées qu’elles sauront toujours qui appelle vraiment.