Un groupe de hack-for-hire qui était exposé pour la première fois en 2019 a élargi son champ d’action pour viser des entités ayant des liens commerciaux ou politiques avec la Russie.

Doublé Balaur du Videle collectif de cybermercenaires a l’habitude de lancer des cyberattaques contre des entreprises de biotechnologie et de télécommunications depuis 2015. Pas moins de 3 500 victimes ont été signalées en novembre 2021.

« Vide Balaur […] se lance principalement dans le cyberespionnage et le vol de données, vendant les informations volées à quiconque est prêt à payer », notait Trend Micro à l’époque.

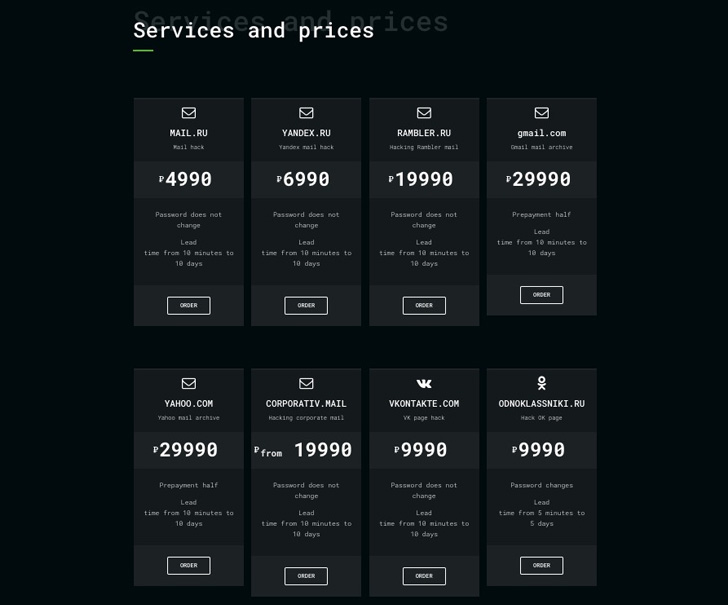

Les attaques menées par le groupe sont généralement à la fois génériques et opportunistes et visent à obtenir un accès non autorisé aux services de messagerie, aux médias sociaux, à la messagerie et aux comptes d’entreprise largement utilisés.

Plus tôt en juin, le groupe d’analyse des menaces (TAG) de Google a dévoilé une série d’attaques de vol d’informations d’identification ciblant des journalistes, des politiciens européens et des organisations à but non lucratif montées par l’acteur de la menace.

« Void Balaur s’attaque également à des cibles précieuses pour prépositionner ou faciliter de futures attaques », a déclaré le chercheur de SentinelOne, Tom Hegel. a ditajoutant que les cibles couvrent la Russie, les États-Unis, le Royaume-Uni, Taïwan, le Brésil, le Kazakhstan, l’Ukraine, la Moldavie, la Géorgie, l’Espagne, la République centrafricaine et le Soudan.

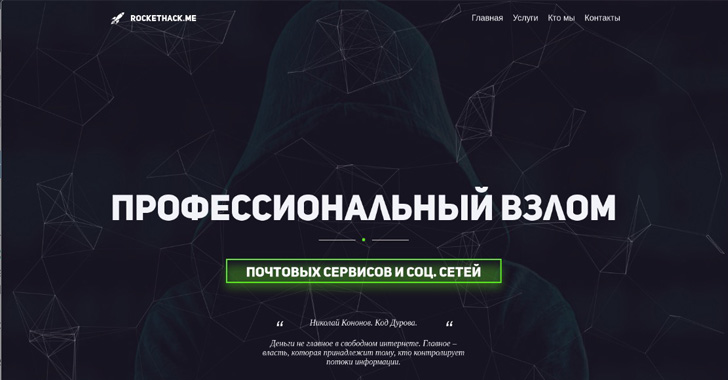

L’offre de services de hack-for-hire liée au groupe serait annoncée sous différentes personnalités, telles que Hacknet et RocketHack. Au fil des ans, les opérateurs ont fourni d’autres services, notamment l’accès à distance aux appareils, les enregistrements SMS et le suivi de la localisation en temps réel.

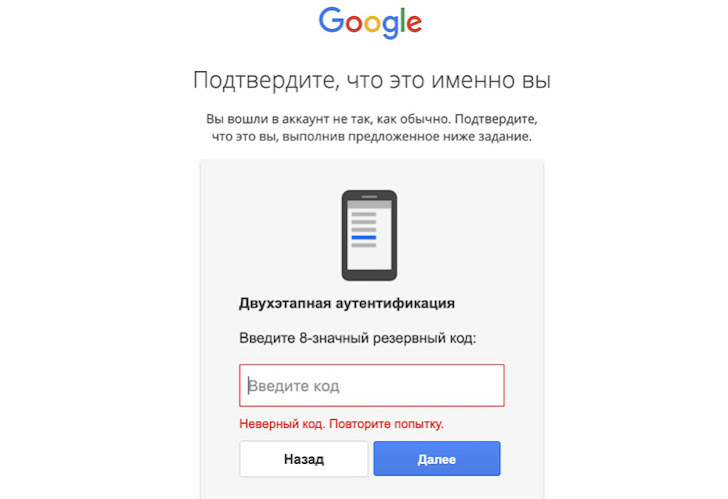

De plus, l’infrastructure d’attaque exploitée par Void Balaur comprend plus de 5 000 domaines uniques qui prétendent être des sites Web de messagerie, des services d’authentification et des portails de services publics.

Mais dans ce qui semble être un oubli opérationnel, l’un des domaines contrôlés par le groupe (comptes-mon-mail-gmail[.]com) résolu en une adresse IP détenue et exploitée par le Service de la garde fédérale russe (FSO) au début de 2022, suggérant une connexion potentielle.

Bien que les attaques de Void Balaur visent des individus et des organisations à travers le monde, les campagnes montées en 2022 ont ciblé des personnes impliquées dans des situations commerciales et politiques qui intéressent la Russie.

L’utilisation d’e-mails de phishing hautement reproductibles qui imitent les services gouvernementaux locaux ou les banques pour inciter les cibles à fournir leurs informations d’identification de compte en cliquant sur un lien malveillant est également répandue.

« Void Balaur reste une menace très active et évolutive pour les individus à travers le monde. Du ciblage de services de messagerie bien connus à l’offre de piratage de réseaux d’entreprise, le groupe représente un exemple clair du marché du piratage pour compte d’autrui », a déclaré Hegel. .