Le fournisseur de services de virtualisation VMware a livré mardi des mises à jour à corriger 10 failles de sécurité affectant plusieurs produits qui pourraient être exploités par des attaquants non authentifiés pour effectuer des actions malveillantes.

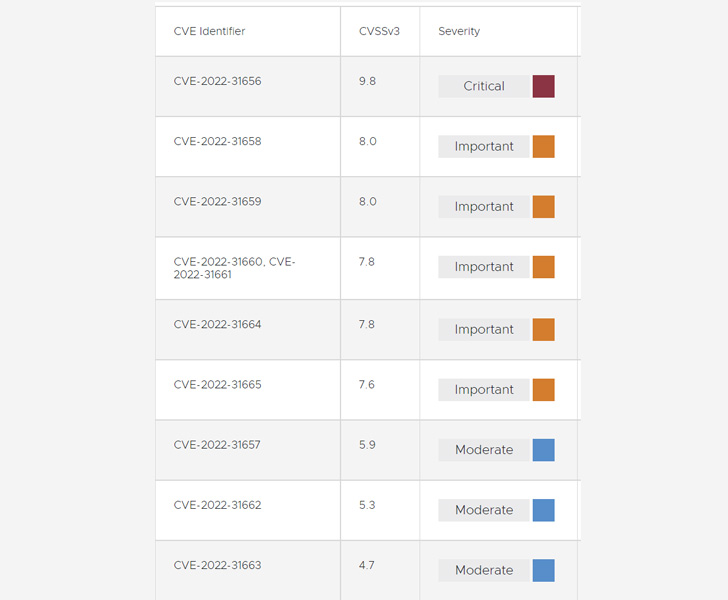

Les problèmes suivis de CVE-2022-31656 à CVE-2022-31665 (scores CVSS : 4,7 à 9,8) affectent VMware Workspace ONE Access, Workspace ONE Access Connector, Identity Manager, Identity Manager Connector, vRealize Automation, Cloud Foundation et vRealize Gestionnaire de cycle de vie de la suite.

La plus grave des failles est CVE-2022-31656 (score CVSS : 9,8), une vulnérabilité de contournement d’authentification affectant les utilisateurs du domaine local qui pourrait être exploitée par un acteur malveillant disposant d’un accès réseau pour obtenir un accès administratif.

VMware a également résolu trois vulnérabilités d’exécution de code à distance (CVE-2022-31658, CVE-2022-31659 et CVE-2022-31665) liées à l’injection JDBC et SQL qui pourraient être militarisées par un adversaire avec un accès administrateur et réseau.

Ailleurs, il a également corrigé une vulnérabilité de script intersite (XSS) réfléchie (CVE-2022-31663) qui, selon lui, résulte d’une désinfection incorrecte de l’utilisateur, ce qui pourrait entraîner l’activation de code JavaScript malveillant.

Pour compléter les correctifs, trois bogues d’élévation de privilèges locaux (CVE-2022-31660, CVE-2022-31661 et CVE-2022-31664) permettent à un acteur disposant d’un accès local d’élever les privilèges à « root », une vulnérabilité d’injection d’URL ( CVE-2022-31657) et un bogue de traversée de chemin (CVE-2022-31662).

Alors que l’exploitation réussie de CVE-2022-31657 permet de rediriger un utilisateur authentifié vers un domaine arbitraire, CVE-2022-31662 pourrait permettre à un attaquant de lire des fichiers de manière non autorisée.

VMware a déclaré qu’il n’était pas au courant de l’exploitation de ces vulnérabilités dans la nature, mais a exhorté les clients utilisant les produits vulnérables à appliquer immédiatement les patchs pour atténuer les menaces potentielles.