Les auteurs de menaces imitent de plus en plus des applications légitimes comme Skype, Adobe Reader et VLC Player comme moyen d’abuser des relations de confiance et d’augmenter la probabilité d’une attaque d’ingénierie sociale réussie.

Les autres applications légitimes les plus usurpées par icône incluent 7-Zip, TeamViewer, CCleaner, Microsoft Edge, Steam, Zoom et WhatsApp, a révélé une analyse de VirusTotal.

« L’une des astuces d’ingénierie sociale les plus simples que nous ayons vues consiste à faire passer un échantillon de malware pour un programme légitime », a déclaré VirusTotal. a dit dans un rapport de mardi. « L’icône de ces programmes est une caractéristique essentielle utilisée pour convaincre les victimes que ces programmes sont légitimes. »

Il n’est pas surprenant que les acteurs de la menace aient recours à une variété d’approches pour compromettre les terminaux en incitant les utilisateurs involontaires à télécharger et à exécuter des exécutables apparemment inoffensifs.

Ceci, à son tour, est principalement réalisé en tirant parti des domaines authentiques dans le but de contourner les défenses de pare-feu basées sur IP. Certains des domaines les plus abusés sont discordapp[.]com, espace carré[.]com, amazonaws[.]com, mediafire[.]com, et qq[.]com.

Au total, pas moins de 2,5 millions de fichiers suspects téléchargés à partir de 101 domaines appartenant aux 1 000 principaux sites Web d’Alexa ont été détectés.

L’utilisation abusive de Discord a été bien documentée, le réseau de diffusion de contenu (CDN) de la plate-forme devenant un terrain fertile pour l’hébergement de logiciels malveillants aux côtés de Telegram, tout en offrant également un « hub de communication parfait pour les attaquants ».

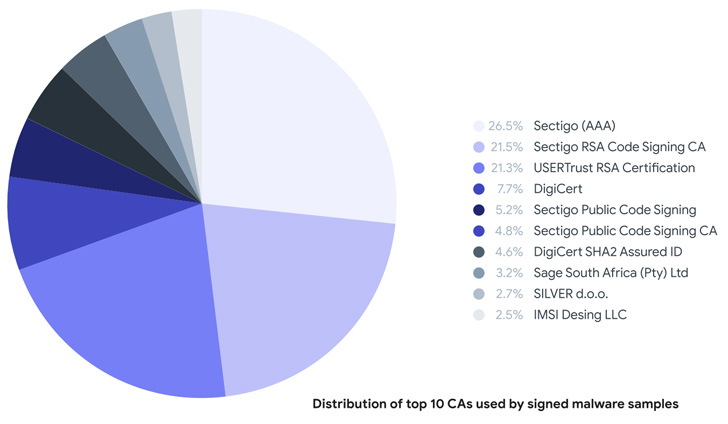

Une autre technique souvent utilisée consiste à signer des logiciels malveillants avec des certificats valides volés à d’autres fabricants de logiciels. Le service d’analyse des logiciels malveillants a déclaré avoir trouvé plus d’un million d’échantillons malveillants depuis janvier 2021, dont 87 % avaient une signature légitime lors de leur premier téléchargement dans sa base de données.

VirusTotal a déclaré avoir également découvert 1 816 échantillons depuis janvier 2020 qui se faisaient passer pour des logiciels légitimes en regroupant les logiciels malveillants dans des installateurs pour d’autres logiciels populaires tels que Google Chrome, Malwarebytes, Zoom, Brave, Mozilla Firefox et Proton VPN.

Une telle méthode de distribution peut également entraîner une chaîne d’approvisionnement lorsque les attaquants parviennent à s’introduire dans le serveur de mise à jour d’un logiciel légitime ou à obtenir un accès non autorisé au code source, ce qui permet d’infiltrer le logiciel malveillant sous la forme de fichiers binaires troyens.

Alternativement, des programmes d’installation légitimes sont emballés dans des fichiers compressés avec des fichiers contenant des logiciels malveillants, dans un cas comprenant le programme d’installation légitime de Proton VPN et un logiciel malveillant qui installe le rançongiciel Jigsaw.

Ce n’est pas tout. Une troisième méthode, bien que plus sophistiquée, consiste à intégrer l’installateur légitime en tant que ressource exécutable portable dans l’échantillon malveillant afin que le programme d’installation soit également exécuté lorsque le logiciel malveillant est exécuté afin de donner l’illusion que le logiciel fonctionne comme prévu.

« En pensant à ces techniques dans leur ensemble, on pourrait conclure qu’il existe à la fois des facteurs opportunistes pour que les attaquants abusent (comme des certificats volés) à court et à moyen terme, et des procédures automatisées de routine (très probablement) où les attaquants visent à reproduire visuellement applications de différentes manières », ont déclaré les chercheurs.