Un nombre important de victimes dans les secteurs de la consommation et des entreprises situés en Australie, au Japon, aux États-Unis et en Inde ont été affectées par un logiciel malveillant de vol d’informations évasif appelé ViperSoftX.

ViperSoftX a été documenté pour la première fois en 2020, avec la société de cybersécurité Avast détaillant une campagne en novembre 2022 qui a exploité le logiciel malveillant pour distribuer une extension Google Chrome malveillante capable de siphonner les crypto-monnaies des applications de portefeuille.

Maintenant un nouvelle analyse de Trend Micro a révélé l’adoption par le malware de « techniques de chiffrement plus sophistiquées et d’anti-analyse de base, telles que le remappage d’octets et le blocage des communications du navigateur Web ».

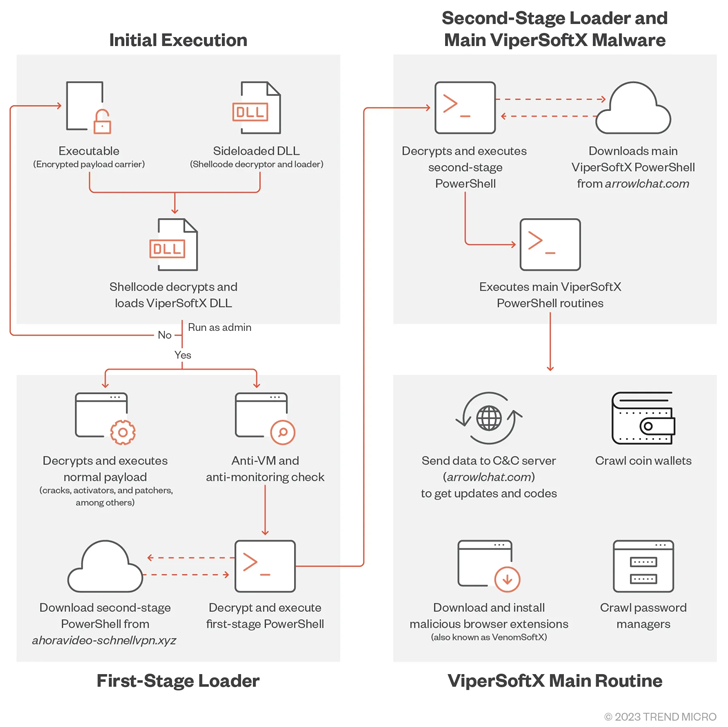

Le vecteur d’arrivée de ViperSoftX est généralement un crack logiciel ou un générateur de clé (keygen), tout en utilisant également des logiciels réels non malveillants comme des éditeurs multimédias et des applications de nettoyage de système en tant que « porteurs ».

L’une des étapes clés effectuées par le malware avant de télécharger un chargeur PowerShell de première étape est une série de vérifications anti-machine virtuelle, anti-surveillance et anti-malware.

Le chargeur déchiffre et exécute ensuite un script PowerShell de deuxième étape récupéré depuis un serveur distant, qui se charge ensuite de lancer la routine principale chargée d’installer des extensions de navigateur malveillantes pour exfiltrer les mots de passe et les données du portefeuille crypto.

Les principaux serveurs de commande et de contrôle (C&C) utilisés pour le téléchargement de la deuxième étape ont été observés pour changer sur une base mensuelle, suggérant des tentatives de la part de l’acteur pour contourner la détection.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

« Il utilise également certaines analyses anti-C&C de base en interdisant les communications à l’aide de navigateurs Web », a déclaré le chercheur de Trend Micro, Don Ovid Ladores, ajoutant la version mise à jour des analyses ViperSoftX pour la présence des gestionnaires de mots de passe KeePass 2 et 1Password.

En guise d’atténuation, il est conseillé aux utilisateurs de télécharger des logiciels uniquement à partir de plates-formes et de sources officielles, et d’éviter de télécharger des logiciels illégaux.

« Les cybercriminels derrière ViperSoftX sont également suffisamment qualifiés pour exécuter une chaîne transparente d’exécution de logiciels malveillants tout en restant sous le radar des autorités en sélectionnant l’une des méthodes les plus efficaces pour fournir des logiciels malveillants aux consommateurs », a ajouté Ovid Ladores.