Les efforts pour perturber TrickBot ont peut-être arrêté la plupart de son infrastructure critique, mais les opérateurs derrière le célèbre malware ne sont pas inactifs.

Selon de nouvelles conclusions partagées par l’entreprise de cybersécurité Netscout, Les auteurs de TrickBot ont déplacé des parties de leur code vers Linux dans le but d’élargir le champ des victimes pouvant être ciblées.

TrickBot, un cheval de Troie financier détecté pour la première fois en 2016, était traditionnellement une solution de crimeware basée sur Windows, employant différents modules pour effectuer un large éventail d’activités malveillantes sur les réseaux cibles, y compris le vol d’informations d’identification et perpétrer des attaques de ransomware.

Mais au cours des dernières semaines, deux efforts menés par le Cyber Command américain et Microsoft ont contribué à éliminer 94% des serveurs de commande et de contrôle (C2) de TrickBot qui étaient en cours d’utilisation et de la nouvelle infrastructure que les criminels exploitant TrickBot ont tenté de mettre en ligne pour remplacer les serveurs précédemment désactivés.

Malgré les mesures prises pour empêcher TrickBot, Microsoft a averti que les acteurs de la menace derrière le botnet feraient probablement des efforts pour relancer leurs opérations.

Module d’ancrage de TrickBot

Fin 2019, un nouveau framework de porte dérobée TrickBot appelé Ancre a été découvert en utilisant le protocole DNS pour communiquer furtivement avec les serveurs C2.

Le module « permet aux acteurs – des clients potentiels de TrickBot – de tirer parti de ce cadre contre des victimes de haut niveau, a déclaré SentinelOne, l’ajout de la «capacité à intégrer de manière transparente l’APT dans un modèle commercial de monétisation est la preuve d’un changement quantique».

En effet, IBM X-Force repéré de nouvelles cyberattaques plus tôt en avril, révélant une collaboration entre FIN6 et les groupes TrickBot pour déployer le cadre Anchor contre des organisations à but lucratif.

La variante, baptisée «Anchor_DNS», permet au client infecté d’utiliser Tunnel DNS pour établir des communications avec le serveur C2, qui à son tour transmet des données avec des adresses IP résolues en réponse, les chercheurs de NTT m’a dit dans un rapport de 2019.

Mais un nouvel échantillon découvert par Waylon Grange, chercheur en sécurité à l’étape 2 en juillet, a révélé qu’Anchor_DNS avait été porté vers une nouvelle version de porte dérobée Linux appelée « Anchor_Linux. «

« Souvent livré dans le cadre d’un zip, ce malware est une porte dérobée Linux légère », a déclaré Grange. « Lors de l’exécution, il s’installe en tant que tâche cron, détermine l’adresse IP publique [address] pour l’hôte, puis commence à balayer via des requêtes DNS vers son serveur C2. «

Comment fonctionne la communication C2 en utilisant Anchor

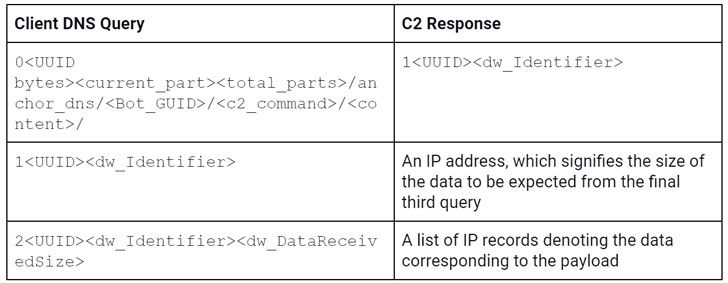

Les dernières recherches de Netscout décodent ce flux de communication entre le bot et le serveur C2. Pendant la phase de configuration initiale, le client envoie « c2_command 0 » au serveur avec des informations sur le système compromis et l’ID du bot, qui répond ensuite avec le message « signal / 1 / » au bot.

En guise d’acquittement, le bot renvoie le même message au C2, après quoi le serveur émet à distance la commande à exécuter sur le client. Dans la dernière étape, le bot renvoie le résultat de l’exécution au serveur C2.

«Chaque partie de la communication faite au C2 suit une séquence de 3 requêtes DNS différentes», a déclaré Suweera De Souza, chercheuse en sécurité chez Netscout.

Une liste d’enregistrements IP indiquant les données correspondant à la charge utile

Le résultat de la troisième requête est une liste d’adresses IP qui sont ensuite analysées par le client pour créer la charge utile exécutable.

La dernière donnée envoyée par le serveur C2 correspond à une plage de commandes (numérotées de 0 à 14 sous Windows et de 0 à 4, 10 à 12 et 100 sous Linux) permettant au bot d’exécuter la charge utile via cmd.exe ou en l’injectant dans plusieurs processus en cours d’exécution tels que l’Explorateur de fichiers Windows ou le Bloc-notes.

« La complexité de la communication C2 d’Anchor et les charges utiles que le bot peut exécuter reflètent non seulement une partie des capacités considérables des acteurs du Trickbot, mais aussi leur capacité à innover constamment, comme en témoigne leur passage à Linux », a déclaré De Souza.