Microsoft a correctifs d’urgence publiés pour remédier à quatre failles de sécurité précédemment non divulguées dans Exchange Server qui, selon lui, sont activement exploitées par un nouvel acteur de la menace parrainé par l’État chinois dans le but de perpétrer le vol de données.

Décrivant les attaques comme «limitées et ciblées», Microsoft Threat Intelligence Center (MSTIC) a déclaré que l’adversaire avait utilisé ces vulnérabilités pour accéder aux serveurs Exchange sur site, accordant à son tour l’accès aux comptes de messagerie et ouvrant la voie à l’installation de logiciels malveillants supplémentaires pour faciliter accès à long terme aux environnements des victimes.

Le géant de la technologie a principalement attribué la campagne avec une grande confiance à un acteur menaçant qu’il appelle HAFNIUM, un collectif de hackers parrainé par l’État opérant hors de Chine, bien qu’il soupçonne que d’autres groupes pourraient également être impliqués.

Discutant pour la première fois des tactiques, techniques et procédures (TTP) du groupe, Microsoft dépeint HAFNIUM comme un «acteur hautement qualifié et sophistiqué» qui distingue principalement des entités aux États-Unis pour l’exfiltration d’informations sensibles provenant d’un éventail de secteurs industriels, y compris des chercheurs en maladies infectieuses, des cabinets d’avocats, des établissements d’enseignement supérieur, des entrepreneurs de la défense, des groupes de réflexion politiques et des ONG.

On pense que HAFNIUM orchestre ses attaques en tirant parti de serveurs privés virtuels loués aux États-Unis pour tenter de masquer son activité malveillante.

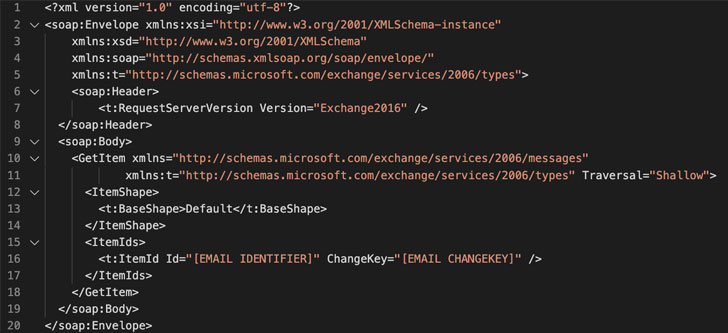

L’attaque en trois étapes consiste à accéder à un serveur Exchange avec des mots de passe volés ou à utiliser des vulnérabilités non découvertes auparavant, suivi du déploiement d’un shell Web pour contrôler à distance le serveur compromis. Le dernier maillon de la chaîne d’attaque utilise l’accès à distance pour piller les boîtes aux lettres du réseau d’une organisation et exporter les données collectées vers des sites de partage de fichiers comme MEGA.

Pour y parvenir, autant que quatre vulnérabilités zero-day découverts par des chercheurs de Volexity et Dubex sont utilisés dans le cadre de la chaîne d’attaque –

- CVE-2021-26855: Une vulnérabilité de falsification de demande côté serveur (SSRF) dans Exchange Server

- CVE-2021-26857: Une vulnérabilité de désérialisation non sécurisée dans le service de messagerie unifiée

- CVE-2021-26858: Une vulnérabilité d’écriture de fichier arbitraire post-authentification dans Exchange, et

- CVE-2021-27065: Une vulnérabilité d’écriture de fichier arbitraire post-authentification dans Exchange

Bien que les vulnérabilités aient un impact sur Microsoft Exchange Server 2013, Microsoft Exchange Server 2016 et Microsoft Exchange Server 2019, Microsoft a déclaré mettre à jour Exchange Server 2010 à des fins de «défense en profondeur».

En outre, étant donné que l’attaque initiale nécessite une connexion non approuvée au port 443 du serveur Exchange, la société note que les organisations peuvent atténuer le problème en limitant les connexions non approuvées ou en utilisant un VPN pour séparer le serveur Exchange de l’accès externe.

Microsoft, en plus de souligner que les exploits n’étaient pas liés aux violations liées à SolarWinds, a déclaré qu’il avait informé les agences gouvernementales américaines appropriées de la nouvelle vague d’attaques. Mais la société n’a pas précisé combien d’organisations avaient été ciblées et si les attaques avaient réussi.

Indiquant que les campagnes d’intrusion semblaient avoir commencé vers le 6 janvier 2021, Volexity a averti qu’il avait détecté une exploitation active dans la nature de plusieurs vulnérabilités Microsoft Exchange utilisées pour voler des e-mails et compromettre les réseaux.

«Alors que les attaquants semblent avoir initialement volé en grande partie sous le radar en volant simplement des e-mails, ils se sont récemment tournés vers le lancement d’exploits pour prendre pied», les chercheurs de Volexity Josh Grunzweig, Matthew Meltzer, Sean Koessel, Steven Adair et Thomas Lancaster expliqué dans un article.

« Du point de vue de Volexity, cette exploitation semble impliquer de multiples opérateurs utilisant une grande variété d’outils et de méthodes pour vider les informations d’identification, se déplacer latéralement et d’autres systèmes de porte dérobée. »

Outre les correctifs, Kevin Beaumont, analyste principal de Microsoft Threat Intelligence, a également créé une plugin nmap qui peut être utilisé pour analyser un réseau à la recherche de serveurs Microsoft Exchange potentiellement vulnérables.

Compte tenu de la gravité des failles, il n’est pas surprenant que des correctifs aient été déployés une semaine avant le calendrier des Patch Tuesday de la société, qui est généralement réservé pour le deuxième mardi de chaque mois. Il est recommandé aux clients utilisant une version vulnérable d’Exchange Server d’installer les mises à jour immédiatement pour contrecarrer ces attaques.

«Même si nous avons travaillé rapidement pour déployer une mise à jour pour les exploits Hafnium, nous savons que de nombreux acteurs des États-nations et groupes criminels agiront rapidement pour tirer parti de tous les systèmes non corrigés», a déclaré Tom Burt, vice-président de la sécurité client de Microsoft. , mentionné. «L’application rapide des correctifs d’aujourd’hui est la meilleure protection contre cette attaque.