Les chercheurs ont révélé une faille de sécurité affectant trois plugins WordPress différents qui affectent plus de 84 000 sites Web et pourraient être exploités par un acteur malveillant pour prendre le contrôle de sites vulnérables.

« Cette faille a permis à un attaquant de mettre à jour des options de site arbitraires sur un site vulnérable, à condition qu’il puisse inciter l’administrateur d’un site à effectuer une action, comme cliquer sur un lien », a déclaré la société de sécurité WordPress Wordfence. mentionné dans un rapport publié la semaine dernière.

Suivi sous le numéro CVE-2022-0215, la falsification de requête intersite (CSRF) est noté 8,8 sur l’échelle CVSS et affecte trois plugins maintenus par Xootix —

La falsification de requête intersite, également connue sous le nom d’attaque en un clic ou d’équitation de session, se produit lorsqu’un utilisateur final authentifié est amené par un attaquant à soumettre une requête Web spécialement conçue. « Si la victime est un compte administratif, CSRF peut compromettre l’ensemble de l’application Web », OWASP Remarques dans sa documentation.

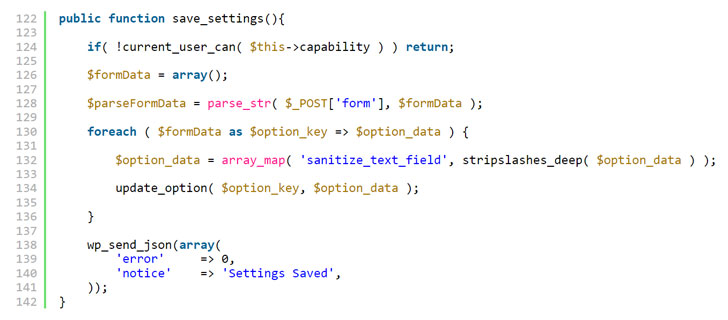

En particulier, la vulnérabilité trouve son origine dans un manque de validation lors du traitement Requêtes AJAX, permettant effectivement à un attaquant de mettre à jour l’option « users_can_register » (c’est-à-dire que n’importe qui peut s’inscrire) sur un site sur true et définissez le paramètre « default_role » (c’est-à-dire le rôle par défaut des utilisateurs qui s’enregistrent sur le blog) sur administrateur, accordant un contrôle complet.

Login/Signup Popup est installé sur plus de 20 000 sites, tandis que Side Cart Woocommerce et Waitlist Woocommerce ont été installés sur plus de 4 000 et 60 000 sites, respectivement.

Suite à la divulgation responsable par les chercheurs de Wordfence en novembre 2021, le problème a été résolu dans la version 2.3 de la fenêtre contextuelle de connexion/d’inscription, la version 2.1 du chariot latéral Woocommerce et la version 2.5.2 de la liste d’attente Woocommerce.

Les résultats surviennent un peu plus d’un mois après que les attaquants ont exploité les faiblesses de quatre plugins et 15 thèmes Epsilon Framework pour cibler 1,6 million de sites WordPress dans le cadre d’une campagne d’attaque à grande échelle provenant de 16 000 adresses IP.

« Bien que cette vulnérabilité CSRF (Cross-Site Request Forgery) soit moins susceptible d’être exploitée en raison du fait qu’elle nécessite une interaction de l’administrateur, elle peut avoir un impact significatif sur un site exploité avec succès et, en tant que telle, elle constitue un outil extrêmement important. rappel de rester vigilant lorsque vous cliquez sur des liens ou des pièces jointes et de vous assurer que vous maintenez régulièrement vos plugins et thèmes à jour », a déclaré Chloe Chamberland de Wordfence.